浅析物联网RFID技术的安全研究

描述

物联网RFID技术所面临的问题

1、RFID标签方面

RFID标签里面是有很多计算单元和一个小型存储器。但是出于成本考虑,当然是越少计算单元越好啦。因为这种电子标签里面的计算资源相对那些“庞大的”加密算法来说,可是相当的拮据啊。如果加多计算单元,可是会让成本骤增的呀。

2、RFID读写器方面

由于RFID读写器相对RFID标签的数量来说,算是比较少的了,所以可以拥有普通PC的计算能力。

3、服务器方面

数据服务器,其计算资源可是很强大的哦,尤其是现在的云计算,更是让服务器计算能力几近“无限”。

4、通信安全方面

真正的通信安全问题出现在RFID标签和RFID读写器的双向认证方面。RFID读写器和服务器的连接通路,认为是安全的,暂不需要考虑其安全问题。

由于数据通路是无线的,所以RFID电子标签是可以伪造的,RFID读写器也是可以伪造的。RFID电子标签伪造很好理解,就是黑客想进行未授权的访问。RFID读写器就是黑客们想拿到电子标签的数据进而伪造RFID标签。

基于密码技术的软件安全机制

由于RFID技术所采用的物理安全机制存在种种缺点,人们先后提出了许多基于密码技术的安全机制。

1、Hash-Lock协议

Hash-Lock协议是由Sarma等人提出,使用metalID来代替真实的标签ID以避免信息的泄漏和被追踪,每个标签拥有自己的访问密钥key,且metalID=Hash(key),简写为metalID=H(key) 。

协议的通信过程如下图:

协议的本质是让标签回传metalID来代替ID,避免将ID直接通过不安全信道传送给RFID标签读写器。

该协议能够提供访问控制和标签数据隐私保护。但是由于ID没有使用动态刷新机制,metalID保持不变,标签易被跟踪定位。(Key,ID)以明文形式发送,容易被窃听者获取。也就是说,这个协议无法抗拒中间人攻击。

2、随机Hash-Lock协议

由于Hash-Lock协议使用metalID可能被隐私侵犯者追踪定位,为了解决该协议中的RFID标签跟踪性的问题,Weis等人提出了随机Hash-Lock协议。

该协议中,对于RFID标签读写器的不同询问,电子标签将回传随机数形态的回传值给RFID读写器以避免追踪。

协议的通信过程如下图:

该协议中,对于RFID读写器的访问请求,RFID标签是随机响应的,解决了依据相同响应对电子标签进行跟踪定位的问题。但由于IDk仍然以明文方式传输,获取了该信息就可以对RFID标签进行假冒。

此外每次RFID标签的认证,后台数据库都要将所有电子标签的标识发送给RFID标签读写器,两者之间的通信量很大,同时也难以快速处理突发的信息,该协议不实用。

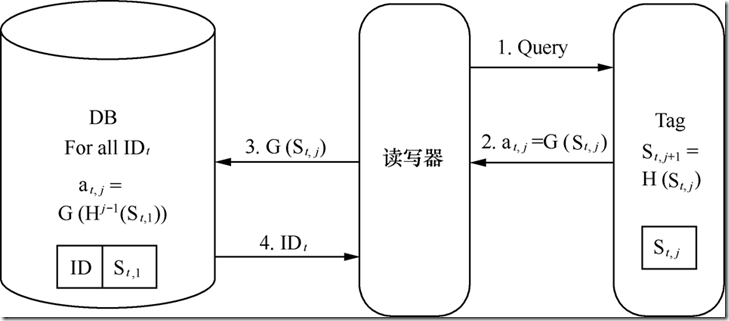

3、Hash-Chain协议(中期)

NTT实验室提出了一种Hash-Chain协议,本质上,此协议是基于共享秘密的询问-应答协议,但对两个使用不同Hash函数的RFID标签发起认证时,RFID标签总是发送不同的应答。

在Hash-Chain协议中,电子标签是个具有自主ID更新能力的主动式标签,避免了电子标签定位隐私信息的泄漏。又由于单向的Hash函数,不可能从St,j+1获得St,j,具有前向安全性。

但为了尽量降低RFID电子标签的制作成本,该协议降低了RFID标签的存储空间和计算能力,只是单向的认证协议,电子标签在协议的最后没有实现对RFID读写器的认证,标签未确认RFID读写器的合法性。

同时,Hash-Chain协议非常容易受到重传和假冒攻击。只要隐私侵犯者截获了at,j,它就可以进行重传攻击,伪装电子标签通过认证。

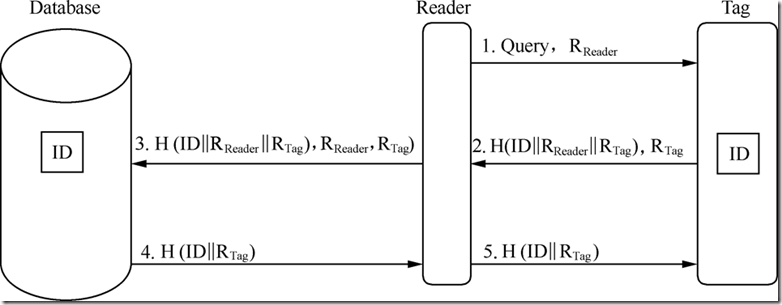

4、分布式RFID询问-应答安全协议

Rhee等人提了一种适用于分布式数据库环境的RFID认证协议,它是典型的询问-应答型双向认证协议 。到目前为止,还没有发现该协议有明显的安全漏洞或缺陷。

但是,在本方案中,执行一次认证协议需要标签进行两次Hash运算。标签电路中自然也需要集成随机数发生器和散列函数模块,因此它也不适合用于低成本RFID系统。

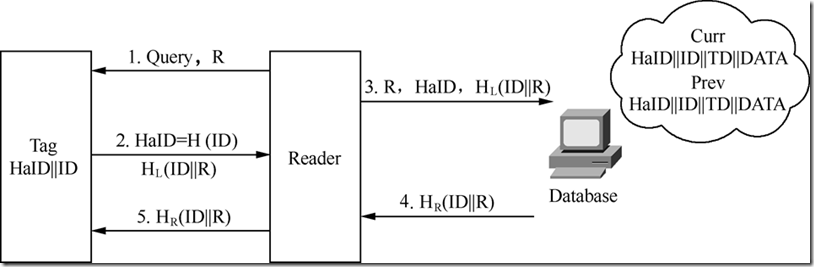

5、LCAP协议

LCAP协议也是询问-应答协议,但是与前面的同类其他协议不同,它每次执行之后都要动态刷新标签的ID。LCAP协议的后台数据库保存两类信息:更新前的信息Prev和更新后的信息。

6、再次加密机制

由于RFID标签的计算资源和存储资源都十分有限,因此极少有人设计使用公钥密码体制的RFID安全机制。

到目前为止,公开发表的基于公钥密码机制的RFID安全方案只有两个:Juels等人提出的用于欧元钞票上Tag标识的建议方案;Golle等人提出的可用于实现RFID标签匿名功能的方案。

物理安全方案

1、Kill命令机制

Kill命令机制采用从物理上销毁RFID标签的方法,一旦对标签实施了销毁Kill命令,RFID标签将不再可用。

2、静电屏蔽机制

静电屏蔽的工作原理是使用Faraday Cage来屏蔽电子标签,使之不能接受来自任何RFID读写器的信号,以此来保护消费者个人隐私。

3、主动干扰

主动干扰的基本原理是使用一个设备持续不断地发送干扰信号,以干扰任何靠近RFID标签的RFID读写器所发出的信号。

最新的研究成果及方向

1、基于超轻量级的加密算法的RFID认证

既然降低成本的关键在于芯片,芯片的关键又在于加密算法,那么降低加密算法的复杂度不就可以了吗?

没错,这就是最简单直接的做法,虽然想做到这个并不简单。

现在超轻量级的加密算法的研究非常火热,但是其设计难度也大大增加了。原因在于,大型加密算法重复的循环操作比较多所以造成速度慢,如果要做超轻量级的加密算法的话,需要对加密的每一步都做出合适合理的设计才行,这是典型的增加脑力劳动来减少体力劳动啊。

下面将给出一个应用于RFID的超轻量级加密算法的例子:

其中,Rot(A, B)表示A向左旋转n bit(就是移位啦),且n是B中1的个数。

例如,Rot(111000,1110)=000111。

2、基于PUF的高效低成本RFID认证协议

PUF即是物理不可克隆(Physical Unclonable Function,PUF),是一种硬件技术,它有一组微型延迟电路,当收到一个随机的二进制输入口令之后,会生成一个唯一的、随机的二进制序列作为响应,而这个响应是利用芯片制造过程中的光刻、掺杂等环节所产生的差异来生成的。由于芯片制造过程中产生的差异本身具有不可模仿和复制的特性,所以每个芯片中的PUF电路可以生成无限多个、唯一的、不可复制的口令/响应序列。即使是芯片的制造厂商也不可能从另外一个芯片上复制出一套一模一样的口令/响应序列。

同时,PUF电路所需的硬件开销很小,一个 64 位的PUF电路大概需要545个门电路。而根据标签特点而简化设计的Hash运算和高级加密标准(Advanced Encryption Standard,AES)运算分别需要1700和3400个门电路。

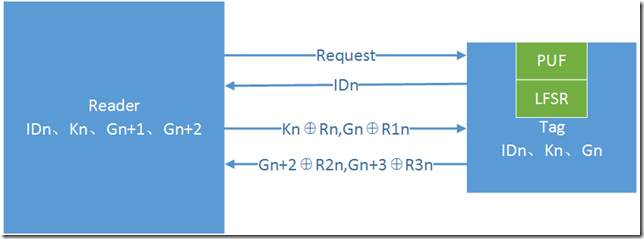

协议的具体认证过程如下图所示:

这里用到了LSRF(线性反馈移位寄存器,Linear Feedback Shift Register),LFSR 是用来生成二进制序列的一种机制,如果LFSR的种子保持机密,LFSR就可作为伪随机数产生器。同时,对于相同的密钥种子,两个相同结构的LFSR会产生相同的伪随机数,这个特点也用来对RFID读写器和电子标签的共享密钥进行同步更新。

参考文献:

RFID认证协议的安全性分析_王明辉

安全的RFID认证协议研究设计_杜治国

基于PUF的高效低成本RFID认证协议_贺章擎

一个超轻量级的RFID认证协议_马巧梅

(图文来源于博客园,侵删)

-

基于RFID技术的物联网在物流仓储管理中有哪些应用?2021-06-16 2378

-

物联网环境下的云存储安全技术研究,不看肯定后悔2021-05-19 2144

-

rfid技术怎样确保物联网的安全2020-03-04 2397

-

如何基于RFID技术对物联网进行研究?2019-09-29 1982

-

基于RFID的物联网亟待解决的有哪些问题?2019-09-27 2027

-

RFID技术与物联网之间是什么关系2019-09-09 8617

-

物联网助力RFID产业发展2019-07-23 3475

-

物联网面临的安全问题2019-07-19 2504

-

RFID技术详解与基于RFID的物联网安全隐患的研究2017-10-25 1117

-

直击物联网安全问题:机智云与斗象科技建物联网安全实验室2016-12-30 2851

-

PPT:物联网与RFID技术2014-09-05 12103

-

RFID技术在物联网中的应用2013-04-21 4375

-

基于RFID技术的物联网应用2011-12-09 1921

-

物联网RFID技术的主要应用2010-04-24 3287

全部0条评论

快来发表一下你的评论吧 !