虹科分享 | 使用IOTA检查受3CX DLL旁加载攻击影响的客户端 | 网络性能监控

描述

2023年3月底,VoIP制造商3CX(流行的互联网语音协议(VoIP)专用交换机(PBX)电话系统的开发商)遭到DLL旁加载攻击。他们的软件被大约60万家公司和1200万用户使用,其中包括梅赛德斯-奔驰、麦当劳、可口可乐、宜家和宝马等。

什么是DLL 旁加载攻击

DLL旁加载是一种将恶意代码注入合法应用程序的攻击类型。当恶意DLL与合法应用程序放在同一文件夹中,并且应用程序加载恶意DLL而不是合法DLL时,就会发生这种情况。这种类型的攻击允许在应用程序运行时执行恶意代码,从而使攻击者能够访问系统或执行恶意活动。防止此类攻击的最佳方法是确保在应用程序文件夹中只加载授权的DLL,定期扫描所有DLL中的恶意代码,并且应用程序不是从不受信任的源运行的。此外,重要的是要确保应用程序是最新的安全修补程序。

据称,3CX的Windows和macOS桌面应用程序(也称为Electron)附带了一个由朝鲜控制的黑客组织Lazarus签名并且被篡改的库。该软件随后会联系命令和控制服务器并下载进一步的恶意软件。

除了已发布的受影响库的受影响版本号、签名和文件名外,命令和控制服务器的目标URL也是已知的。例如,其中包括:

https://akamaitechcloudservices[.]com/v2/storage and https://msedgeupdate[.]net/Windows.

因此,可以基于网络中的活动来检查网络中的哪些客户端受到影响。虹科IOTA提供了一种简单的评估方法。

如何使用IOTA进行分析

通过 DNS 概览仪表板进行分析

使用DNS Dashboard,安全分析师可以快速识别哪些客户端查询了受影响DNS记录的DNS解析,并在此基础上识别TCP流并将其下载到命令和控制服务器以进行进一步分析。

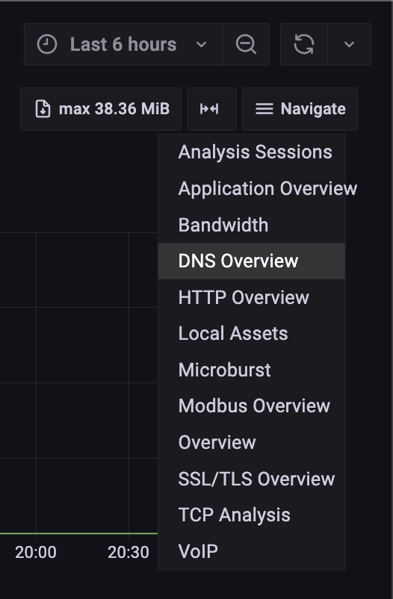

因此,在登录IOTA web GUI后,我们首先切换到DNS概览面板。

图1:切换到DNS概览面板

在图2中,我们使用“搜索DNS”功能过滤FQDN akamaitechcloudservices[.]com。我们可以看到,一个客户端已经向DNS服务器192.168.178.1查询了这个FQDN。

图2:通过FQDN akamaitechcloudservices.com上DNS Overview Dashboard的“Search DNS”功能进行筛选

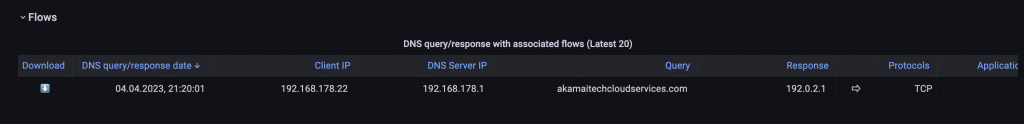

随后,我们向下滚动此仪表板并展开相关的流程。我们可以在“客户端IP”列中识别出受感染的客户端,其值为192.168.178.22。此客户端联系了搜索字段中命名的命令和控制服务器。为了执行进一步的分析,还可以在左侧的下载列中下载相关联的TCP流。

图3:相关流程示意图。在这种情况下,TCP流到示例主机192.0.2.1

可以使用不同的搜索查询来评估进一步的目标FQDN,并且,如果需要,可以调整时间范围选择。

虹科IOTA的附加功能

DNS概览仪表板提供了对DNS查询的良好概览和快速筛选。此外,它还提供了相关流的列表,包括时间戳,以及下载的可能性,以便进行更深入的分析。

-

虹科干货 轻松掌握PCAN-Explorer 6,dll调用一文打尽!2024-08-29 1386

-

虹科干货丨轻松掌握PCAN-Explorer 6,dll调用一文打尽!2024-04-19 1593

-

如何检查连接到我的esp的客户端数量?2023-06-09 628

-

websocket客户端性能很差是什么原因?2023-04-13 1155

-

虹科案例丨IOTA远程监控网络流量丨为非托管电力公司变电站提供网络可视性2022-11-01 848

-

监控系统客户端及服务端设计2021-12-21 1699

-

PLC客户端监控系统有哪些功能2021-09-18 2162

-

stm32f107vc lwip tcp客户端2021-08-06 1285

-

PLC客户端监控系统有哪些应用领域?2021-07-02 1808

-

iOS端淘宝客户端应用名称发生变化 Android客户端应用名称尚未更改2019-04-18 1198

-

手机监控客户端操作说明书2017-01-04 1010

-

mqtt 客户端VS20102015-11-19 1851

-

CSDN博客客户端源码2015-11-18 798

全部0条评论

快来发表一下你的评论吧 !