锐捷常用的ACL实验

描述

实验配置

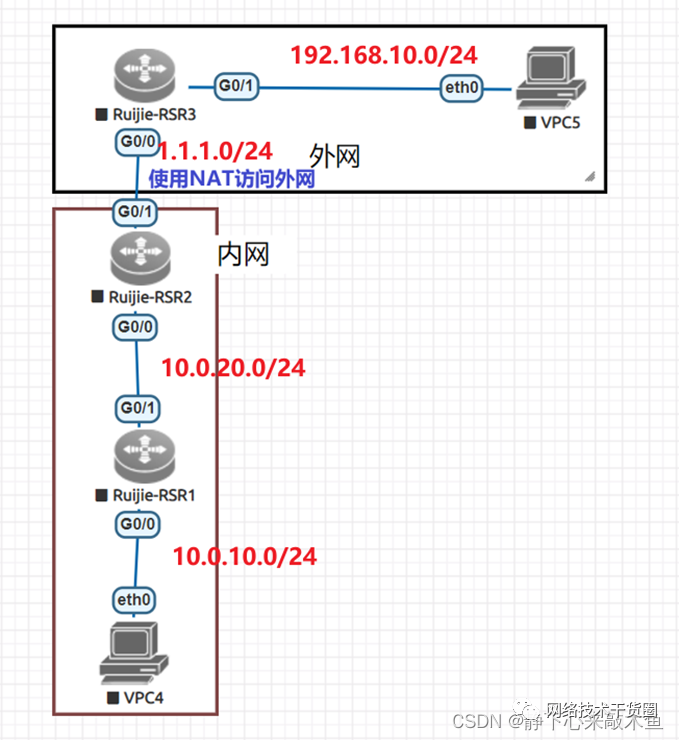

绿色R1 蓝色R2 R3只需要配置相应的IP地址就可以,不用做其它操作

R1与R2配置OSPF

interface GigabitEthernet 0/0

no switchport

ip address 10.0.10.254 24

interface GigabitEthernet 0/1

no switchport

ip address 10.0.20.1 24

router ospf 100

router-id 1.1.1.1 配置Router-id

network 10.0.10.0 0.0.0.255 area 0 在区域0宣告10.0.10.0/24网段

network 10.0.20.0 0.0.0.255 area 0

interface GigabitEthernet 0/0

no switchport

ip address 10.0.20.2 24

ip ospf priority 255 配置OSPF接口优先级,选举DR

interface GigabitEthernet 0/1

no switchport

ip address 1.1.1.2 24

router ospf 100

router-id 2.2.2.2

network 10.0.20.0 0.0.0.255 area 0

default-information originate always 向OSPF区域下发缺省路由(无论自己是否配置了缺省静态)

在R2上配置NAT+ACL

配置ACL匹配流量

Ip access-list standard 111 配置标准ACL(只可以匹配源IP地址)

10 permit 192.168.10.0 0.0.0.255 匹配IP地址为192.168.10.0/24报文

20 deny any

配置NAT地址池——通过1.1.1.1这个地址做NAT

ip nat pool 出去 1.1.1.1 1.1.1.1 netmask 255.255.255.255

配置NAT内、外网口

interface GigabitEthernet 0/1

ip nat outside

interface GigabitEthernet 0/0

ip nat inside

配置源nat转换策略

ip nat inside source list 111 pool 出去 overload

内网口接收到的报文匹配到acl时做源NAT转换,转换为Pool的地址

Overload代表端口也会转换

ACL讲解

锐捷常用的ACL

常用的ACL主要有标准ACL和扩展ACL

标准ACL Standard

标准ACL的编号范围:1-99和1300-1999

标准ACL只匹配源ip地址

扩展ACL Extended

扩展ACL的编号范围:100-199和2000-2699。

扩展ACL可以匹配数据流的五大元素(源ip地址、目的ip地址、源端口、目的端口、协议号)

锐捷ACL匹配顺序

ACL的匹配顺序为从上往下(ACE序号从小到大)匹配ACE条目,若匹配对应的ACE条目后,就执行该ACE条目的行为(允许/拒绝),不会再往下匹配其他ACE条目。

ACL最后隐含一条 deny any 的ACE条目,会拒绝所有流量。

若是禁止某网段访问,其他网段均放通,则应该在拒绝流量的ACE配置完成后,再加一条permit any的ACE条目,用来放行其他流量。

锐捷NAT相关配置

Ip access-list extended/standard 编号 进入ACL视图配置策略

ip access-group 编号 in/out 接口下配置,在接口调用ACL

show access-lists 查看配置了ACL转换表项

NAT讲解

锐捷NAT的术语

Inside:内部

Outside:外部

Inside local:内部本地地址(内部主机的实际地址,一般为私有地址)

Inside global:内部全局地址(内部主机经NAT转换后去往外部的地址,是ISP分配的合法IP地址)

Outside local:外部本地地址(外部主机由NAT设备转换后的地址,一般为私有地址,内部主机访问该外部主机时,认为它是一个内部的主机而非外部主机)

Outside global:外部全局地址(外部主机的真实地址,互联网上的合法IP地址)

锐捷NAT地址池配置

第一种:ip nat pool 出去 1.1.1.1 1.1.1.1 netmask 255.255.255.255

第二种:ip nat pool 出去 netmask 255.255.255.255

address 1.1.1.1 1.1.1.1

锐捷源NAT策略配置(转换源地址)

出接口源NAT转换

ip nat inside source list [acl编号] interface [接口] overload

地址池源NAT转换

ip nat inside source list [acl编号] pool [地址池名称] overload

静态一对一源NAT转换

可以基于IP地址进行一对一转换

也可以基于TCP、UDP协议进行端口一对一转换

基于IP地址的一对一映射

ip nat inside source static 172.16.1.100 192.168.2.168 permit-inside

把内网172.16.1.100 映射成公网的192.168.2.168

基于TCP UDP协议的端口映射

ip nat inside source static tcp 172.16.1.100 23 192.168.2.168 23

将内网地址172.16.1.100的23号端口服务映射为192.168.2.168的23号端口

若不加overload是执行动态的ip一对一映射,不会执行端口转换,不能解决公网地址不够的问题。

show ip nat teanslatons 查看NAT转换表

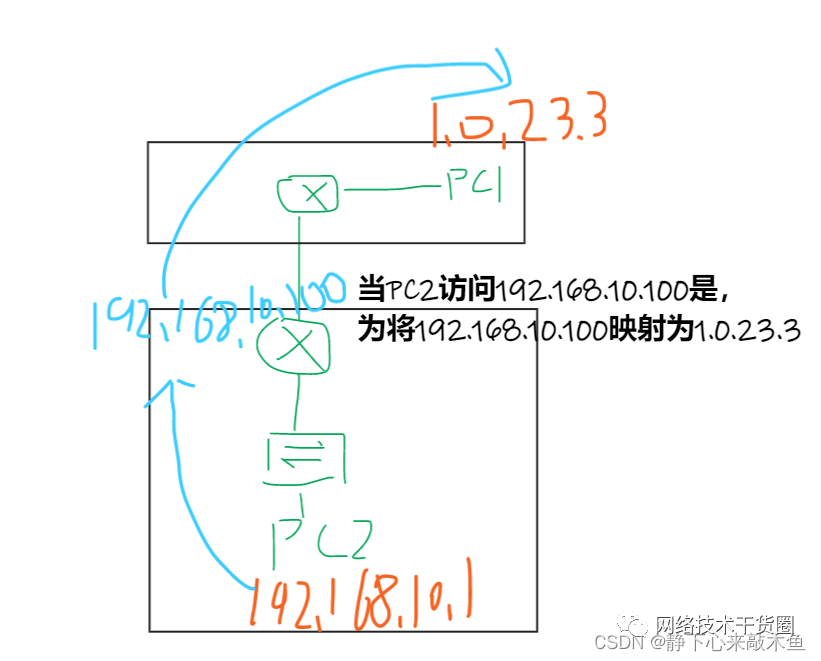

锐捷外部源NAT转换配置(转换目的地址)

配置NAT外网源地址转换,将外网服务器的公网地址转换为内网地址,使得内网用户在访问外网时,感知不到自己访问了外网

可以基于IP地址进行一对一转换,也可以基于TCP、UDP协议进行端口一对一转换

基于IP地址的一对一映射

ip nat outside source static 1.0.23.3 192.168.10.100

当内网访问192.168.10.100时,将目的IP转为1.0.23.3

基于TCP UDP协议的端口映射

ip nat outside source static tcp 1.0.23.3 23 192.168.10.100 23

当内网访问192.168.10.100的23端口时,将目的IP转为1.0.23.3的23端口

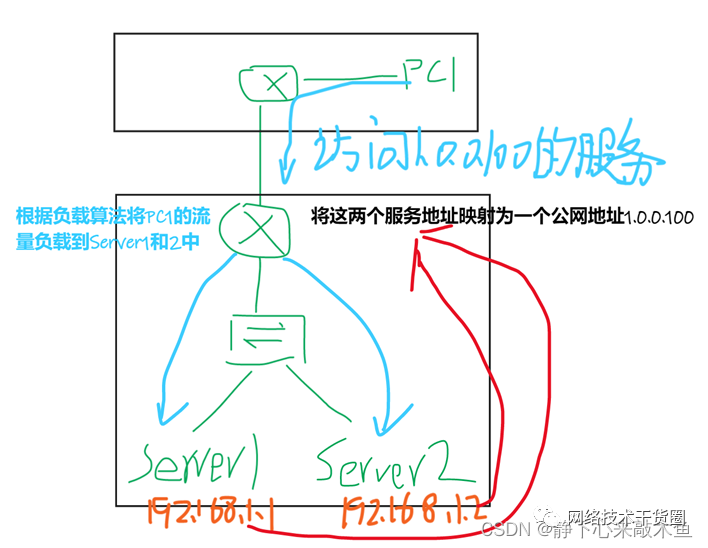

NAT做TCP负载均衡

NAT做TCL负载均衡的原理

将多个内网的服务器地址(提供TCP类型服务)映射为一个公网IP地址对外提供服务

当外部访问此公网IP地址的服务时,会将此流量转发到内网的多个服务器上

配置注意事项

映射的公网IP地址只支持为外网出口的IP地址或者其它网段的IP地址,不能映射为于出接口相同网段的其它IP地址

如果映射为于出接口IP同网段的其它IP地址,会由于设备不对该IP地址的ARP请求进行回应而导致映射失效(设备会认为这是一台与本出口在同一网段的其它设备地址,而不是自身的地址,不会对该IP地址的ARP请求进行回应)

配置命令

配置对于哪些外网流量进行TCP负载分担(TCP负载均衡中只可以使用扩展ACL)

ip access-list extended 100

10 permit ip any host 1.0.0.100

所有的外网访问1.0.0.100此地址时,将目标地址转为真正的内网服务器地址进行负载分担

配置真正的内网服务器地址(通过地址池的方式配置)

ip nat pool fuzai 192.168.1.1 192.168.1.2 netmask 255.255.255.0 type rptary

配置NAT转换策略

ip ant inside destination list 100 pool fuzai

全部0条评论

快来发表一下你的评论吧 !