基于Nginx配置origin限制跨域请求

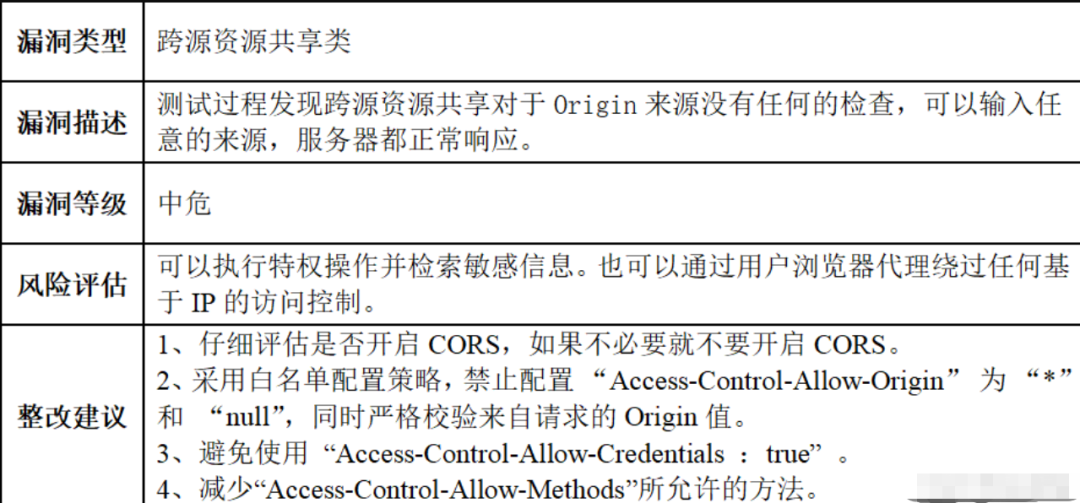

描述

按照等保要求,跨域的不安全性,需要修复。

这个需要根据客户端传递的请求头中的Origin值,进行安全的跨站策略配置,目的是对非法的origin直接返回403错误页面。

漏洞复现

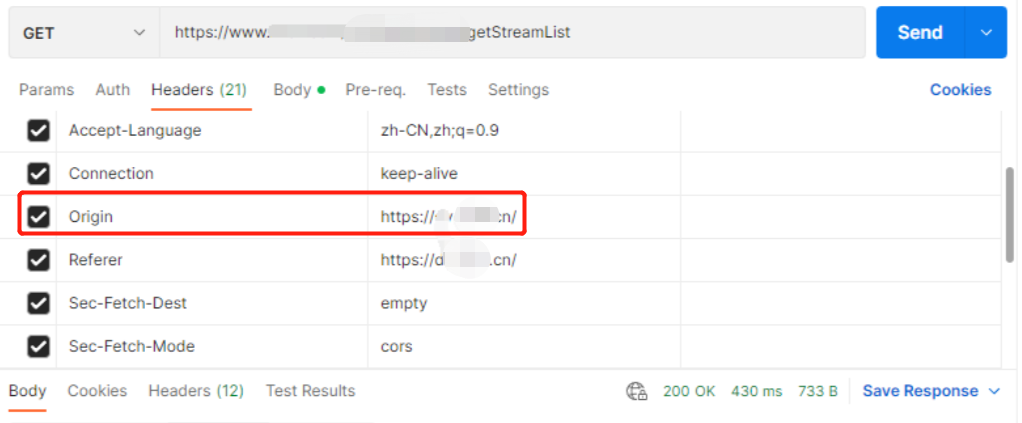

复现方式为在 Header 中指定 Origin 请求头,看是否可以请求成功。

能够请求成功,说明未对请求头进行控制,有漏洞。

curl -H 'Origin//test.com' http://192.168.15.32:80

修复办法

在http中定义一个通过map指令,定义跨域规则并返回是否合法

http {

...

// 再白名单里边返回0,不在返回1

map $http_origin $allow_cors {

default 1;

"~^https?://.*?.tripwolf.com.*$" 1;

"~^(https?://(dmp.finerice.cn)?)$" 1;

"~*" 0;

}

server {

# 指定允许其他域名访问

add_header Access-Control-Allow-Origin $http_origin;

# 允许的请求类型

add_header Access-Control-Allow-Methods GET,POST,OPTIONS;

# 许的请求头字段

add_header Access-Control-Allow-Headers "Origin, X-Requested-With, Content-Type, Accept";

location / {

# 进行请求拦截

if ($allow_cors = 0){

return 403;

}

root /mnt/data;

}

}

}

验证方法

通过POSTMAN进行请求模拟,配置不同的Origin,查看返回结果。

如果不需要跨域,则直接清理掉add_header Access-Control-Allow-Origin等相关配置,就不这么复杂了。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

nginx负载均衡配置介绍2024-11-10 1351

-

nginx重启命令linux步骤是什么?2024-07-10 465

-

利用LWIP实现的Web server,如何修改响应报文中HTTP header里面的Access-Control-Allow-Origin的值?2024-04-30 468

-

Nginx轻松搞定跨域问题2023-06-11 1460

-

主要学习下nginx的安装配置2022-10-19 1820

-

nginx错误页面配置2021-07-26 1201

-

请问如何解决Vue加入withCredentials后无法进行跨域请求?2020-11-06 3497

-

采用Nginx的反向代理解决跨域2019-10-10 2210

-

vue-cli开发环境实现跨域请求2017-11-28 1210

-

【NanoPi NEO试用体验】之安装配置Nginx环境WEB网站详解2016-10-18 7539

全部0条评论

快来发表一下你的评论吧 !