为什么身份验证器应该是智能锁的钥匙

描述

什么是电子认证?

嵌入式电子认证可确保与设备一起使用或设备内部使用的子系统、附件和外围设备不是假冒的。此外,通过使用电子认证,制造商可以更全面地控制其产品的使用和性能。

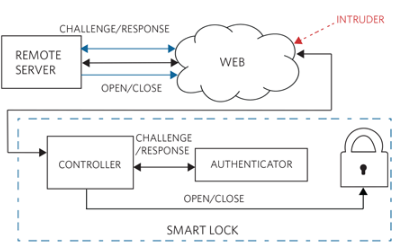

给我一个例子,说明它在哪里可以肯定地使用考虑图 2 中的物联网 (IoT) 远程锁打开/关闭应用。从远程服务器,您希望向网络连接的远程“智能”锁发送“打开”指令。(显然,这必须有一个支持网络的控制器才能使其“智能”。为了防止入侵者打开锁,您需要确保来自服务器的指令被锁验证为真实。您还需要确保锁本身是正品(因此您知道它没有被假冒产品取代)。您可以通过在锁本身内放置电子身份验证设备来做到这一点。然后,锁和您的服务器相互发送挑战(问题)。如果他们正确回答了彼此的挑战,他们都被认为是真实的。因此,可以将“通过”信号发送到控制器,然后控制器执行所需的操作,即打开锁。目前为止,一切都好。。。

图2.远程打开智能锁。

那么,问题出在哪里呢?

此设置存在一个弱点。您的控制器最终负责打开和关闭锁的操作。如果不安全,则容易受到入侵者的攻击,入侵者可以控制它并将其配置为忽略身份验证设备的通过/失败结果。然后,入侵者将能够随意打开或关闭锁。

那不好。我怎样才能阻止这种情况发生?

值得庆幸的是,这并不难。不要使用不安全的控制器来打开和关闭锁,而是使用安全身份验证设备来执行此操作。

我能得到一个真正可以做到这一点的身份验证器吗?

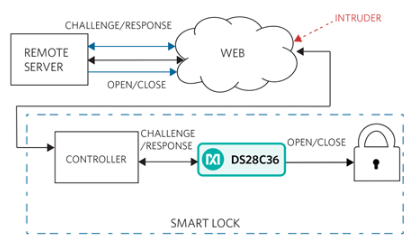

到目前为止,没有。但Maxim的DS28C36是首款具有安全通用I/O(GPIO)的电子认证器件,使这成为可能。它仍然执行我们之前讨论的身份验证功能,但它也有两个专用的GPIO引脚(具有安全状态控制和状态检测),可确保从远程服务器到锁的所有指令都使用强大的加密协议进行处理。让我们看一下图 3,看看它是如何工作的。

图3.使用DS28C36打开/关闭智能锁。

在这里,身份验证在远程服务器和DS28C36之间进行,然后DS28C36可以打开或关闭锁。但是,如果入侵者发起攻击,DS28C36可以禁用其GPIO引脚,防止锁定机制失控。DS<>C<>不仅是唯一具有安全GPIO功能的电子认证设备,而且还可以检测并防止入侵者的重放攻击。

它还能做其他事情吗?

好吧,既然你问了...

DS28C36具有多种特性,如使用非对称ECDSA和基于对称SHA-256的HMAC进行双向安全认证;通过ECDSA或SHA-256身份验证对用户可编程存储器进行可选的安全保护;通过加密的主机到设备和设备到主机传输以及基于ECDH的密钥建立,安全存储敏感数据;具有状态控制和状态检测功能的 GPIO,具有可选的安全身份验证;以及带有可选 GPIO 通过/失败指示的系统安全启动/下载验证。

审核编辑:郭婷

-

如何使用TapLinx针对Ultralight C进行身份验证?2023-04-21 0

-

HTTPServer可以支持基本的HTTP身份验证吗?2018-10-30 0

-

无线身份验证的门禁控制系统设计方案2018-11-05 0

-

facexx人脸识别身份验证迎来新技术革新2018-12-19 0

-

Vivado和SDK身份验证错误2019-01-02 0

-

PN5180无法使用mifare classic进行身份验证怎么解决?2023-03-23 0

-

什么是身份验证和授权2010-04-03 5754

-

什么是询问握手身份验证协议2010-04-03 2690

-

什么是密码身份验证协议2010-04-03 1609

-

身份验证和生物识别身份系统应用越加广泛2019-02-27 1582

-

使用身份验证器的智能锁的使用和性能2022-05-26 1194

-

因素身份验证锁开源资料2022-07-04 468

-

PCB身份验证器2022-07-22 401

-

HDCP 2.2:使用中继器进行局部性检查、SKE和身份验证2023-05-29 2175

-

HDCP 2.2:身份验证和密钥交换2023-05-29 4442

全部0条评论

快来发表一下你的评论吧 !