RSAC2023解读第7期 | 企业僵尸网络大机密

描述

本期解读专家

本期解读专家

全球IoT(Internet of Things,物联网)设备每年以百万级的速率快速增长,大量不安全的IoT设备成为僵尸网络的主要来源。僵尸网络广泛使用网络层CC攻击,将虚假源泛洪攻击技术与会话层攻击技术相结合,成为互联网中最难防御的攻击之一。

在RSA大会互联设备网络物理安全板块中,诺基亚Deepfield创始人Dr. Craig Labovitz博士分享了关于企业僵尸网络大机密的议题。通过研究人员与全球互联网提供商合作过程中的分析结果,向大家展示了来自企业僵尸网络对网络安全的挑战。

DDoS攻击现状: 僵尸网络攻击成为主流攻击

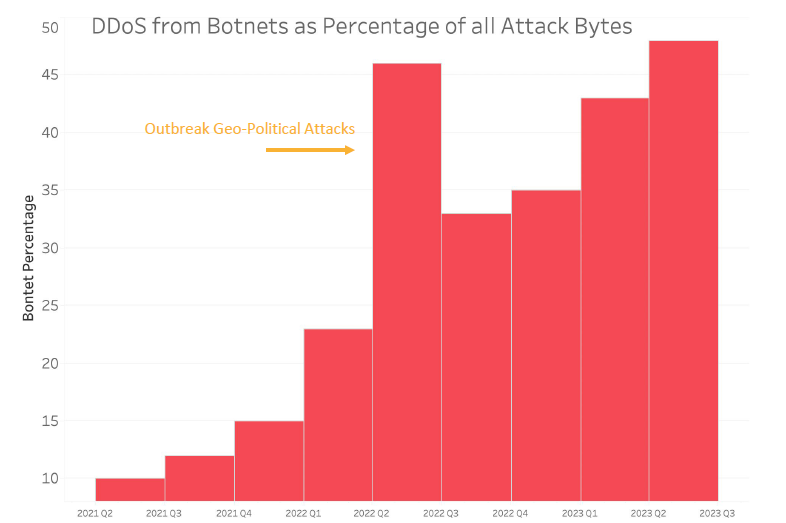

Dr. Craig Labovitz博士在报告的开头指出,2022年Q2是DDoS攻击手法变更的分水岭,如图1-1所示。在此之前,DDoS攻击主要采用伪造源发起攻击的方式,攻击者利用网络中NTP/DNS服务器的不安全配置发起反射放大型DDoS攻击。然而,随着2022年Q2地缘政治爆发,DDoS攻击转向以僵尸网络攻击为主的混合攻击。僵尸网络攻击流量占比达到30%~50%,这些攻击可以绕过传统的抗DDoS攻击设备。

图1-1 僵尸网络攻击成为主流DDoS攻击

僵尸网络现状: 僵尸网络数量激增,攻击成本持续降低

报告指出,研究人员通过跟踪50万+的攻击源分析发现,企业中随处可见的IoT设备,如摄像头、NVR(Network Video Recorder,网络视频录像机)、DVR(Digital Video Recorder,数字视频录像机)、空气调节系统、POS机和医学影像系统等,虽然丰富了人们的工作和生活,但不安全的IoT设备却也成为了僵尸网络的主要来源。

这些IoT僵尸网络具有如下特征:

01攻击源增长迅速

根据IoT Analytics Research 2022报告中针对全球IoT市场预测,全球IoT设备每年以百万级的速率增长,大量不安全的IoT设备也随之增长,研究人员在分析过程中发现,全球活跃IoT僵尸规模为50万至100万。

02攻击源出口带宽受限

在过去20年的互联网历史中,接入互联网的下行带宽和上行带宽比例限制为90/10,单个僵尸网络发起的DDoS攻击流量也受限于此,70%的僵尸网络的出口带宽小于50Mbps。

03攻击成本持续降低

互联网中存在数以百计的提供DDoS攻击服务的网站,国际执法部门会定期关闭这些非法网站,以减少伪造源攻击和反射放大攻击对网络的影响。但是,100Gbps僵尸网络攻击成本从2018年的$1000降至$10-$20,攻击成本的骤降使得僵尸网络攻击更易获取,僵尸网络攻击对互联网中的威胁也越来越大。

僵尸网络探究: 企业僵尸对网络安全的挑战和威胁

报告中指出,研究人员通过分析黑客入侵IoT设备的过程发现,大量IoT设备存在管理员登录密码复杂度不高、安全补丁无更新等问题,使这些不安全IoT设备极易被入侵后成为IoT僵尸。通过对僵尸的攻击规模、地域和构成等分析发现:

僵尸网络具备足以扰乱全球互联网的超强容量

研究人员在分析过程中发现,在2022年至2023年的僵尸网络DDoS攻击事件中,僵尸网络攻击源规模小于5000,也出现过攻击源数量大于6万的大型僵尸网络。当前,监测到的活跃僵尸源规模为50万至100万,DDoS攻击峰值为1Tbps至2Tbps。如果这些僵尸网络同时被利用,可能会导致攻击规模高达50Tbps至100Tbps,足以扰乱全球互联网链路。

僵尸网络出现地域性变化,主要以CPE和DVR为主

2023年,美国成为最大的僵尸网络发源地,其僵尸网络数量占比达到24%;韩国和中国台湾僵尸网络数量分别占比11%和10%,位列第二和第三。在这些僵尸网络中,CPE(Customer Premises Equipment,客户端设备)和DVR类型的IoT设备占据了半壁江山,分别占比36.2%和33.8%。而云主机僵尸网络占比3.5%,增幅最快。

僵尸网络是针对每个人的网络安全挑战

传统ISP(Internet Service Provider,互联网服务提供商)、CSP(Cloud Service Provider,云服务提供商)网络采用地理位置过滤、主动防御(如SYN Cookie、HTTP重定向等)以及DNS/NTP/LDAP流量限制等手段来抵御DDoS攻击。然而,僵尸网络发起的DDoS攻击可以轻易绕过这些防御手段,给ISP/CSP的网络安全带来严重的挑战。此外,来自ISP内部的僵尸网络攻击也是最大的威胁之一。

华为洞察: 抗DDoS技术需要适应新网络环境和业务需求

DDoS攻击依然是当前互联网最主要的攻击形式之一,攻击频次持续增长。在2018年之前,中国境内的DDoS攻击主要是由行业内恶意竞争引发的,但之后地缘政治因素导致的攻击更加普遍,针对关基企业尤其是金融企业的攻击频次逐年倍增。为了达到攻击效果,攻击技术持续演进,传统防御算法失效,因此抗DDoS技术不得不持续革新;同时,优秀的抗DDoS产品和方案必须不影响业务。互联网网络本身及互联网业务也在持续演进,这促使抗DDoS技术不断演进以适应新的网络环境和业务需求。总的来说,随着攻击趋势的变化,抗DDoS技术的趋势也随之发生了以下几点变化:

趋势1:攻击成本持续降低,促使超大规模攻击异常活跃,挑战防御成本;降成本成为抗DDoS技术第一要务,动态BGP Flowspec及硬件防御加速成为抗DDoS产品和方案降成本主要方向。

2022年,华为监测到超100Gbps攻击共发生104,922次,平均每天发生287次;T级攻击共计232次。仅中国境内攻击资源被利用,即可轻松发出超50Tbps攻击。

面对异常活跃的规模化DDoS攻击,运营商和ISP不得不寻求更低成本的防御方案。尤其是攻击流量大且对防御成本敏感的运营商市场,防御容量大、低成本的硬件抗DDoS产品已经成为集采入围的必要条件。一方面,运营商和ISP期望最大限度利用网络过滤能力,比如借助黑洞路由、静态甚至动态BGP Flowspec源头过滤大流量攻击;另一方面,业界领先的安全厂商通过硬件实现网络层攻击防御加速,有效降低防御成本。硬件+CPU的分层防御架构还可以最大限度节省CPU算力,过滤更加复杂的会话层和应用层攻击。

趋势2:大流量攻击采用“短平快”战术,挑战防御系统响应速度;为应对“短平快”攻击,防御系统需具备“零延迟”攻击响应能力和自动化能力。

大流量攻击可以在10秒内攻击流量峰值爬升至T级,挑战防御系统响应速度。其中,57.40%的攻击发生在网络层,40.49%的攻击发生在应用层,攻击持续时间不超过5分钟,挑战防御系统的自动化程度和安全运维团队的响应速度。

然而,由于企业普遍缺乏专业安全人员和策略调优能力,持续5分钟的攻击一旦形成攻击效果,业务恢复至少需要30分钟。日益加强的防御痛点促使企业更需要抗DDoS产品具备防御全流程自动化的能力。

为实现攻击“零延迟”响应,企业On-premise抗DDoS需要采用秒级甚至毫秒级响应的逐包检测来替代Flow检测,以便在检测到危及企业链路带宽的大流量攻击时,能够通过开放API和运营商云清洗秒级联动的能力来支持。同时,运营商也在探索新的检测技术,比如路由器的逐包检测,以加快攻击流量识别,规避Flow检测分钟级检测的弊端。

面对企业普遍缺乏专业安全技能的现状,抗DDoS产品需具备全流程自动化的防御能力。首先,产品应支持开盒即用,简化运维。抗DDoS产品应内置专家策略模板,通过默认策略模板和逐包检测实现毫秒级启动防御,自动过滤99%攻击。其次,针对复杂攻击,抗DDoS产品应提供自动评估防御效果的功能。当检测到漏防或者误防时,抗DDoS产品应具备自动调优防御策略的能力,将攻防对抗时长由人工响应的10分钟以上缩短至30秒内。

趋势3:CC攻击的频次和复杂度不断攀升,挑战传统防御算法有效性;为应对日益复杂的CC攻击和互联网业务多样化的趋势,CC防御尤其是加密CC防御成为抗DDoS产品刚需,多维度行为分析和AI技术成为CC防御技术发展的新趋势。

随着运营商提供的清洗服务不断完善,能够过滤大流量网络层攻击,加上企业安全意识的提高,企业购买运营商的云清洗服务已成为共识,大大降低了大流量网络层攻击的威胁。

然而,随着IoT网络的快速发展,僵尸网络规模迅猛增长,攻击者为了提升攻击成功率,常常采用CC攻击手段,门户网站、APP和API成为CC攻击的主要目标。为了保障业务安全,许多企业采取了TLS加密,但这也导致加密CC攻击成为常态。为了有效躲避防御,CC攻击呈现出海量僵尸单源低速化的趋势,特别是针对金融行业的低速加密CC攻击频繁发生。随着百万级甚至千万级请求速率的CC攻击频发,负载均衡和WAF(Web Application Firewall,Web应用程序防火墙)性能瓶颈凸显,甚至危及企业网络链路带宽。这促使企业的CC防御需求发生变化,一方面,要求运营商的云清洗需具备阻拦大规模高速CC攻击的能力;另一方面,企业网络边界的抗DDoS产品需具备阻断低速CC攻击的能力,以保护负载均衡和WAF的可用性。

为精准识别机器人攻击,专业抗DDoS产品需具备多维度源访问行为分析的能力,以快速识别并阻断高速CC攻击;同时,还需具备AI能力,包括嵌入式AI及超大存储容量的离线AI。借助机器学习聚类分析算法,精细化识别低频CC攻击。

趋势4:针对网络基础设施的扫段攻击常态化,挑战传统防御架构有效性,抗DDoS产品和方案需新增网段防御层,用三层防御架构替代单一的主机防御架构。

扫段攻击是一种威胁网络基础设备的攻击,难以防御,被称为无法解决的网络故障。公有云、企业私有云、政务云均成为扫段攻击目标。目前,大多数抗DDoS产品仍采用单一的主机防御架构,低速扫段单IP流量低,无法触发阈值,漏检率高。此外,扫段攻击常与脉冲攻击相结合,32位主机引流速度慢,导致防御成功率不足30%。当扫段攻击危及企业网络带宽时,黑洞路由也会失效。

为解决日益频发的扫段攻击威胁,亟需On-premise抗DDoS产品具备扫段攻击检测和过滤的能力,同时具备联动运营商上游过滤大流量扫段攻击的能力。为了实现这一点,抗DDoS产品需要支持基于网段的流量统计、攻击检测、告警和引流,并支持基于网段的清洗。当检测到攻击流量危及网络链路带宽时,与运营商进行秒级联动,上游网络进行过滤。过滤方式包括通过动态BGP Flowspec在上游路由器过滤反射类扫段攻击和通过开放API联动运营商云清洗,以保护企业网络链路带宽。

华为抗DDoS解决方案: 有效应对复杂的僵尸网络攻击

如上节所提到的,华为在持续跟踪DDoS攻击现状与趋势分析中发现,近两年来IoT网络的快速发展促使僵尸网络规模迅猛增长,攻击者为了提升攻击成功率,主要采用CC攻击手段,针对门户网站、APP和API目标服务发起攻击。

在网络层CC攻击中,僵尸网络主要存在三种攻击模式:

01模拟上传,拥塞网络

攻击源发送报文Payload超1000字节的大报文ACK,模拟上传。攻击流量秒级加速,20秒内即可将攻击流量峰值拉升至T级,利用超大带宽流量快速拥塞网络,华为监测到的网络层CC攻击最大峰值带宽为912Gbps,而对应的攻击峰值包速率仅79Mpps。

02模拟下载,躲避攻击检测

攻击源发送无Payload的ACK报文,模拟下载,华为监测到的网络层CC攻击最大峰值包速率为139Mpps,对应的攻击峰值带宽仅89Gbps。

03模拟交互,躲避攻击检测

攻击源发送Payload内容和长度变化的ACK报文,模拟客户端和服务器交互。

华为观察发现,在2021年至2022年期间,僵尸网络发起的网络层CC攻击为提升攻击躲避能力,演进出两种攻击变种:

-

变种1:裹挟完整HTTPS交互的网络层CC攻击,通过诱发服务器快速重传,挤占Outbound带宽

-

变种2:伪造TCP Keep-Alive长时间保持TCP会话资源,以耗尽服务器会话资源。

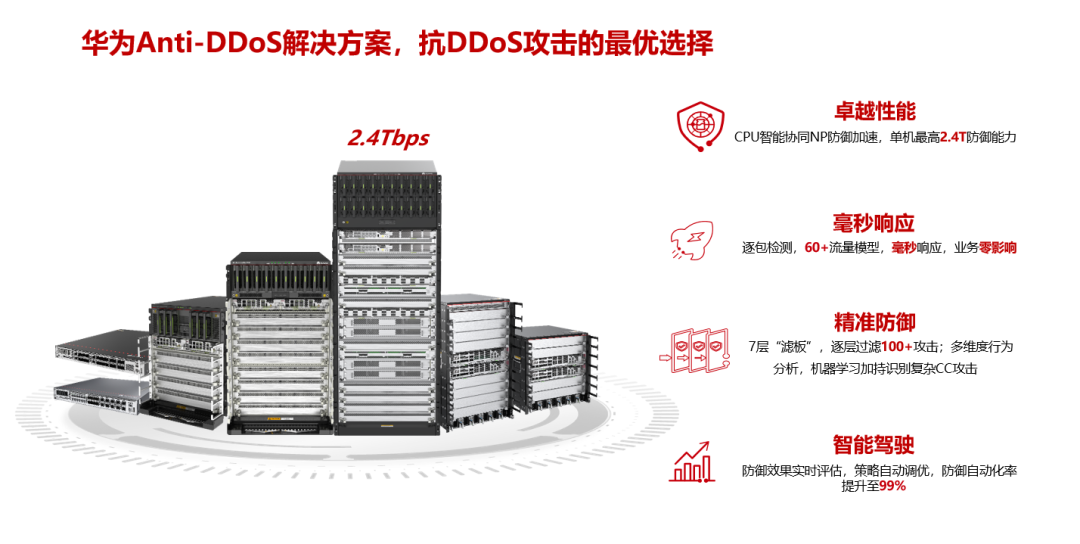

CC攻击的不断演进对防御技术的有效性提出新的挑战,促使企业的CC防御需求发生变化。针对当前僵尸网络攻击对互联网络带来安全威胁,华为推出新一代抗DDoS解决方案,如图1-2所示。

图1-2 华为抗DDoS解决方案

华为抗DDoS解决方案主要具备如下的防御优势:

01

卓越性能:为应对常态化大流量攻击对防御成本的挑战,华为抗DDoS产品通过网络层攻击防御硬件加速和业务转发加速(NP加速,Network Processor),降低防御成本,单台设备防御性能最高2.4Tbps/1800Mpps,一台顶六台。

02毫秒响应:为应对大流量攻击呈现秒级加速及“短平快”趋势,华为抗DDoS产品实现防御零延迟,瞬间阻断脉冲攻击、大流量攻击,业务零影响。

03精准防御:华为抗DDoS产品采用智能7层“滤板”+多维度机器防御手段,快速阻断网络层、应用层100+攻击,支持传统的百万级规模的僵尸网络IP信誉、攻击特征库、策略模板在线升级,支持防御引擎敏捷发布,快速应对0-Day DDoS攻击。

04智能驾驶:为解决客户缺乏专业安全技能的现状,华为抗DDoS产品实现防御自动驾驶,系统默认专家策略模板可毫秒级启动防御,自动过滤99%攻击,基于多维度的流量快照和业务流量基线比对实现防御效果自动评估,对复杂攻击场景下漏防和误防自动进行防御策略自动调优,将攻防对抗时长缩短至30秒内。

结束语

DDoS攻击因其简单、低成本、难以防御的特点,已成为网络安全领域不可忽视的挑战之一。近两年,僵尸网络攻击异军突起,直接挑战传统防御技术的有效性。华为抗DDoS解决方案可帮助企业构建坚不可摧的安全防线,助力企业打好DDoS反击战。

- 相关推荐

- 热点推荐

- 华为

-

RSAC2023解读第6期 | 安全运营的困境和破局之道2023-06-13 919

-

RSAC2023解读第5期 | 威胁信息跨界协同,使能智能防御2023-06-09 939

-

半导体企业如何决胜2023秋招?2023-06-01 1679

-

RSAC2023解读第1期 | 未来安全趋势揭秘2023-05-20 1009

-

一种基于神经网络的僵尸粉识别模型2021-04-02 910

-

一种新的Fast-Flux僵尸网络检测方法2018-01-25 1950

-

P2P僵尸网络传播控制2018-01-19 885

-

基于短地址混淆和GCM推送的移动僵尸网络的构建机制2018-01-09 903

-

僵尸网络是什么_僵尸网络有什么特点2017-12-28 18788

-

如何让员工高效地分享企业知识的同时又能保护机密文件的2011-09-16 3357

-

基于协议分析的IRC僵尸网络检测方法2010-02-26 852

-

僵尸网络(BOTNET)监控技术研究2009-09-01 703

全部0条评论

快来发表一下你的评论吧 !