为什么要反汇编?反汇编文件的生成和解读

嵌入式技术

描述

为什么要反汇编

反汇编顾名思义就是汇编的逆过程,将二进制文件反汇编成汇编代码。arm-linux-objdump是交叉编译工具链里的一个工具,专门用来反汇编的,将二进制代码反汇编成汇编代码来查看。

为什么要反汇编

1.逆向破解。将可执行程序反汇编得到汇编代码,再根据汇编代码推理出整个程序的逻辑。这个不是一般人能做的,能看懂大量汇编语言写的程序都很困难了,更别说反推别人的代码逻辑。

2.调试程序时可以帮助我们理解并检测生成的可执行程序是否正常,尤其是在理解链接脚本和链接地址等概念时。

3.C语言的源代码编译链接生成的可执行文件再反汇编,可以帮助我们理解C语言和汇编语言的对应关系,有助于深入理解C语言。

反汇编文件的生成和解读

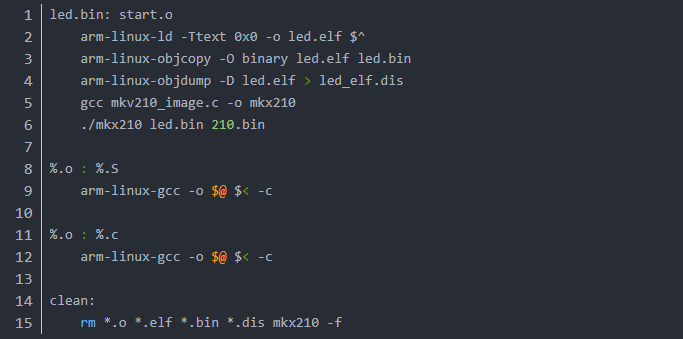

反汇编文件的生成:

上面是一个简单的Makefile,功能是把源文件.S和.c先编译成.o文件,再把.o文件链接成.elf的可执行文件。arm-linux-objdump -D led.elf > led_elf.dis是将led.elf反汇编成ed_elf.dis。

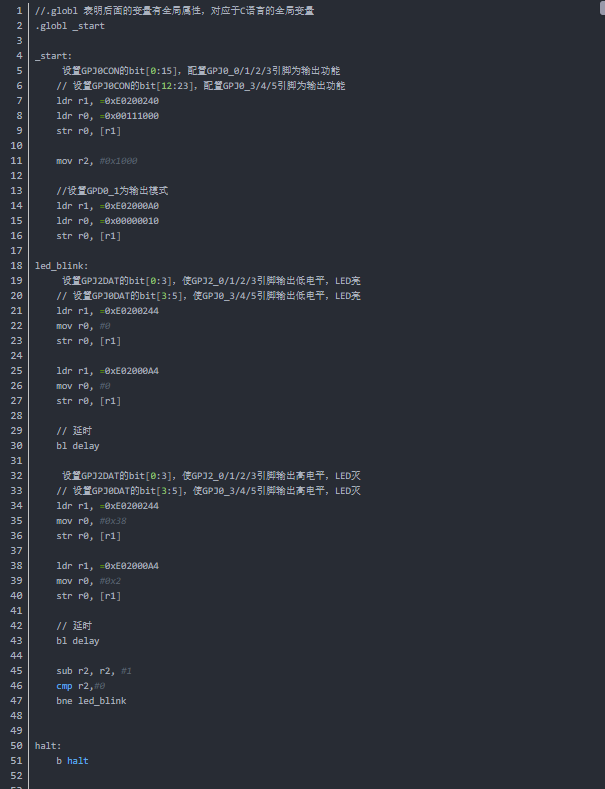

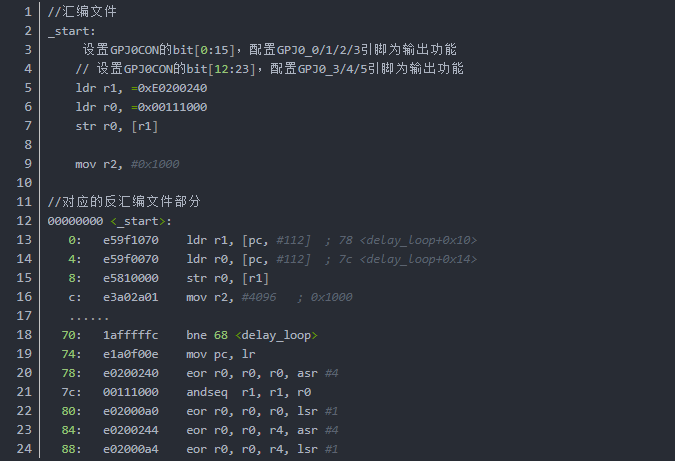

源文件:star.s是一个汇编文件

star.s是一个学习S5PV210开发板时点亮LED的汇编程序,由开始、点亮、延时和死循环组成,在这里并不关注具体实现的功能,重点是和反汇编生成的文件进行对照。

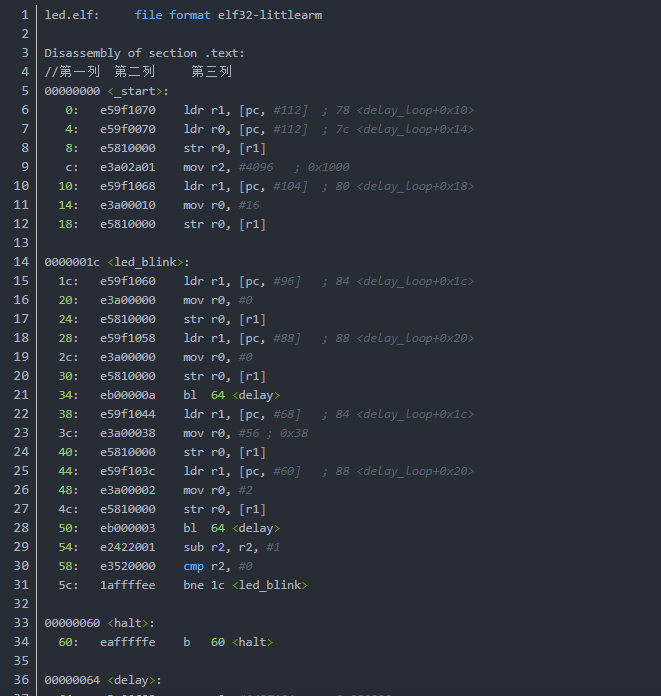

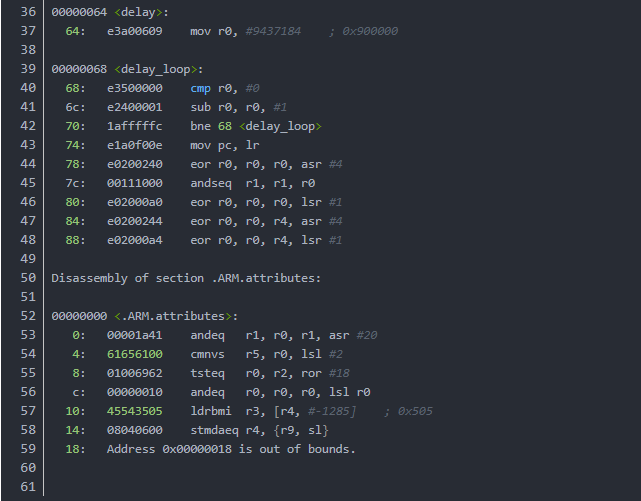

得到的反汇编文件:led_elf.dis

解析:

1.第一行:led.elf: file format elf32-littlearm。表明此汇编程序是由led.elf生成,程序是32的小端模式。

2.00000000 <_start>:前面的00000000是标号的地址,<_start>是标号,对应start.s的_start标号。其实标号就相当于C语言中的函数名,在C语言中也可以用函数名代表函数的首地址,在这里可以得到印证。反汇编的标号就是由汇编文件得来的,这样可以方便我们找到反汇编文件和汇编文件对应的部分。

3.整个反汇编文件分为三列,分别对应:指令地址、指令机器码、指令机器码反汇编到的指令。

我们在这里对汇编文件的前几句进行解读:

1.ldr r1, [pc, #112]:此句对应于汇编文件的ldr r1, =0xE0200240。功能是将0xE0200240存到r1寄存器中。[pc, #112]代表pc+70地址处的数据(#112是十进制),此时PC指向的是当前地址的下两级,就是pc = 0 + 8,于是pc + 70 = 78。78地址处存放的数据就是e0200240,刚好等于汇编语句要加载的数据0xE0200240。所以ldr r1, [pc, #112]和ldr r1, =0xE0200240实现的是同样的功能。

2.ldr r0, [pc, #112]对应于汇编文件的ldr r0, =0x00111000。解读的方式和上面一致,只是要注意此时PC= 4 + 8。

3. str r0, [r1]语句汇编语句和反汇编语句是一致的。

4. mov r2, #4096对应于汇编的mov r2, #0x1000,两者是相同的,十进制的4096等于十六进制的0x1000。

补充:1.PC指向当前地址的前两级是因为流水线的存在,不同型号的ARM芯片流水线的级数是不同的,但是在反汇编文件里为了统一,都是按照3级流水线处理。

2.为什么向寄存器加载数据,有的是直接加载(mov r2, #4096),有的要用相对寻址的方式加载(ldr r1, [pc, #112])?这里涉及到合法立即数和非法立即数,简单来书就是数据太大,一条语句的数据部分表达不了,于是就将要加载的数据放在某个地址处,要用到的时候就去该地址处取,此时的ldr也是伪指令。

审核编辑:汤梓红

-

【RT-Thread学习笔记】使用objdump反汇编2022-07-30 3961

-

汇编文件与反汇编文件的文件后缀名有何不同2021-12-20 1670

-

PIC反汇编(一)汇编程序和PIC2021-11-16 1013

-

反汇编的原理是什么?为什么需要反汇编?2021-11-05 3380

-

怎么对u-boot进行进行反汇编?2019-08-20 4069

-

VS2012反汇编的方法和常用汇编指令的介绍2019-04-24 1264

-

HOLTEK单片机反汇编软件2017-12-13 1720

-

什么是反汇编?有什么作用?2017-06-26 3382

-

单片机反汇编器有哪些?2017-06-13 4359

-

反汇编CLASS初级教程2011-01-21 574

-

单片机反汇编工具包2010-04-07 1529

-

51单片机反汇编软件2009-10-12 2320

全部0条评论

快来发表一下你的评论吧 !