华为安全大咖谈 | 论道攻防第4期:内网穿透之“借刀伤人”

描述

“恩相明日奏仲淹为环庆路经略招讨使,以平元昊,这所谓借刀杀人。”

——明·汪廷讷《三祝记·造陷》

本文以三十六计胜战计“借刀杀人”为切入点,深入剖析攻击者在攻入内网后,以受感染主机为跳板,通过代理转发的方式悄然劫掠,攻击其他内网主机的技术手段。

“古人临阵出奇,攻人不意,斯亦相变之法乎。”借刀杀人是奇袭之术中的独特一环,即审时度势,洞悉对手特点,借力打力,在不知不觉中达成制胜目标。

在网络安全领域,横向渗透攻击是一种针对企业内部网络的重要攻击手段。攻击者首先越过网络外部防御层,入侵一个内网主机。然后,在网络中水平扩散,攻击其他主机以获取更高权限和更多敏感信息。其中,后渗透代理攻击是横向渗透攻击的关键环节。攻击者利用受感染主机作为代理,转发攻击流量,实现横向渗透目标。近年来,随着复杂、隐蔽的后渗透代理工具不断发展和企业数字化转型加速,后渗透代理攻击呈现出增长趋势。

本文将以常用的代理工具frp为例,详细描述攻击者如何利用SOCKS协议,在单级和多级代理场景下,通过“借”代理主机之力,入侵内网中的其他主机,实现后渗透代理攻击。

SOCKS协议是一种常用的会话层代理协议,它位于TCP/IP协议栈之上。在使用TCP/IP协议进行通信的客户端和目标服务器之间,SOCKS协议扮演着中介的角色,负责将客户端发出的请求转发给目标服务器。

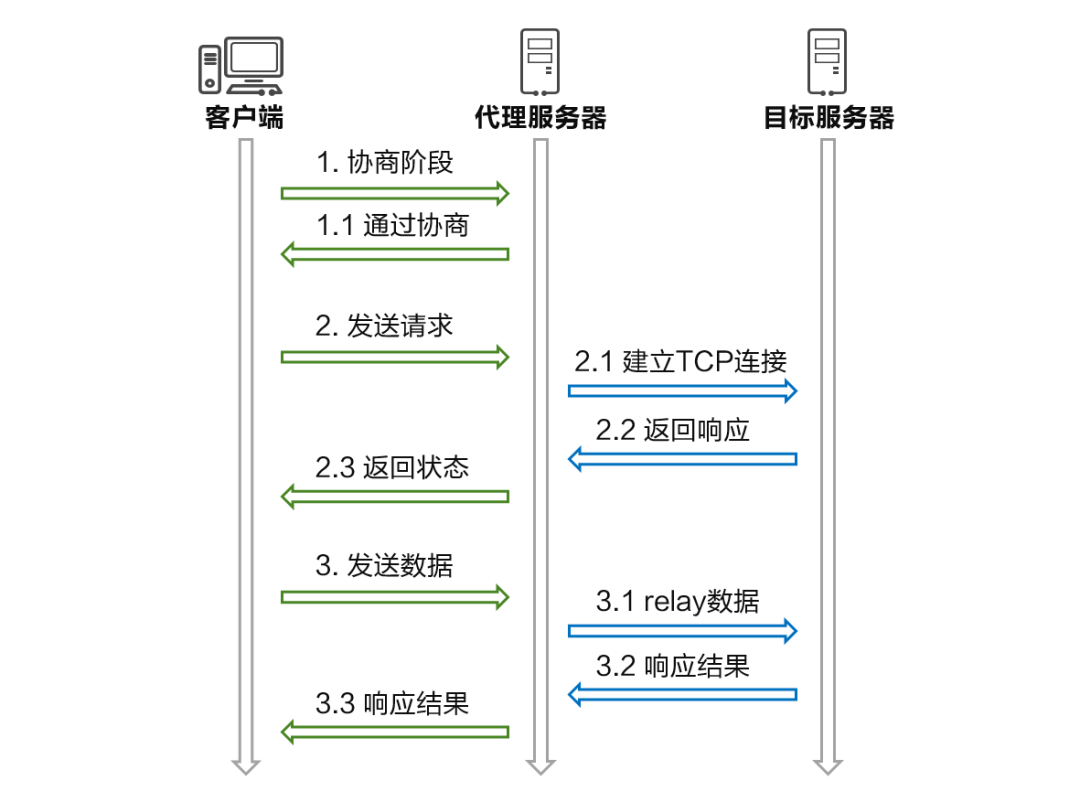

三方之间的通信过程如下图所示。客户端和代理服务器之间建立SOCKS通信,代理服务器与目标服务器之前建立TCP/IP连接,代理服务器作为中介,使客户端和目标服务器之间建立连接。

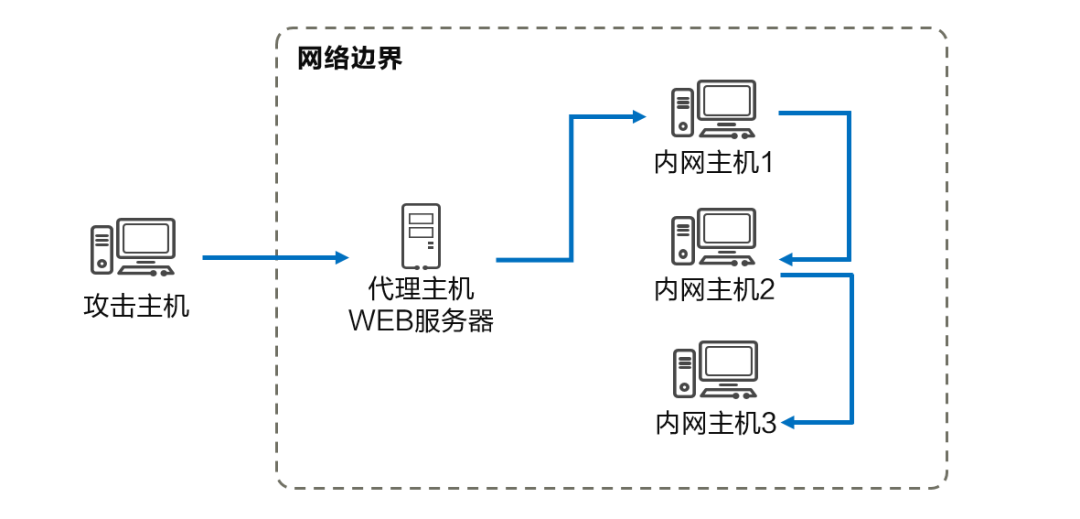

下面我们以单级代理攻击为例进行说明。攻击者首先攻陷了代理主机(如图中的WEB服务器),由于该服务器拥有内网IP,攻击者将其作为跳板,对内网中的其他目标主机(如图中的内网主机1)进行探测和扫描,并与之建立连接。这种通过一次代理就能与内部主机建立连接的过程被称为单级代理攻击。

在实际网络环境中,为了保障安全,企业通常会采用网络隔离的方式,将重要数据隐藏在更深层次的内部网络中。这样一来,仅通过一级代理就无法连接到承载数据的内网主机。然而,如下图所示,在这种情况下,攻击者仍然可以利用已被感染的内网主机1作为二级跳板,入侵内网主机2。随后,以类似方式入侵内网主机3,实现对更深层次网络的代理功能。这种攻击方式被称为多级代理攻击。

目前市面上常见的后渗透代理工具包括frp、Earthworm、Termite、Cobalt Strike、sSocks、xSocks和Metasploit Framework等。与其他工具相比,frp具有轻量级、代理速度快和及时更新等优点。它支持TCPUDP和HTTPHTTPS等协议,并且为广大攻击者所用。在接下来的内容中,本文将以frp工具为例,详细讲解后渗透代理的攻防过程。

a. “明”剑贯穿:面向明文流量的攻击检测方法

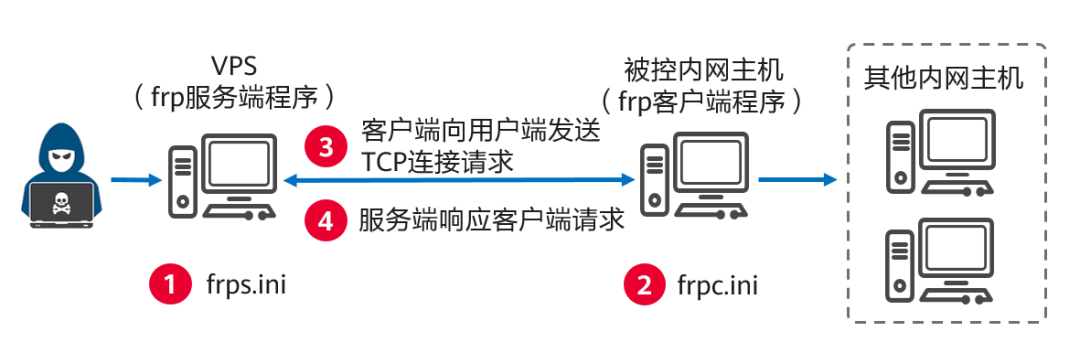

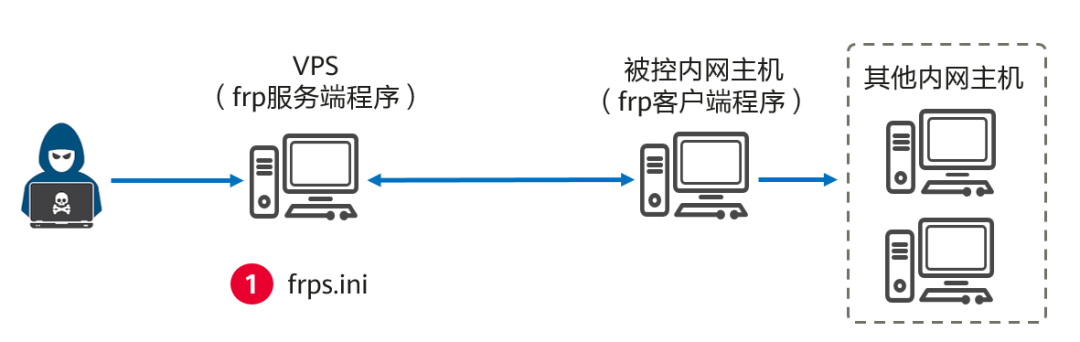

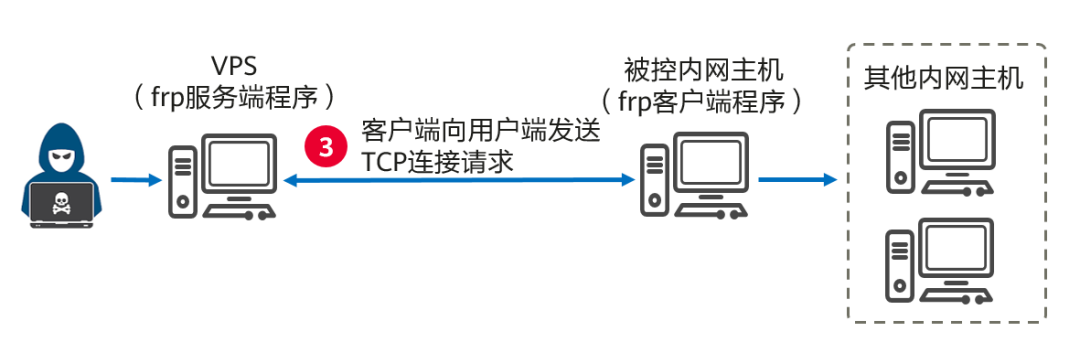

frp工具包括frp服务端程序和frp客户端程序。下面是单级代理连接的示意图。攻击者在其用于实施攻击的虚拟专用服务器(Virtual Private Server,VPS)上安装了frp服务端程序,并在受感染的内网主机上安装了frp客户端程序。如图所示,攻击者通过四个步骤实现了上述目标。

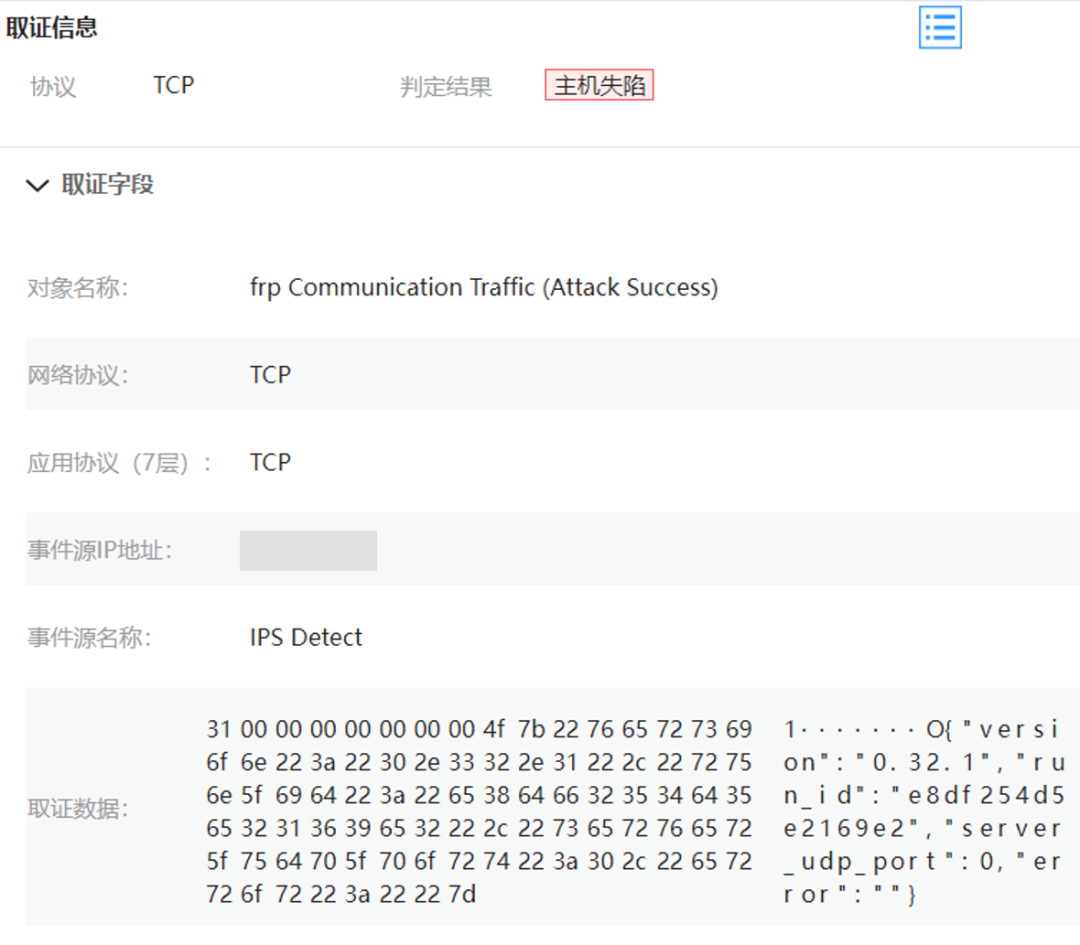

iii.内网主机向VPS发送连接建立请求。下图展示了Wireshark工具采集到的通信流量,其中包含了frp工具特有的明文字符串。这些字符串可以作为攻击检测的指纹特征。

华为网络流量智能检测方案利用庞大的签名库,能够对主流的后渗透代理工具进行检测。在2022年的攻防演练中,它成功检测出了多起frp代理流量。下图展示了通过签名方法进行取证的示例。

b. 暗影“密”袭:面向加密流量的攻击检测方法

为了隐藏代理工具的特征,frp提供了使用TLS协议对代理流量内容进行加密的功能。下图展示了加密前和加密后的通信流量。

在加密前,流量中包含了version、hostname、os和arch等字符串。这些字符串被用于工具特征签名。但是,在经过加密后,上述字符串被转换成了无规则字符。此时,在加密后的流量中已经看不到工具的签名特征了。攻击者可以通过使用加密来躲避前文所述基于签名库的检测方法。

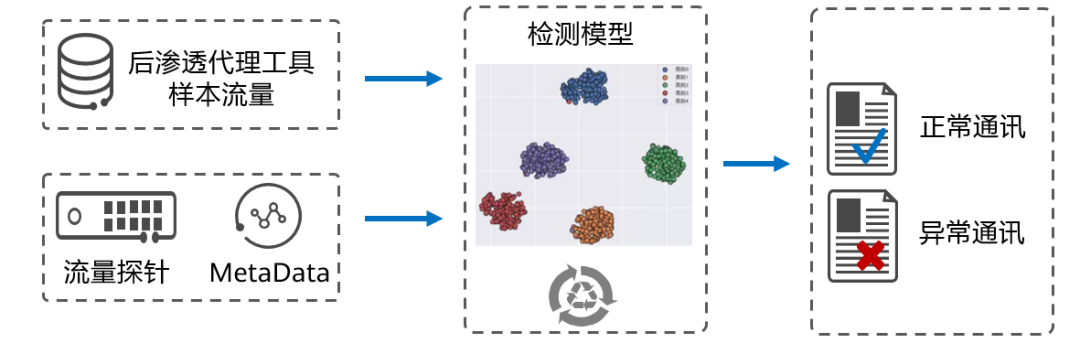

华为网络流量智能检测方案能够通过结合报文包长度序列等流量特征和人工智能检测算法,实现对加密后渗透代理流量的检测。其检测框架图如下所示。

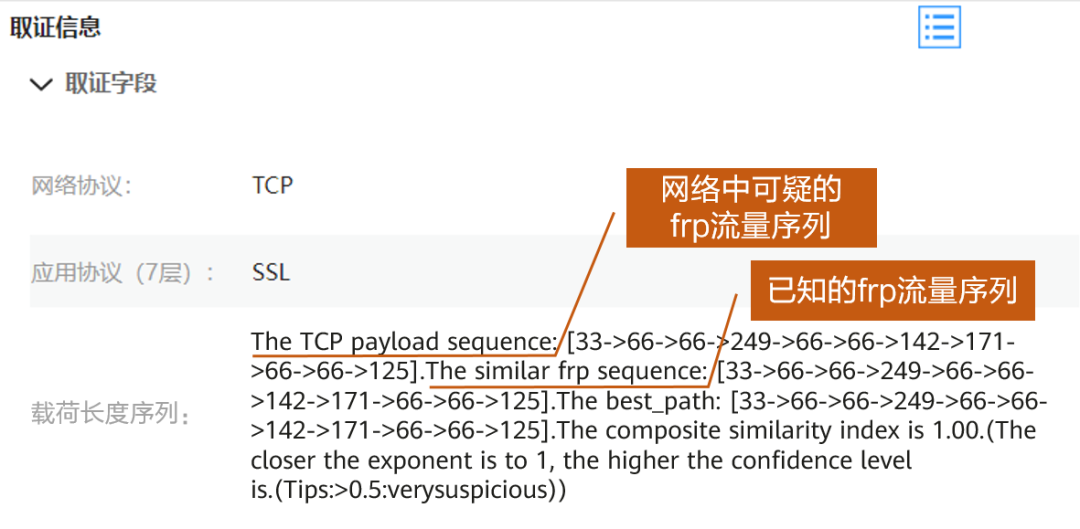

该方案采用了基于时间动态规整的时序序列匹配算法,能够对原有包长序列进行转换。这样一来,即使现网流量中增加或删除了某些包长,系统仍然能够检测到后渗透代理工具流量。在2022年某大型国企的攻防演练中,华为网络流量智能检测方案独家发现了加密的frp后渗透代理流量。下图展示了针对加密frp流量的取证示例。

为了防范风险,我们应该未雨绸缪。针对后渗透代理攻击,企业用户可以部署漏洞扫描工具,并及时更新漏洞库,以提前识别漏洞风险并对主机进行安全强化。此外,还应该双管齐下地保护网络安全。例如,可以安装网络流量分析设备,如华为Hisec Insight安全态势感知系统。该系统拥有庞大的恶意流量签名库,能够覆盖主流的后渗透代理工具,并结合人工智能检测算法引擎,高效识别明密文代理流量,让“借刀”的攻击者无处遁形。

华为安全大咖谈 | 论道攻防第3期:远程控制之暗度陈仓

华为安全大咖谈 | 论道攻防第2期:边界突破之瞒天过海

华为安全大咖谈 | 论道攻防第1期:攻防演练之三十六计——开篇

原文标题:华为安全大咖谈 | 论道攻防第4期:内网穿透之“借刀伤人”

文章出处:【微信公众号:华为数据通信】欢迎添加关注!文章转载请注明出处。

- 相关推荐

- 华为

-

请问花生壳怎么进行内网穿透的?2019-04-18 0

-

内网穿透详解-基于NATAPP&NatAssist测试2019-09-13 0

-

搭建自己的IOT平台---内网穿透2020-12-09 0

-

如何使用花生壳搭建内网穿透2022-12-09 1237

-

华为安全大咖谈 | 论道攻防第1期:攻防演练之三十六计——开篇2023-08-04 635

-

华为安全大咖谈 | 论道攻防第2期:边界突破之瞒天过海2023-08-08 707

-

华为安全大咖谈 | 论道攻防第3期:远程控制之暗度陈仓2023-08-11 610

-

内网穿透工具的种类、原理和使用方法2023-08-25 465

-

什么是nps?常见内网穿透工具有哪些?2023-08-31 1425

-

华为安全大咖谈 | 华为终端检测与响应EDR 第01期:小身材如何撬动安全大乾坤2023-08-31 584

-

内网穿透可以带给物联网什么呢?2023-10-14 508

-

内网穿透frp原理简述2023-11-13 2831

-

神器!实现内网穿透的几款工具2023-11-25 868

-

内网穿透工具FRP的快速入门2024-01-02 443

全部0条评论

快来发表一下你的评论吧 !