传统防火墙与下一代防火墙的区别在哪呢?

描述

路由器与交换机的本质是转发,防火墙的本质是控制和防护。

防火墙的工作原理是通过设置安全策略,来进行安全防护。

定义——防火墙是部署在网络出口处/服务器区(数据中心)/广域网接入,用于防止外界黑客攻击/保护内部网络安全性的安全硬件。

一、传统防火墙:------工作于 应用层以下

传统防火墙的类型

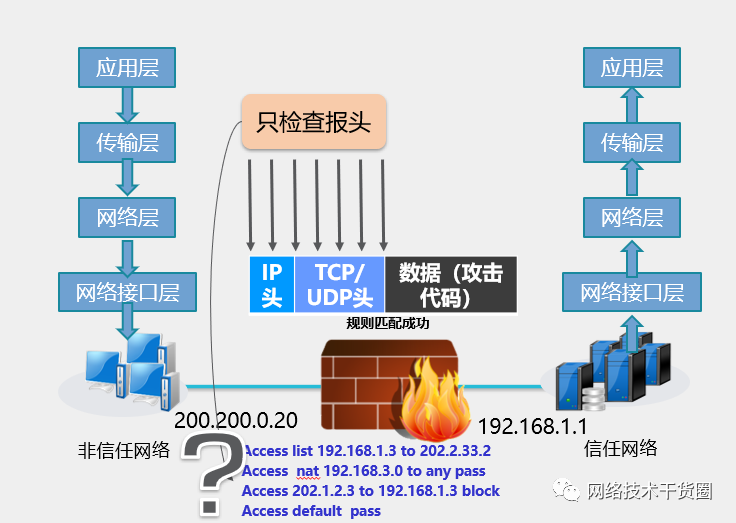

1.包过滤(包过滤防火墙)

工作层次——3/4层(七层模型)

工作原理——手工,类似ACL控制数据包,五元组,实现单向访问

优点——①仅处理3/4层,简单快捷。

缺点——①ACL多且复杂,手工配置,不能随需求自动修改;

②不能识别通信状态进行控制;

③不能防范应用层攻击;

④是默认策略,没有明显允许就是禁止。

2.状态检测技术(状态防火墙)

工作层次——3/4/5层

工作原理——维持会话表通信状态。会话表包括五个元素(源目的IP,源目的端口,协议号)

优点——①可以识别会话状态控制通信;

②能动态生成放通回程报文的策略。

缺点——不能防范应用层攻击、应用data不能检测、对FTP等多连接应用兼容性差。

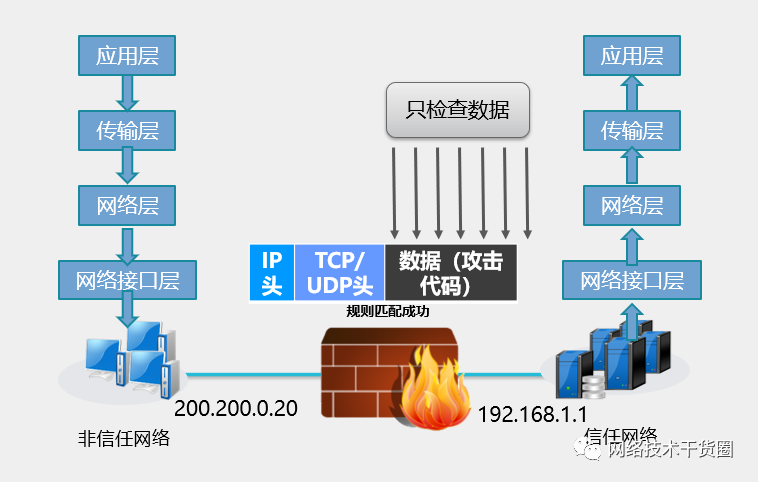

3.应用代理技术ALG(应用代理防火墙)

工作层次——3/4/5/7层

工作原理——应用数据data检查:动态协商的端口、URL、 ftp操作指令、http请 求方法等,允许动态通道(端口都是随机动态协商的,如FTP )的数据进入防火墙。

优点——可以检测应用层数据,防范简单的应用层攻击;

缺点——软件处理,消耗资源。

传统防火墙的工作模式

透明/网桥模式——防火墙相当于二层交换机,无需配置IP地址;

路由模式——防火墙具有三层功能,需要配置IP地址,可以做NAT;

混合模式——根据需求,可以同时以透明模式和路由模式工作。

二、下一代防火墙-------工作于L2-7层

下一代防火墙的功能:

包括传统防火墙的基本防护功能(包过滤、状态检测、应用代理)

增强应用识别与控制(深度内容识别,即DPI技术):将数据中的应用层特征与本地的应用特征库进行匹配(应用特征库会定期更新)

web攻击防护:将数据中的URL地址与本地的URL库进行匹配(URL库会定期更新)

信息泄露防护

恶意代码防护:将数据的特征与本地的病毒库进行匹配(病毒库会定期更新)

入侵防御:将数据流的特征与本地的IPS入侵检测库进行匹配(IPS入侵检测库会定期更新)

下一代防火墙的工作模式:

透明/网桥模式

路由模式

混合模式

旁路模式——通过数据镜像,仅对流量进行统计、扫描或者记录,并不对流量进行转发。

审核编辑:刘清

-

云防火墙和web应用防火墙详细介绍2024-12-19 850

-

硬件防火墙和软件防火墙区别2024-10-21 564

-

恒讯科技分析:什么是防火墙与下一代防火墙(NGFW)?2023-06-13 2096

-

什么是防火墙?防火墙如何工作?2020-09-30 6047

-

发现 STM32 防火墙的安全配置2018-07-27 5441

-

RG-WALL 1600下一代防火墙曝光内部结构2018-07-07 5691

-

什么是数据库防火墙 数据库防火墙作用是什么2018-07-04 12227

-

防火墙,防火墙的作用有哪些?2010-04-03 8531

-

究竟什么是防火墙?2010-02-24 894

-

防火墙管理2010-01-08 1618

-

谈防火墙及防火墙的渗透技术2009-08-01 1322

-

防火墙原理2009-06-24 971

-

防火墙技术2009-06-16 876

全部0条评论

快来发表一下你的评论吧 !