ebpf的快速开发工具--libbpf-bootstrap

描述

基于ubuntu22.04-深入浅出 eBPF

基于ebpf的性能工具-bpftrace

基于ebpf的性能工具-bpftrace脚本语法

基于ebpf的性能工具-bpftrace实战(内存泄漏)

什么是libbpf-bootstrap

libbpf-bootstrap是一个开源项目,旨在帮助开发者快速启动和开发使用eBPF(Extended Berkeley Packet Filter)和libbpf的程序。eBPF是一种可以在Linux内核中运行的程序,提供了强大的网络过滤、系统调用监控和性能分析等功能。libbpf是一个库,用于加载和管理eBPF程序和map。

libbpf-bootstrap提供了一些样例程序和模板,帮助开发者理解如何使用libbpf创建、加载、管理eBPF程序,并与这些程序进行交互。

libbpf-bootstrap开源链接:https://github.com/libbpf/libbpf-bootstrap/

「以下是libbpf-bootstrap的一些主要特性:」

样例程序:libbpf-bootstrap提供了一些样例程序,用于演示如何使用libbpf和eBPF。这些样例程序包括网络监控、性能分析等不同类型的eBPF程序。

构建系统集成:libbpf-bootstrap提供了集成到构建系统的模板,可以方便地编译和链接eBPF程序。

BPF CO-RE(Compile Once - Run Everywhere)支持:BPF CO-RE是一种让eBPF程序能在不同版本的Linux内核上运行的技术。libbpf-bootstrap支持CO-RE,使得开发的eBPF程序可以在不同版本的Linux内核上运行,无需重新编译。

用户空间和内核空间程序的交互:libbpf-bootstrap展示了如何从用户空间程序发送数据到eBPF程序,以及从eBPF程序返回数据到用户空间。

详细的文档:libbpf-bootstrap提供了详细的文档,包括如何安装、如何使用样例程序,以及如何创建自己的eBPF程序等。

使用libbpf-bootstrap的理由

开始使用BPF在很大程度上仍然令人生畏,因为即使为简单的"Hello World"般的BPF应用程序设置构建工作流,也需要一系列步骤,对于新的BPF开发人员来说,这些步骤可能会令人沮丧和令人生畏。这并不复杂,但知道必要的步骤是一个(不必要的)困难的部分。

libbpf-bootstrap就是这样一个BPF游乐场,它已经尽可能地为初学者配置好了环境,帮助他们可以直接步入到BPF程序的书写。它综合了BPF社区多年来的最佳实践,并且提供了一个现代化的、便捷的工作流。libbpf-bootstrap依赖于libbpf并且使用了一个很简单的Makefile。对于需要更高级设置的用户,它也是一个好的起点。即使这个Makefile不会被直接使用到,也可以很轻易地迁移到别的构建系统上。

libbpf-bootstrap构建流程

libbpf-bootstrap的测试环境:本篇文章我们将在Ubuntu22.04进行验证,下一篇文章我们将其在yy3568进行验证。

安装libbpf-bootstrap依赖的工具:clang,libelf,zlib

$ sudo apt-get install clang libelf1 libelf-dev zlib1g-dev

获取源码libbpf-bootstrap

// 获取libbpf-bootstrap主仓的代码 $ git clone https://github.com/libbpf/libbpf-bootstrap // 获取依赖的子仓代码 $ git submodule update --init --recursive

编译libbpf-bootstrap

$ cd examples/c/ $ make MKDIR .output MKDIR .output/libbpf LIB libbpf.a MKDIR /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs CC /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs/bpf.o CC /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs/btf.o CC /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs/libbpf.o CC /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs/libbpf_errno.o CC /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs/netlink.o CC /home/rice/libbpf-bootstrap/examples/c/.output//libbpf/staticobjs/nlattr.o ..... BINARY usdt BPF .output/sockfilter.bpf.o GEN-SKEL .output/sockfilter.skel.h CC .output/sockfilter.o BINARY sockfilter BPF .output/tc.bpf.o GEN-SKEL .output/tc.skel.h CC .output/tc.o BINARY tc BPF .output/ksyscall.bpf.o GEN-SKEL .output/ksyscall.skel.h CC .output/ksyscall.o BINARY ksyscall $

运行测试样例

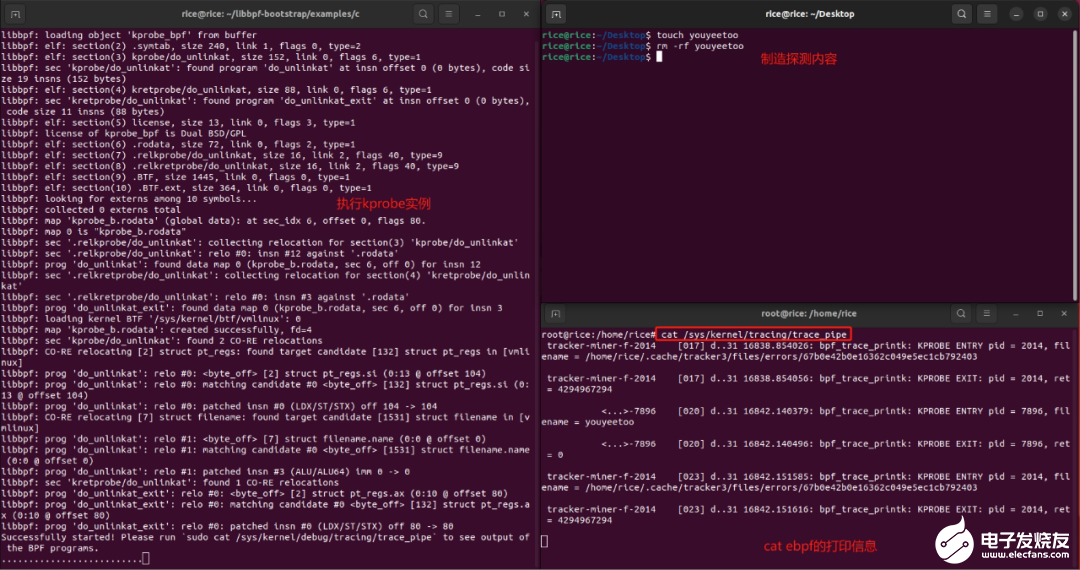

我们义kprobe测试样例为例,需要打开三个terminal,第一个terminal执行kprobe程序,第二个terminal 我们cat trace_pipi的内容,第三个terminal我们制造一些现场。

当我们在第三个terminal制造现场的时候,第二个terminal就可以看到相关的探测内容

第一个terminal执行kprobe程序:

$ sudo ./kprobe

第二个terminal 我们cat trace_pipi的内容,需要进入超级管理员,在执行:

$ cat /sys/kernel/tracing/trace_pipe

第三个terminal我们制造一些现场:

$ touch youyeetoo $ rm -rf youyeetoo

最终效果

下一步计划

将在「深圳风火轮科技推出的YY3568」上跑ebpf程序,敬请期待

审核编辑 黄宇

-

bootstrap框架用什么软件开发2024-07-11 1174

-

基于原生libbpf库的eBPF编程改进方案2024-03-19 1535

-

基于ebpf的性能工具-bpftrace2023-09-04 1478

-

【新唐开发工具】快速建构低功耗蓝牙设计的开发模块:BLE ATCMD2023-08-09 1133

-

openEuler 倡议建立 eBPF 软件发布标准2022-12-23 1541

-

新手求助怎样去设计快速开发工具?2021-04-27 1536

-

UG-677:ADuCM350软件开发工具包快速入门指南2021-04-22 1045

-

图解android开发工具2017-11-08 2343

-

ARM开发工具解读2017-10-18 1514

-

新手TinyM0+ 开发工具快速入门2017-10-09 1070

-

STM32 VR开发工具2017-02-17 1087

-

CC2540迷你快速开发工具用户指南2016-02-23 2606

-

CodeWarriorTM开发工具套件2011-05-19 588

-

Microchip推出三款开发工具包2010-03-31 1064

全部0条评论

快来发表一下你的评论吧 !