如何借助图技术增强网络安全威胁检测?

描述

如果你正在阅读本文,那么你的日常工作和生活可能依赖于各种数字化信息。人们制定了很多流程,昼夜不停地运行,以确保这些数字化系统平稳运行。 与此同时,网络攻击者也在努力破坏、闯入或控制这些系统。

但没有网络是100%安全的,攻击者正在用图思维进行攻击。

数据安全研究中心Ponemon Institute 发现 66% 的中小企业在过去一年内遭遇过网络攻击。网络安全的目标就是阻止尽可能多的攻击,但有些攻击依靠传统的解决方案却很难快速检测出来。

迅速发现漏洞对于最大限度地减少损失至关重要,包括减少财务、运营和声誉方面的损失。

但是,企业发现并阻止网络攻击的速度仍然非常缓慢。具体需要多长时间才能检测到网络攻击?这个问题没有明确的答案。在某些情况下,可能需要数百天才能检测到违规行为。但不幸的是,当企业发现自己遭到黑客攻击时,往往为时已晚,损害已经造成。据权威机构统计,在2023年,数据泄露的平均成本将达到500万美元。

Gartner预测,到 2026 年,50% 的 C 级高管将在其雇佣合同中包含与风险相关的绩效要求。

CAPEC(全称Common Attack Pattern Enumeration and Classification,由美国国土安全部建立)定义了 500 多种网络攻击模式。这些模式的一些示例包括滥用现有功能(Abuse Existing Functionality)、收集和分析信息(Collect and Analyze Information)以及注入非预期的数据项(Inject Unexpected Items)。了解这些攻击模式对于分析师、开发人员和 IT 架构师构建有效的网络安全系统至关重要。

TigerGraph图分析平台是建模和搜索这些模式的绝佳方法。

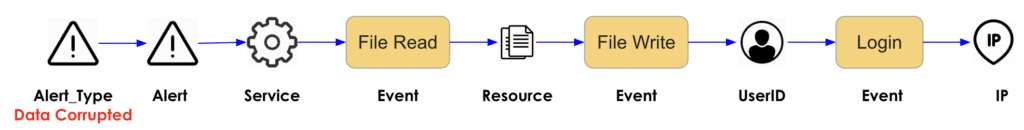

为什么这么说?因为图本身就是互联数据。为了阻止或检测网络攻击,我们需要能够识别这些模式,并从上游追踪其来源,从下游追踪到存在风险的资源。这些模式可以很长,也可以很宽(因为许多事情会同时发生),或者既长又宽。在下面图1示例中,我们就是从警报追溯到登录事件以及最初触发警报的IP地址。值得注意的是,要成功地做到这一点,需要遍历多个跃点——对于TigerGraph图数据库来说,这可能花费一秒钟的时间,但是关系数据库需要几分钟甚至几小时。

图1. 警报活动的线性追溯路径

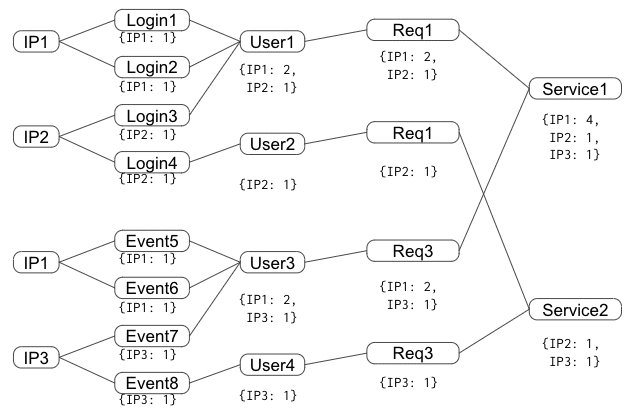

攻击往往是由相对较少的实施者所为。DDOS泛洪攻击就是这种情况:少数IP地址或用户ID向目标服务器发送大量请求,从而导致目标服务器拥堵甚至瘫痪,影响正常用户使用。

图2. 追踪向特定服务器发出请求的IP地址、事件和用户

TigerGraph图平台可以集成多个数据源并实时处理它们:来自许多不同微服务、用户配置文件和用户授权系统的信息都需要一起查看,以了解活动、追踪并阻止攻击者。

TigerGraph提供了针对网络安全威胁的关键防御。

作为一个具有深度链接分析和数据库内机器学习的原生图数据库,TigerGraph的性能优于目前市场上一般的安全信息和事件管理(SIEM)解决方案。各种规模的企业都可以使用TigerGraph来提高网络安全。通过将正确的工具应用于正确的数据集,企业可快速识别异常的行为模式、异常交易,以及网络内各种类型的恶意行为。

-

攻击逃逸测试:深度验证网络安全设备的真实防护能力2025-11-17 722

-

专家呼吁:网络安全建设亟需开放与合作2010-09-29 2524

-

网络安全隐患的分析2012-10-25 2819

-

2020 年网络安全的四大变化2020-02-07 3936

-

工信部开展2020年网络安全技术应用试点示范工作2020-08-07 4829

-

HID与Threatmark合作研发增强金融机构检测网络威胁的新功能,共建金融网络安全2018-08-03 1010

-

5G时代网络安全形势,破解网络安全新威胁2019-08-26 5679

-

谷歌正式将威胁检测功能引入Chroicle网络安全平台2020-09-24 2209

-

NIST网络安全框架助你抵御网络威胁2020-11-02 3895

-

深度解读涉及网络安全的三大关键威胁2021-04-29 3629

-

网络安全基础之网络协议与安全威胁的关系2022-10-20 751

-

必须了解的五种网络安全威胁2023-05-18 2992

-

借助图技术增强网络安全威胁检测方法2023-10-10 813

-

网络安全技术商CrowdStrike与英伟达合作2024-08-28 2273

-

陶氏化学借助AI技术重塑网络安全2025-10-10 697

全部0条评论

快来发表一下你的评论吧 !