安全启动Secure Boot流程

描述

安全启动-Secure Boot

除了NSPE和SPE两个环境的沟通流程之外,secure boot也是Trusted Firmware很重要的设计环节。

Secure boot最主要的目的就是防止系统使用到恶意的固件程序或操作系统,在开机流程中,boot

code会先透过密码学(cryptography)算法验证是否为可信任的的程序,如果验证成功即会开始执行,否则中止流程。

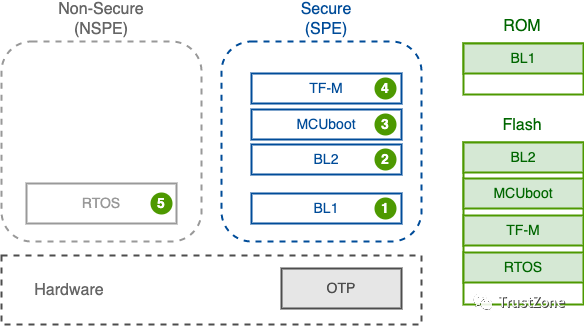

在Trusted Firmware-M的secure boot流程如下:

secure boot流程

Boot loader stage 1(BL1)

此阶段主要是必要的硬件初始化或是设定,因此BL1 boot code必须要是可信任且不可被窜改。在执行完初始化后,就会跳到BL2的entry point继续执行BL2。

The bootloader code must be stored and executed from ROM or such part of

flash memory which supports write protection.

Boot loader stage 2(BL2)

BL2负责其他需要的初始化操作,例如启动MCUboot前所需的设定或检查,接着就会把执行移交给MCUboot。

MCUboot

MCUboot是针对32-bit microcontroller所设计的secure bootloader,其中包含完整的程序验证流程,因此也是Trusted Firmware-M secure boot流程的核心。

而MCUboot本身是独立的open source project,因此也能应用在其他项目上。

TF-M

TF-M会依据memory layout放置在指定的內存位置,而MCUboot会先去该位置取得TF-M binary

code,并且进行相关验证确认,如果TF-M已被加密,也会在这阶段进行解密。在确认完TF-M是正确且可信任后,就会加载TF-M。

要注意的是,Trusted Firmware-M手册中有提到,验证和解密所需key建议放在OTP memory中,以确保不可修改。

ROTPK(root of trust public key)can be stored in a one-time-programmable(OTP)memory.

此外,由于需要在加载TF-M前就对TF-M binary进行验证,因此上一个段落提到的crypto流程不适用在这里,我们需要额外的crypto API来处理验证与加解密。

一般这个时候使用的驱动和接口会封装在BL2。

RTOS

最后阶段就是加载RTOS以及应用程序。这阶段的流程和上一个阶段相似,同样要先验证确认且解密,确认无误后再加载并执行。

-

u-boot启动流程分析2023-07-12 1467

-

求助,关于TRAVEO MCU闪存启动流程的问题求解2024-05-30 413

-

使用SECURE_BOOT和SECURE_SFLASH选项2018-08-29 4229

-

禁用安全启动Hades Canyon NUC2018-12-05 6224

-

U-BOOT的启动流程分享2022-01-18 1255

-

基于armv8架构对u-boot进行启动流程分析(一)2022-05-23 4861

-

基于 Rockchip U-boot next-dev 的 secure boot 流程2022-06-27 3675

-

使用STM32安全启动与固件更新2023-09-11 717

-

嵌入式U-BOOT的启动流程及移植2011-02-25 825

-

HAB boot的启动流程与实现步骤2022-08-12 2198

-

secure boot相关的基本概念和框架2022-09-13 2148

-

第一道防线-Secure Boot安全开机2023-08-11 1306

-

Spring Boot启动 Eureka流程2023-10-10 1508

-

车规MCU的安全启动固件2023-10-27 3317

-

冷启动(Cold boot)流程及阶段划分2023-11-07 4863

全部0条评论

快来发表一下你的评论吧 !