磁盘加密威胁模型和技术路线

描述

威胁模型

数据生命周期管理(Data Lifecycle Management)通常将数据划分为生产、存储、使用、分享、销毁、归档几个阶段。而从信息安全保护维度,则一般将数据划分为三种状态,即:Data in Use、Data in Motion/Transit、Data at Rest。

Data in Motion/Transit,即数据传输场景,是大家最熟悉、技术发展最成熟的安全场景。例如基于SSL/TLS协议的Https应用,基于SSH协议的SCP/SFTP应用等。这些技术对数据的安全保护不仅包括加密传输,也包含双向身份认证、完整性保护等。

Data in Use,即数据使用场景。此时数据缓存在系统DRAM、Cache、CPU Register中,一般明文存在。但在一些高安全场景下,为防止侧信道攻击(如Cold Boot Attack获取DRAM中密钥信息),业界也提出了Full Memory Encryption全内存加密技术。如Intel的TME(Total Memory Encryption)、AMD的SME(Secure Memory Encryption)等。FME使能时系统DRAM数据全部为加密存储,CPU通过特定硬件加解密引擎分别在读写数据时做解密加密操作,加解密密钥则一般每次boot时唯一生成。

Data at Rest,即数据(持久化)存储场景。此时数据属于inactive状态未使用,存储在磁盘等非易失性介质。安全风险主要有非授权访问、设备丢失导致数据泄漏等。常见保护方式包括物理/网络层面的隔离和访问控制、以及数据(落盘)加密。对于加密存储的磁盘数据,即使设备(如PC/手机)丢失,攻击者拆出硬盘或Flash器件,也只能读取到器件中的密文,保证关键数据机密性。

技术路线

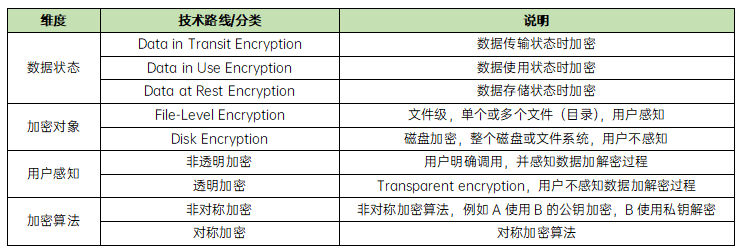

加密是防止数据泄漏、保证机密性的有效手段。按照不同维度,加密技术/方案可以有多种分类,简单汇总如下:

需要说明的是,几种维度不互斥,某一方案通常符合/采用多个特征/技术。例如本文要介绍的磁盘加密技术Disk Encryption,其加密对象一般是整个磁盘或文件系统,但从数据状态维度看属于Data at Res

Encryption技术,从用户感知维度看属于透明加密技术,从加密算法维度看采用对称加密。

下面简单介绍几个分类涉及的技术概念/术语,详情可查阅文末参考链接,及后续章节中的详细分析。

Data at Rest Encryption

数据在at Rest状态下保持加密的技术,参考https://wiki.archlinux.org/title/Data-at-rest_encryption说明,加密对象一般为磁盘(块设备)、文件系统目录,加解密过程采用透明加密技术。

Transparent Encryption

透明加密,也称作real-time encryption或on-the-fly encryption。特点是数据在使用过程中自动完成加解密,无需用户干预。

-

磁盘阵列技术原理2011-02-26 1314

-

U盘/USB加密转接器2012-05-23 4817

-

云计算的云数据安全与加密技术2018-11-06 2788

-

Nios II语音加密传输系统有什么作用?2019-11-01 1963

-

如何通过ARM嵌入式平台加密磁盘?2020-12-15 1595

-

利用加密芯片SMEC98SP设计可加密的EEPROM保存加密数据 精选资料推荐2021-07-23 2119

-

Saber中的模型加密工具2010-06-21 848

-

磁盘阵列技术原理学习2009-08-01 1353

-

标准模型下高效的基于身份匿名广播加密方案2017-12-11 627

-

中国成勒索软件威胁重灾区 加密货币劫持暴增85倍2018-04-15 3759

-

卡巴斯基实验室预测2019年加密货币将出现新的威胁2018-11-28 1359

-

一种新的采矿加密技术正在对计算机用户产生威胁2018-12-21 818

-

Linux 中如何磁盘加密2019-04-02 675

-

如何采用SPICE模型加密2023-07-15 2904

-

FDE磁盘加密技术是什么2023-11-29 3796

全部0条评论

快来发表一下你的评论吧 !