数通365案例 | NetEngine 5000E集群助力广东联通实现DDoS攻击"闪防"能力

描述

算力时代,企业加速数字化转型,业务快速上云,网络安全变的尤为重要。在众多的网络安全事件中,DDoS攻击成为全球网络安全主要威胁,给各行各业带来难以估量的经济损失。根据近两年中国联通云盾DDoS攻击监测平台数据显示,DDoS攻击态势显示出了一些新的变化特征:

-

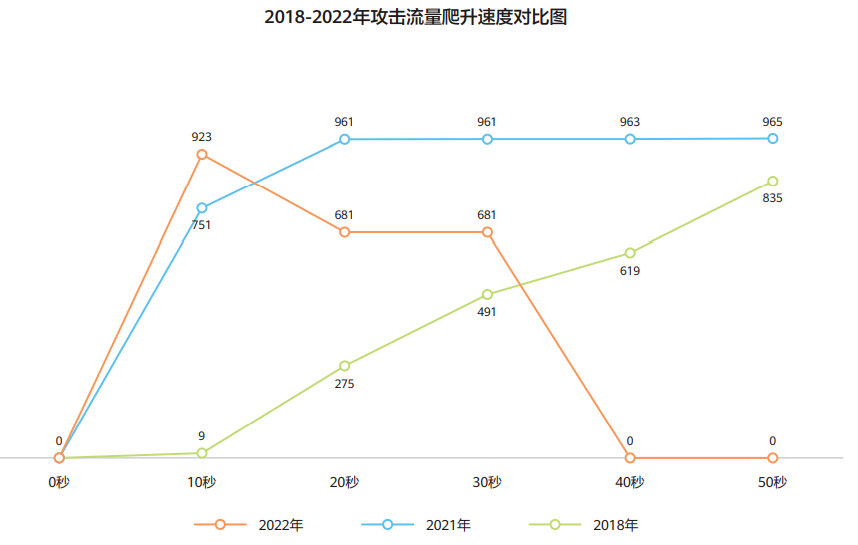

一是攻击速度加快,大流量的攻击持续呈秒级加速态势,攻击峰值流量爬升至800Gbps-1Tbps区间,从2018年需要50秒提升到2022年仅需要10秒。

-

二是攻击持续时间越来越短,2022年57%的攻击持续时间小于5分钟,进一步挑战防御系统响应速度。

图1:来源《2022年全球DDoS攻击现状与趋势分析报告》

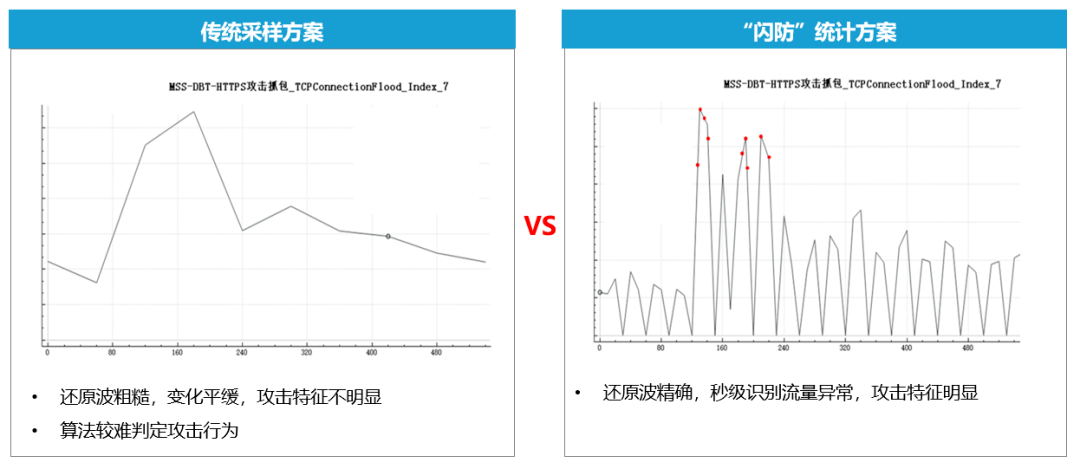

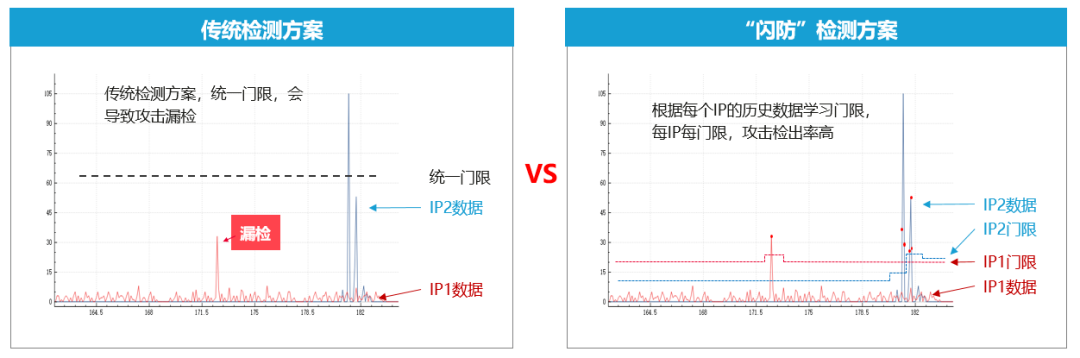

广东联通薛强博士表示:“在DDoS攻击‘短平快’的新战法下,传统防御系统变的难以应对。按照当前攻击检测方式,通过对大网流量进行抽样检测,检测设备再对样本流量进行还原,攻击判定过程复杂,需要数分钟才能完成。另一方面是攻击流量的判定门限,传统的攻击检测,只能设置成统一的固定值,由于不同业务流量差异较大,为了避免误报,就需要设置较大的异常门限,这就会导致一些流量较小的攻击被漏检。”

针对这两大痛点,广东联通与华为合作创新,将DDoS攻击检测能力下沉到核心路由器NetEngine 5000E上,通过NetEngine 5000E强大的硬件能力结合嵌入式AI(EAI)算法,对流量实现基于IP粒度的建模,进行1:1的报文检测,使用AI动态学习算法对报文速率、包长、微突发等行为进行毫秒级分析统计,秒级发现DDoS攻击行为。同时,动态攻击判定门限,可以基于IP历史数据学习门限,解决了统一门限的漏检问题,又大大提升了检测精度。

图2:报文采样方案对比

图3:攻击判定门限对比

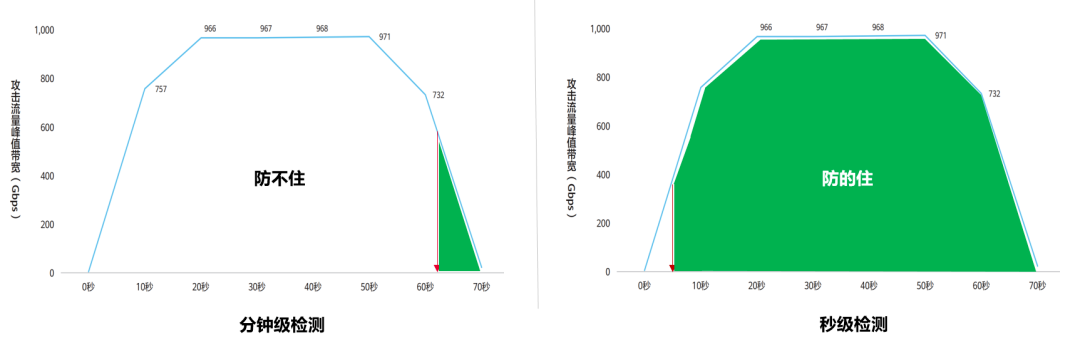

目前,广东联通已验证了智能DDoS秒级防御技术(“闪防”)的可行性,与传统的DDoS攻击检测进行实测对比,“闪防”具有更快更准的DDoS防御能力:传统的检测技术,在遭受攻击后,灵敏度较低,攻击61秒后才实现防御,业务长时间受损;而“闪防”技术实现2秒发现攻击、5秒完成流量清洗,成功保障了业务的稳定运行。

图4:攻击防御结果对比

面向未来,华为NetEngine 5000E将继续依托EAI技术,加强网络安全相关技术和方案的探索,持续迭代完善网络安全防御手段,保障骨干网流量安全,与运营商一起构筑国家关键基础设施安全底座。

- 相关推荐

- 热点推荐

- 华为

-

最新防攻击教程2012-09-06 2745

-

SCDN的抗CC攻击和抗DDoS攻击防护是什么?2018-01-05 4857

-

阿里云DDoS高防 - 访问与攻击日志实时分析(三)2018-07-11 1954

-

如果全球的沙子都对你发起DDoS攻击,如何破?2018-11-28 2606

-

《DNS攻击防范科普系列2》 -DNS服务器怎么防DDoS攻击2019-10-16 1726

-

SUPERPRO/5000E 编程器软件2008-12-27 1226

-

广东联通已具备了业务云化迁移和向5G持续演进的能力2019-04-15 767

-

华为助力广东联通实现4、5G多制式网络协调和交互2020-06-05 2370

-

广东联通与华为合作创新:打造DDoS秒级防御,筑牢基础网络防护墙2023-07-14 1175

-

走近NetEngine 5000E|EAI助力广东联通实现DDoS攻击“闪防”能力2023-09-28 1105

-

数通365案例 | NetEngine 5000E集群助力福建移动时延降低43%,体验看得见2023-11-28 847

-

数通365案例 | 华为安全助力联通云盾ToB服务能力建设,打造国内首个企业运营商端网协同抗D方案2023-12-01 1345

-

数通365案例 | NetEngine 5000E集群助力北京联通打造安全、智能的IP网络边界2023-12-12 1544

-

华为助力电信安全公司和江苏电信实现DDoS攻击“闪防”能力2024-05-19 1608

-

本源量子与广东联通签署战略合作协议2024-07-21 1044

全部0条评论

快来发表一下你的评论吧 !