ISO27001信息安全标准2022与2013版的主要区别

电子说

描述

ISO27001是一种信息安全管理体系(Information Security Management System, ISMS)标准,是世界上广泛应用的、通用及可证明的信息安全管理框架之一,旨在通过采取一系列信息安全管理制度、流程和控制措施,确保组织能够最大限度地保护其信息资产和利益。

01

2022与2013版的主要区别

ISO/IEC27001:2022版本于2022年10月发布,新版发生了较大的变化,标题也由《信息技术-安全技术-信息安全管理体系要求》改为《信息安全-网络安全-隐私保护-信息安全管理体系要求》,具体改变包括:

1)正文框架的变化

标准正文的框架性要求没有出现较大变化,主要是增加6.3变更计划,对9.2内部审计和9.3管理评审进行了调整,对第10章两个子条款的顺序进行了互换,其他个别条款进行了微调。

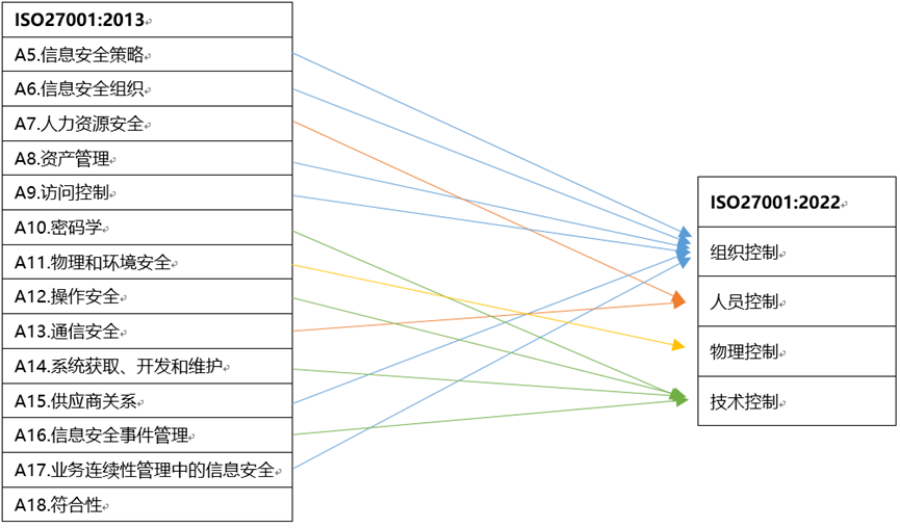

2)附录A控制项的核心变化

2022版对附录A中信息安全控制框架结构进行了重新构建,2013版的14个安全控制域合并后总结归纳为人员、物理、技术、组织四大主题,这样的分类更加简单,更加方便组织对安全控制项进行选择归类,以加强信息安全控制措施的实施。

3)新增11个安全控制项

2022版的控制项相比2013版,从114个变为93个,其中新增11个控制项,更新58个控制项,合并24个控制项。

新版增加了11个安全控制项,新增加的控制项主要集中在组织控制和技术控制两个主题:

--组织控制主题中增加了威胁情报、云服务以及业务连续性的控制点。

--技术控制主题主要是增加了关于数据安全、配置管理、信息删除、数据防泄漏、数据屏蔽、监控活动、网站过滤、安全编码等控制点。

--物理控制主题增加了物理安全监控。

| 5.组织控制 | 6.人员控制 | 7.物理控制 | 8.技术控制 | |||||||

| 5.1信息安全策略 | 5.11资产归还 | 5.21ICT供应链中的信息安全管 | 5.31法律法规、监管 和合同要求 | 6.1审查 | 7.1物理安全边界 | 7.11支持性设施 | 8.1用户终端设备 | 8.11数据屏蔽 | 8.21网络服务安全 | 8.31开发、测试与生 产环境的隔离 |

| 5.2信息安全角色与职责 | 5.12信息的分级 | 5.22供应商服务的监 视、评审和变更管理 | 5.32知识产权 | 6.2任用条款及条件 | 7.2物理入口 | 7.12布缆安全 | 8.2特许访问权 | 8.12数据防泄漏 | 8.22网络隔离 | 8.32变更管理 |

| 5.3职责分离 | 5.13信息的标记 | 5.23使用云服务的信息安全 | 5.33记录保护控制 | 6.3信息安全意识、 教育和培训 | 7.3办公室、房间和 设备的安全保护 | 7.13设备维护 | 8.3信息访问限制 | 8.13信息备份 | 8.23网站过滤 | 8.33测试信息 |

| 5.4管理职责 | 5.14信息传输 | 5.24信息安全事件管 理的策划和准备 | 5.34隐私和 PII(个 人可识别信息) 的保护 | 6.4违规处理过程 | 7.4物理安全监控 | 7.14设备的安全处置 或再利用 | 8.4对源代码的访问 | 8.14信息处理设施的 冗余 | 8.24密码使用 | 8.34审计测试期间的 信息系统保护 |

| 5.5与职能机构的联系 | 5.15访问控制 | 5.25信息安全事态的 评估和决策 | 5.35信息安全的独立 评审 | 6.5任用终止或变更 后的责任 | 7.5物理和环境威胁 的安全防护 | 8.5身份验证安全 | 8.15日志管理 | 8.25开发生命周期安 全 | ||

| 5.6与特定相关方的联系 | 5.16身份管理 | 5.26信息安全事件的 响应 | 5.36符合信息安全的 策略、规则和标 准 | 6.6保密和不泄露协 议 | 7.6在安全区域工作 | 8.6容量管理 | 8.16监控活动 | 8.26应用程序安全要 求 | ||

| 5.7威胁情报 | 5.17鉴别信息 | 5.27 从信息安全事件中的学习 | 5.37文件化的操作规程 | 6.7远程工作 | 7.7清理桌面和屏幕 | 8.7恶意软件防范 | 8.17时钟同步 | 8.27安全系统架构和 工程原则 | ||

| 5.8项目管理中的信息安全 | 5.18访问权限 | 5.28证据的收集 | 6.8信息安全事态报 告 | 7.8设备安置和保护 | 8.8技术脆弱性管理 | 8.18特许权实用程序 的应用 | 8.28安全编码 | |||

| 5.9信息及其他资产清单 | 5.19供应商关系的信息安全 | 5.29中断期间的信息 安全 | 7.9组织场所外的资 产安全 | 8.9配置管理 | 8.19运行系统的软件 安装 | 8.29开发和验收中的 安全测试 | ||||

| 5.10信息和其他相关资产的可接受使用 | 5.20在供应商协议中强调信息安全 | 5.30业务连续性的ICT准备 | 7.10存储介质 | 8.10信息删除 | 8.20网络安全 | 8.30外包开发 | ||||

| 标题标题 | 控制 | 目的 |

| 5.7 Threat intelligence 威胁情报 | 应收集和分析与信息安全威胁有关的信息,以制作威胁情报 | 提供对可能影响组织的威胁环境的认识,以便组织能够采取妥善的减缓威胁的行为 |

| 5.23Information security for use of cloud services 使用云服务的信息安全 | 根据组织的信息安全要求,建立云服务的获取、使用、管理和退出流程 | 指定和管理使用云服务的信息安全 |

|

5.30 ICT readiness for business continuity 业务连续性的ICT准备 |

应根据业务连续性目标和通信技术连续性要求来规划、实施、维护和测试通信技术的准备情况。 | 确保组织的信息和其他相关资产在发生中断时的可用性 |

|

7.4 Physical security monitoring 物理安全监控 |

应持续监测物理场所,以防止未经授权的物理访问 | 检测和阻止未经授权的物理访问 |

| 8.9 Configuration management配置管理 | 应该确立、记录、实施、监控和审查配置,包括硬件、软件、服务和网络的安全配置 | 确保硬件、软件、服务和网络在必要的安全设置下正确运行,并且配置不会因未经授权或不正确的变更而被改变 |

| 8.10 Information deletion信息删除 | 在不再需要时应删除存储在信息系统和设备中的信息 | 为了防止敏感信息不必要的暴露,并遵守法律、法规、监管和合同对数据删除的要求 |

| 8.11 Data masking 数据屏蔽 | 数据屏蔽的使用应符合组织的特定主题访问控制策略和业务要求,并考虑到法律要求 | 限制敏感数据的暴露,包括个人身份信息,并遵守法律、法规、监管和合同要求 |

| 8.12 Data leakage prevention 数据防泄漏 | 数据泄漏预防措施应用于处理、存储或传输敏感信息的系统、网络和终端设备 | 检测并防止个人或系统未经授权的披露和信息获取 |

| 8.16 Monitoring activities 监控活动 | 应监测网络、系统和应用的异常行为,并采取适当的行动来评估潜在的信息安全事件 | 检测异常行为和潜在的信息安全事件 |

| 8.23 Web filtering 网站过滤 | 应管理对外部网站的访问,以减少对恶意内容的接触。 | 保护系统免受恶意软件的危害,并防止访问未经授权的网络资源 |

| 8.28 Secure coding 安全编码 | 安全编码原则应用于软件开发 | 确保软件的编写是安全的,从而减少软件中潜在的信息安全漏洞的数量 |

总之,为了适应数字化转型以及组织面临的安全风险,2022版更强调了信息安全管理(ISMS)的规范性和适用性,更适应当前的信息安全发展趋。

技术驱动,因为云计算、移动互联的使用,使得组织的工作方式发生了很大的变化,也带来了无边界、零信任等新的技术概念。在新版标准中新增了7个技术控制的控制项,包括数据安全、云服务安全、配置管理、安全编码等管理控制。

管理流程,由于外在环境与内部业务都在发生剧烈的变化,信息安全管理流程需要去适应业务的变化,管理流程应更加弹性的实施并开展监督活动。 新版标准从技术驱动、管理流程、适应与多方协调带来了信息安全管理新范式。

4)新增控制措施属性 2022版还有一个重大的变化就是对控制措施增加了5个属性,分别为控制类型、信息安全属性、网络概念、运营能力和安全域。

| 展性名称 | 属性值 | 属性的解读 |

|

Control type 控制类型 |

Preventive预防性 Detective检测性 Corrective纠正性 |

预防性(控制在威胁发生前采取行动) 检测性(控制在威胁发生时采取行动) 纠正性(控制在威胁发生后采取行动) |

|

Information security properties 信息安全属性 |

Confidentiality保密性 Integrity完整性 Availability可用性 |

信息安全3要素的关联属性 |

|

Cybersecurity concepts 网络安全属性 |

Identify识别 Protect保护 Detect检测 Respond响应 Recover恢复 |

依据ISO/EC TS 27101中描述的网络安全框架中定义的识别、保护、检测、响应、恢复5个步骤进行关联属性 |

|

Operational capabilities 运营能力 |

Governance治理 Asset management资产管理 Information protection信息保护 Human resource security人力资源安全 Physical security物理安全 System and network security系统和网络安全等15项 |

从信息安全运营人员的视角来看待这些信息安全控制措施。 |

|

Security domains 安全域 |

Governance and Ecosystem治理和生态系统 Protection保护 Defence防御 Resilience韧性 |

从信息安全领域、专业知识、服务和产 品的角度看待控制的属性。 |

组织可以使用属性来创建不同的视图,这些视图是从主题的不同角度来对控制进行不同的分类。每个控制都与具有相应属性值的五个属性相关联。属性可用于在不同的视图中为不同的受众筛选、排序或呈现控制。可以通过特定属性值过滤来创建视图,例如下图是纠正性的控制视图。

| 控制序号 | 控制名称 | 控制类型 | 信息安全属性 | 网络安全属性 | 运营能力 | 安全域 |

| 5.5 | 与职能机构的联系 |

#预防性 #纠正性 |

#机密性 #完整性 #可用性 |

#识别 #保护 #响应 #恢复 |

#治理 |

#防御 #韧性 |

| 5.6 | 与特定相关方的联系 |

#预防性 #纠正性 |

#机密性 #完整性 #可用性 |

#保护 #响应 #恢复 |

#治理 | #防御 |

| 5.7 | 威胁情报 |

#预防性 #检测性 #纠正性 |

#机密性 #完整性 #可用性 |

#识别 #检测 #响应 |

#威胁和漏洞能力管理 |

#防御 #韧性 |

| 5.24 | 信息安全事件管理的策划和准备 | #纠正性 |

#机密性 #完整性 #可用性 |

#响应 #恢复 |

#治理 #信息安全事件管理 |

#防御 |

| 5.26 | 信息安全事件的响应 | #纠正性 |

#机密性 #完整性 #可用性 |

#响应 #恢复 |

#信息安全事件管理 | #防御 |

| 5.28 | 证据的收集 | #纠正性 |

#机密性 #完整性 #可用性 |

#检测 #响应 |

#信息安全事件管理 | #防御 |

| 5.29 | 中断期间的信息安全 |

#预防性 #纠正性 |

#机密性 #完整性 #可用性 |

#保护 #响应 |

#连续性 |

#保护 #韧性 |

| 5.30 | 业务连续性的ICT准备 | #纠正性 | #可用性 | #响应 | #连续性 | #韧性 |

| 5.35 | 信息安全独立审查 |

#预防性 #纠正性 |

#机密性 #完整性 #可用性 |

#识别 #保护 |

#信息安全保证 | #治理与生态系统 |

| 5.37 | 文件化的操作程序 |

#预防性 #纠正性 |

#机密性 #完整性 #可用性 |

#保护 #恢复 |

#资产管理 #物理安全 #系统和网络安全 #应用安全 #安全配置 #身份和访问管理 #威胁和漏洞管理 #连续性 #信息安全事件管理 |

#治理与生态系统 #保护 #防御 |

| 6.4 | 纪律程序 |

#预防性 #纠正性 |

#机密性 #完整性 #可用性 |

#保护 #响应 |

#人力资源安全 | #治理与生态系统 |

| 8.7 | 恶意软件防范 |

#预防性 #检测性 #纠正性 |

#机密性 #完整性 #可用性 |

#保护 #检测 |

#系统和网络安全 #信息保护 |

#保护 #防御 |

| 8.13 | 信息备份 | #纠正性 |

#完整性 #可用性 |

#恢复 | #连续性 | #保护 |

| 8.16 | 活动监控 |

#检测性 #纠正性 |

#机密性 #完整性 #可用性 |

#检测 #响应 |

#信息安全事件管理 | #防御 |

02

重大控制点变化解读

1)加强业务连续性管理

ICT为业务连续性做好准备是业务连续性管理和信息安全管理的一个重要组成部分,以确保在中断期间能够继续实现组织的目标。

在业务连续性和ICT连续性规划方面,有必要根据与正常运行条件相比的中断类型来调整信息安全要求。作为在业务连续性管理中执行的业务影响分析和风险评估的一部分,应考虑维护可用性的需要,还应考虑失去信息机密性和完整性的后果并确定其优先级。

2)加强云服务的信息安全管理

加强管理云服务供应链的信息安全,其中云服务提供商依赖于软件开发商、电信服务提供商、硬件提供商等,定义实施流程和程序,以管理云服务供应链相关的信息安全风险。

另外,还应关注云环境的安全配置、云上数据的备份、日志记录、云环境的时钟同步、云环境的测试等安全问题。

3)加强个人数据、隐私保护等数据安全管理

从《网络安全法》、《数据安全法》到《个人信息保护法》,国家加强了对个人信息保护及企业数据合规的监管,数据安全的保护变得越来越重要。

审核编辑:黄飞

-

BSI为苏泊尔颁发ISO/IEC 27001:2022信息安全管理体系认证证书2025-11-24 182

-

思看科技获ISO/IEC 27001信息安全和ISO/IEC 27701隐私信息管理体系标准认证2024-11-28 889

-

ISO27001认证加持,光路科技工业以太网交换机信息安全再升级2024-10-30 887

-

芯海科技荣获ISO/IEC 27001信息安全管理体系认证2024-05-22 810

-

加特兰通过ISO/IEC 27001信息安全管理体系认证2023-11-30 1184

-

喜讯!捷易科技喜获ISO27001信息安全管理体系认证2023-07-01 1373

-

普华基础软件顺利通过ISO20000和ISO27001双体系国际认证2022-12-22 2523

-

纳多德通过ISO20000信息技术、ISO27001信息安全双体系国际认证2022-11-09 1989

-

华大半导体通过ISO/IEC27001信息安全管理体系认证2021-01-15 3700

-

贝锐科技获ISO/IEC 27001认证,信息安全管理达国际标准2020-09-04 2436

-

景旺电子通过ISO27001 UKAS认证 已拥有UKAS和CNAS双重认证2020-09-03 3137

-

信息安全管理达国际标准,欧孚科技获 ISO27001认证2020-07-09 1985

-

ISO9001_的2015版与2008版的主要区别2015-08-25 5514

-

中芯国际S2/FAB 8通过ISO 27001信息安全管理体2008-10-06 1676

全部0条评论

快来发表一下你的评论吧 !