什么是虚拟私有网VPN?VPN的常用技术有哪些?

描述

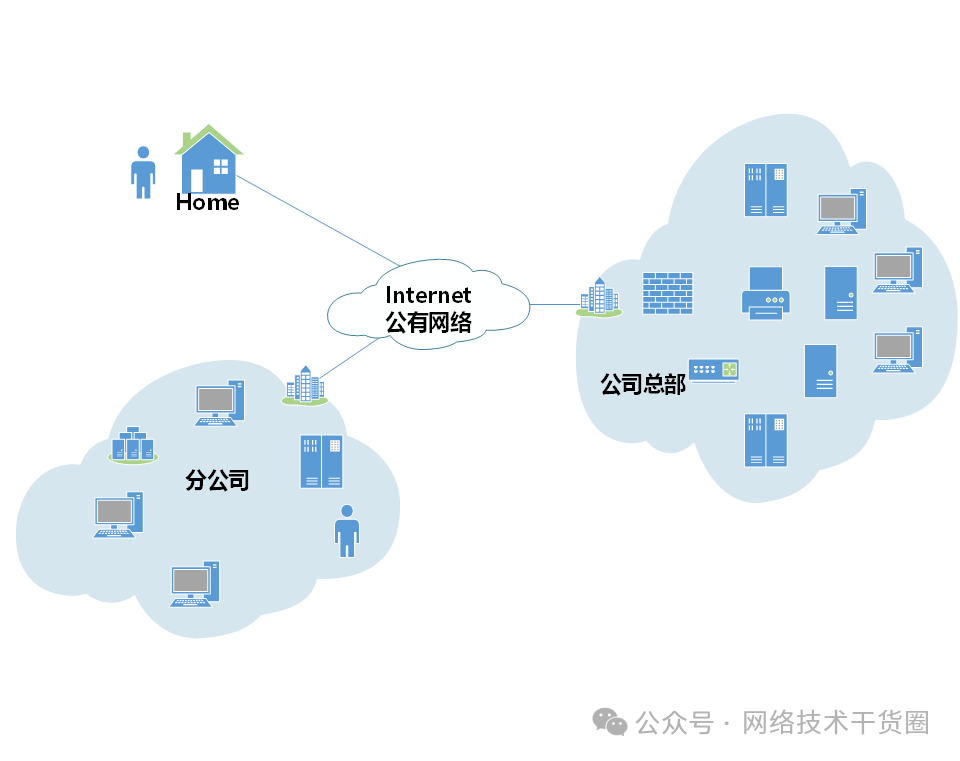

需求场景:

需求背景:

VPN概述

VPN定义(Vitual Private Network,虚拟私有网):是指依靠ISP或其他NSP在公用网络基础设施之上构建的专用的安全数据通信网络,只不过这个专线网络是逻辑上的而不是物理的,所以称为虚拟专用网。

虚拟:用户不再需要拥有实际的长途数据线路,而是使用公共网络资源建立自己的私有网络。

专用:用户可以定制最符合自身需求的网络。

核心技术:隧道技术

VPN分类:

按业务类型

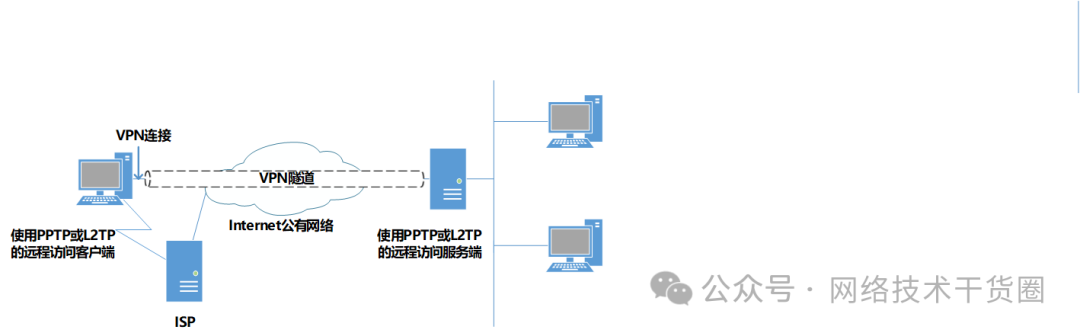

1. Client-LAN VPN(Acceess VPN)

使用基于Internet远程访问的 VPN

出差在外的员工、有远程办公需要的分支机构,都可以利用这种类型的 VPN ,实现对企业内部网络资源进行安全地远程访问。

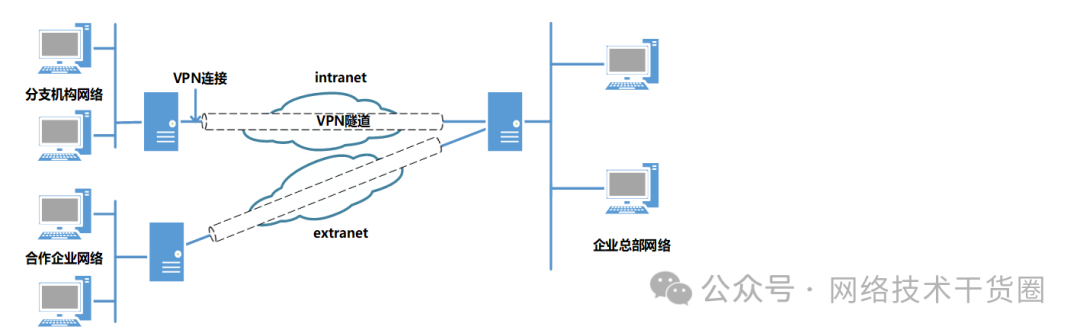

LAN-LAN VPN

为了在不同局域网络之间建立安全的数据传输通道,例如在企业内部各分支机构之间或者企业与其合作者之间的网络进行互联,则可以采用 LAN-LAN 类型的 VPN 。

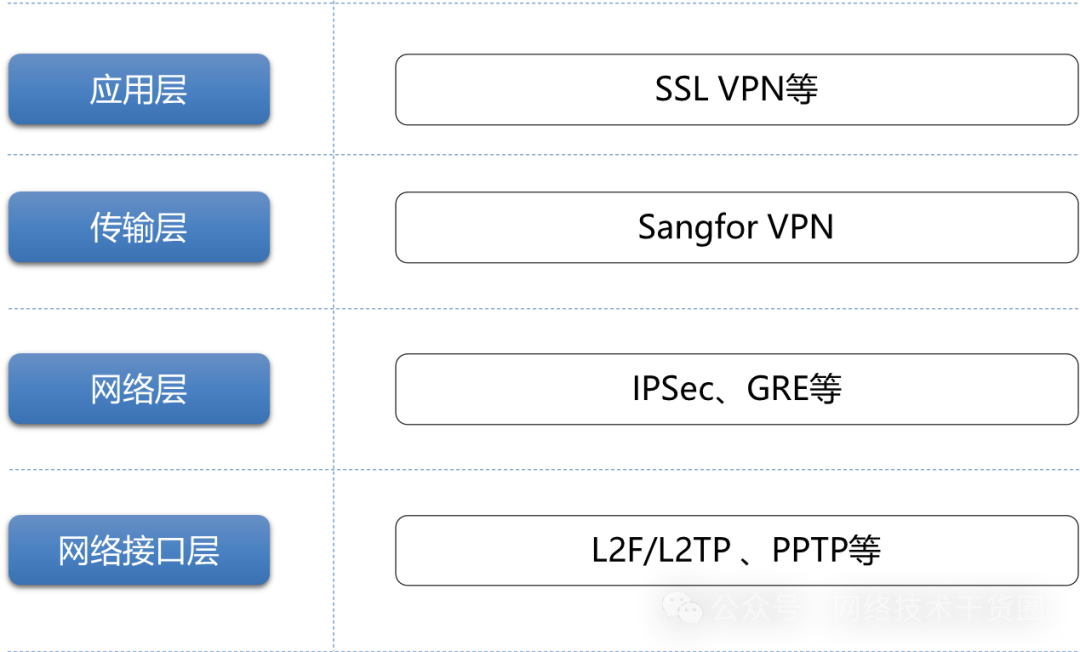

按网络层次分类

VPN常用技术

VPN常用技术

隧道技术

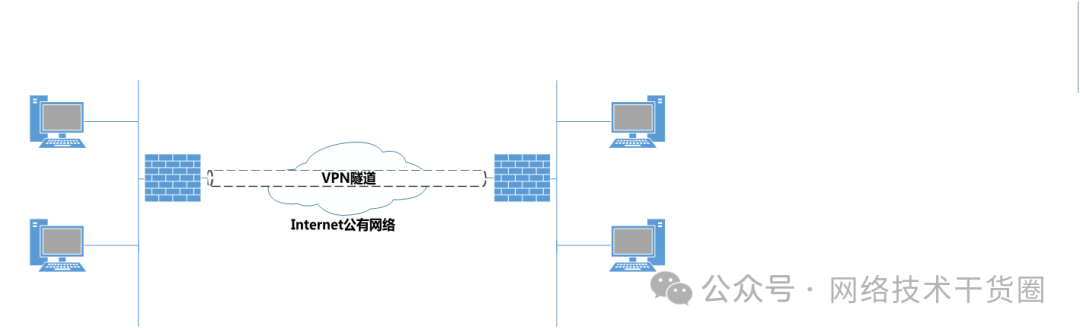

隧道:是在公共通信网络上构建的一条数据路径,可以提供与专用通信线路等同的连接特性。

隧道技术: 是指在隧道的两端通过封装以及解封装技术在公网上建立一条数据通道,使用这条通道对数据报文进行传输。隧道是由隧道协议构建形成的。隧道技术是VPN技术中最关键的技术。

多种隧道技术比较

| 隧道协议 | 保护范围 | 使用场景 | 用户身份认证 | 加密和验证 |

| GRE | IP层及以上数据 | Intranet VPN | 不支持 | 支持简单的关键字验证、校验 |

| L2TP | IP层及以上数据 |

Access VPN Extranet VPN |

支持基于PPP的CHAP、PAP、EAP认证 | 不支持 |

| IPSec | IP层及以上数据 |

Intranet VPN Access VPN Extranet VPN |

支持预共享密钥或证书认证、支持IKEv2的EAP认证 | 支持 |

| SangforVPN | IP层及以上数据 |

Intranet VPN Extranet VPN |

支持多种身份认证 | 支持 |

| SSL VPN | 应用层特定数据 | Access VPN | 支持多种身份认证 | 支持 |

加解密技术

目的:即使信息被窃听或者截取,攻击者也无法知晓信息的真实内容。可以对抗网络攻击中的被动攻击。

通常使用加密机制来保护信息的保密性,防止信息泄密。信息的加密机制通常是建立在密码学的基础上。

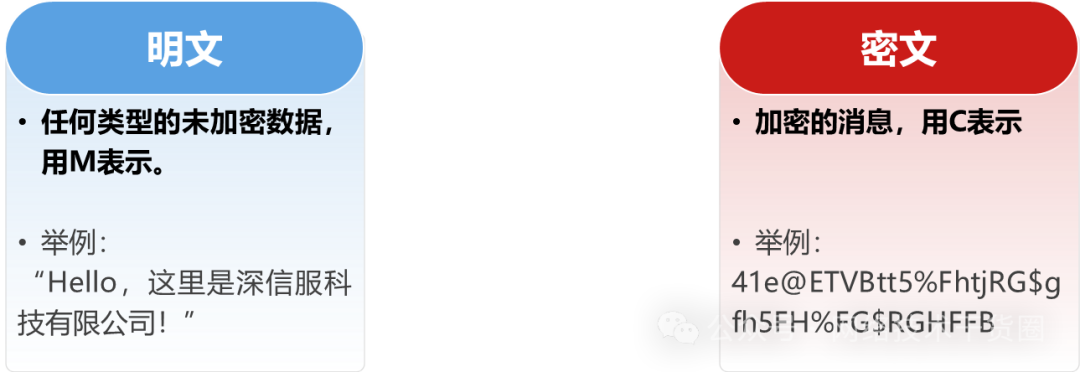

密码学基础

从明文到密文的过程一般是通过加密算法加密进行的。

从变密文到明文,称为脱密(解密)变换。

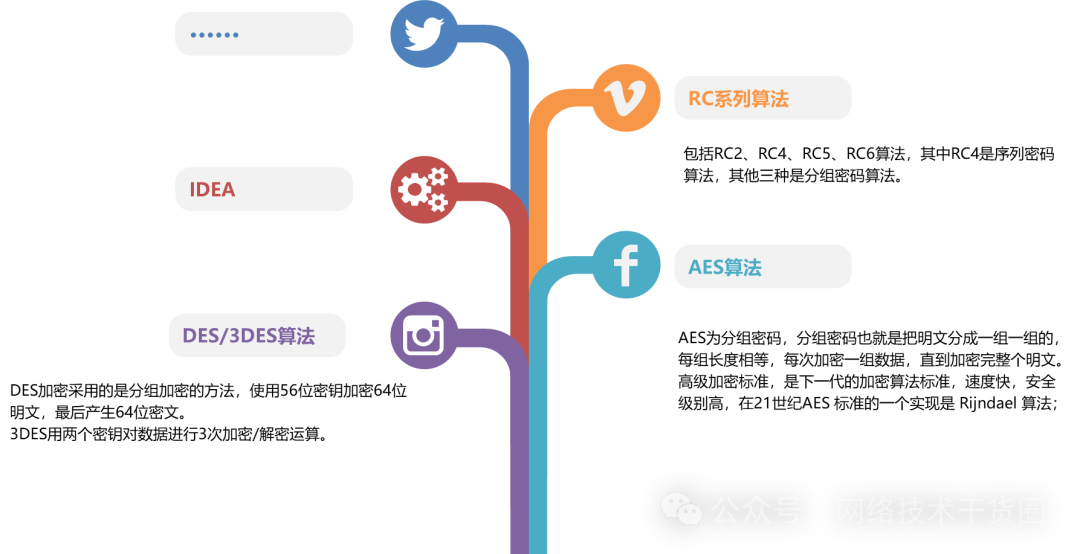

主流加密算法分为:

对称加密算法

非对称加密算法(公钥加密算法)

对称加密过程

常见的对称加密算法

对称算法的缺陷

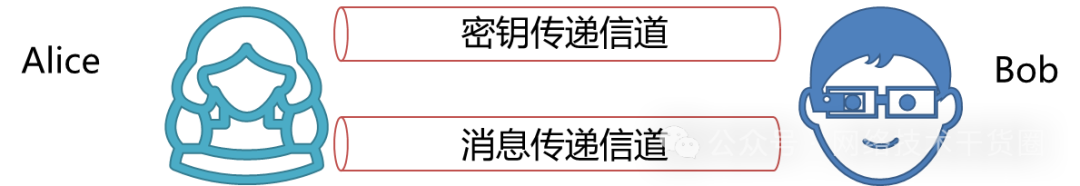

1.密钥传输风险

Alice和Bob必须要使用一个安全的信道建立密钥。

但是消息传递的通信链路是不安全的。

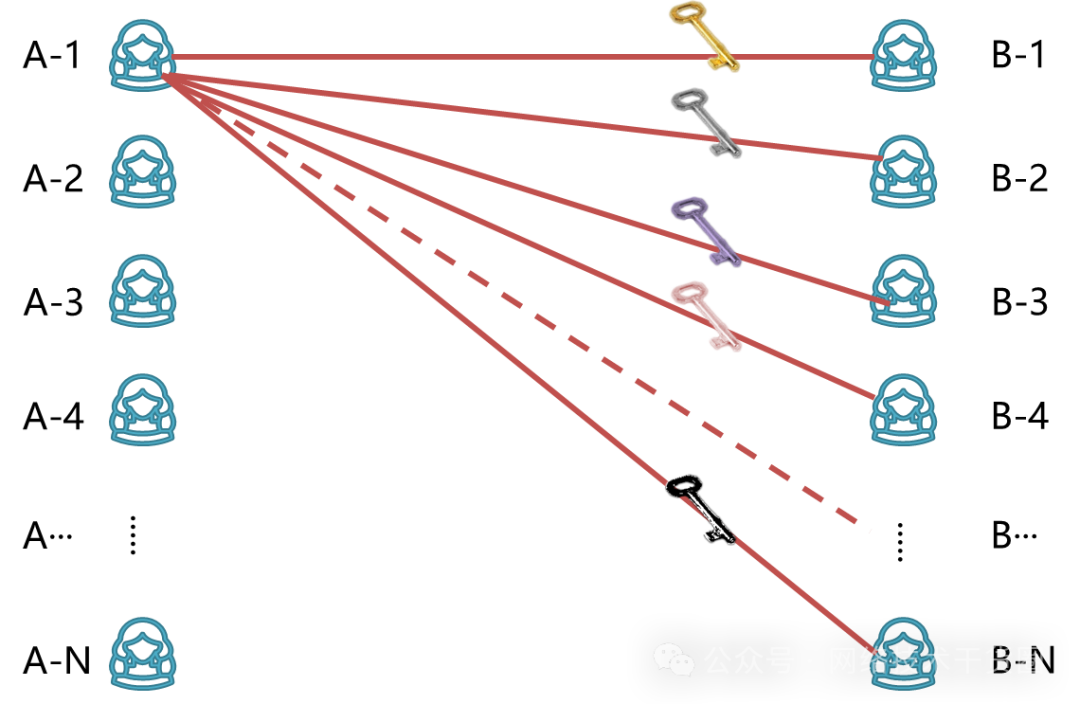

2. 密钥多难管理

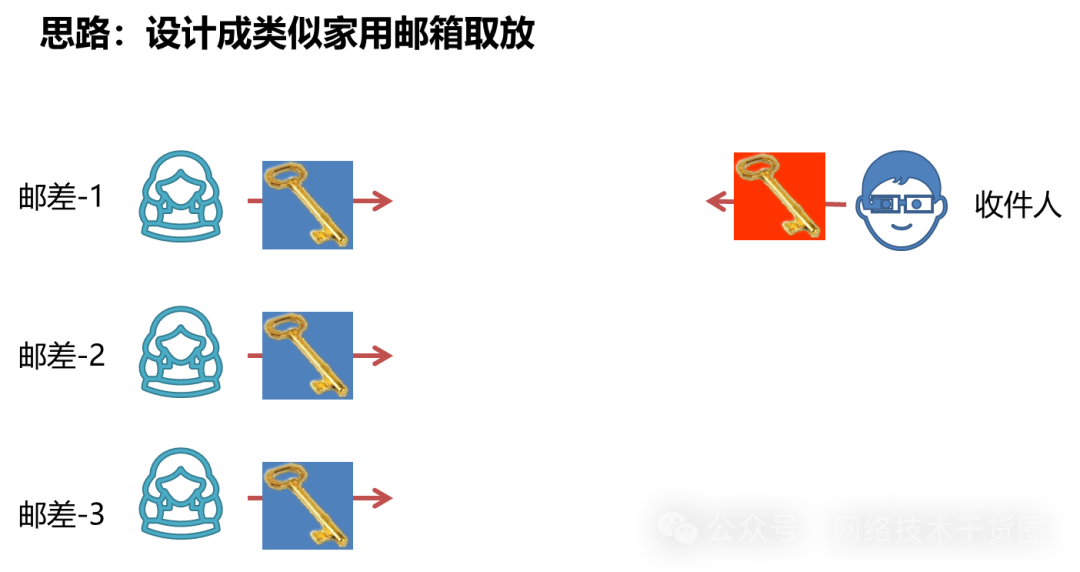

弥补对称加密的缺陷

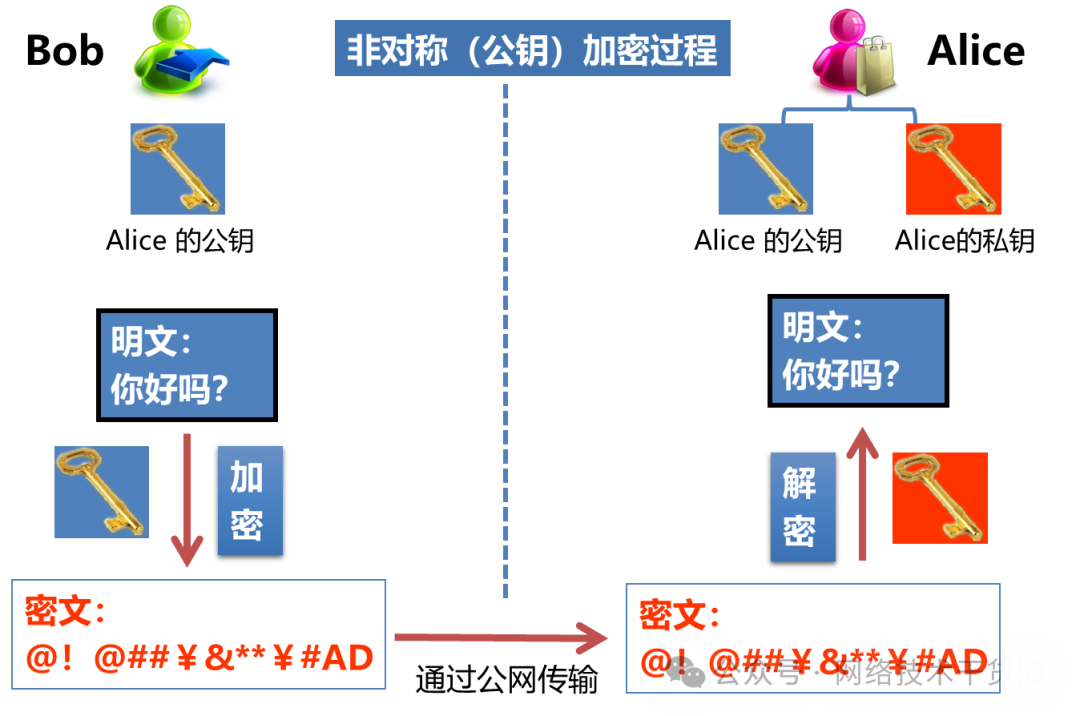

非对称加密算法

加密和解密使用的是不同的密钥(公钥、私钥),两个密钥之间存在着相互依存关系:用其中任一个密钥加密的信息只能用另一个密钥进行解密:

即用公钥加密,用私钥解密就可以得到明文;

这使得通信双方无需事先交换密钥就可进行保密通信。

非对称加密过程

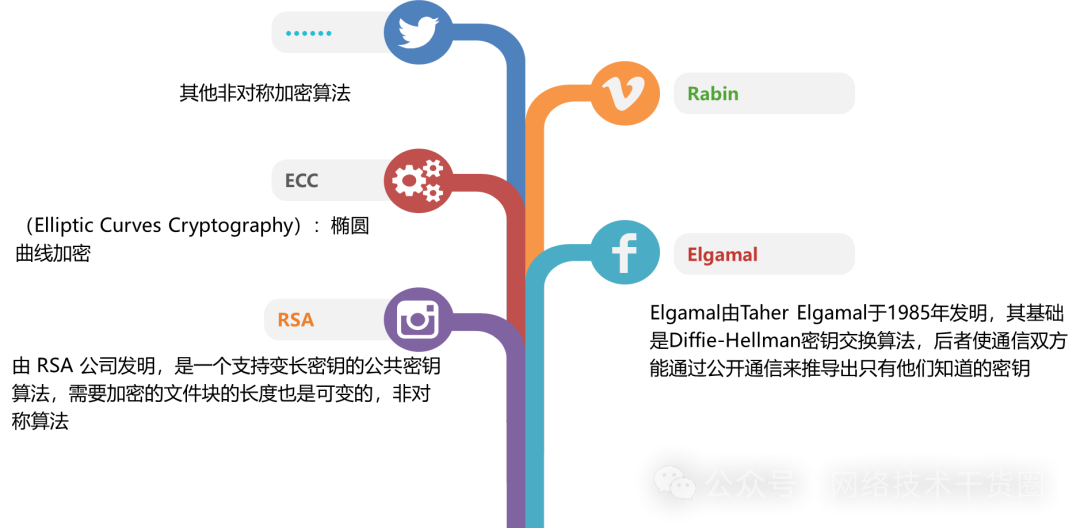

常见的非对称加密算法

对称加密 VS 非对称加密

| 对称加密 | 非对称加密 | |

| 安全性 | 较低 | 较高 |

| 速度 | 较快 | 较慢 |

|

密钥数量 (N人通信) |

N取2的组合 | N |

综上所述:

(1)数据传输采用对称加密算法;

(2)对称加密的密钥通过非对称加密算法进行加解密。

身份认证技术

身份认证:通过标识和鉴别用户的身份,防止攻击者假冒合法用户来获取访问权限。

身份认证技术:是在网络中确认操作者身份的过程而产生的有效解决方法。

应用场景

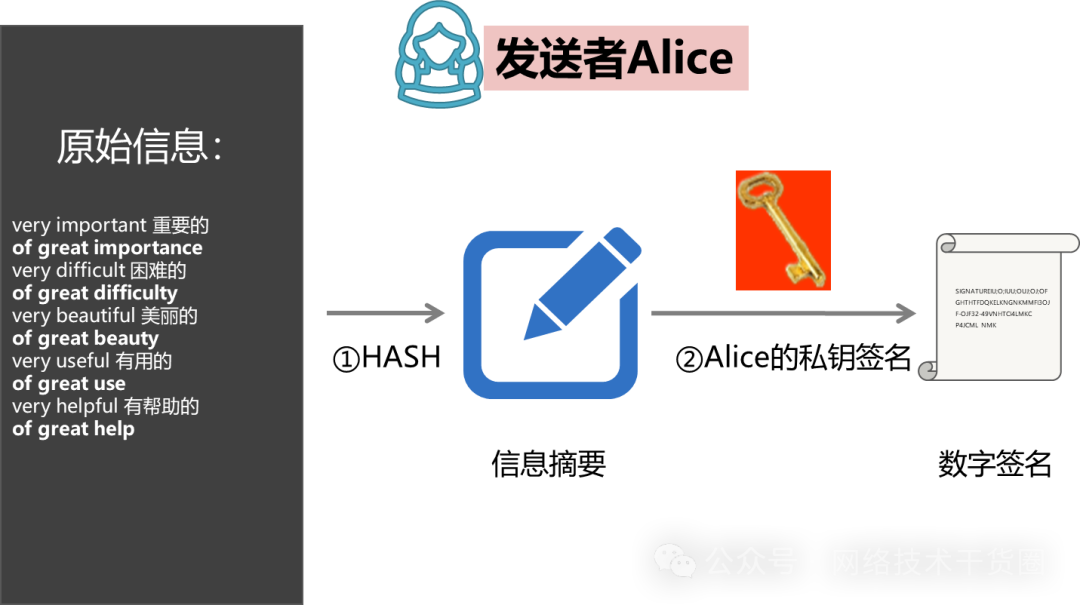

Alice生成数字签名

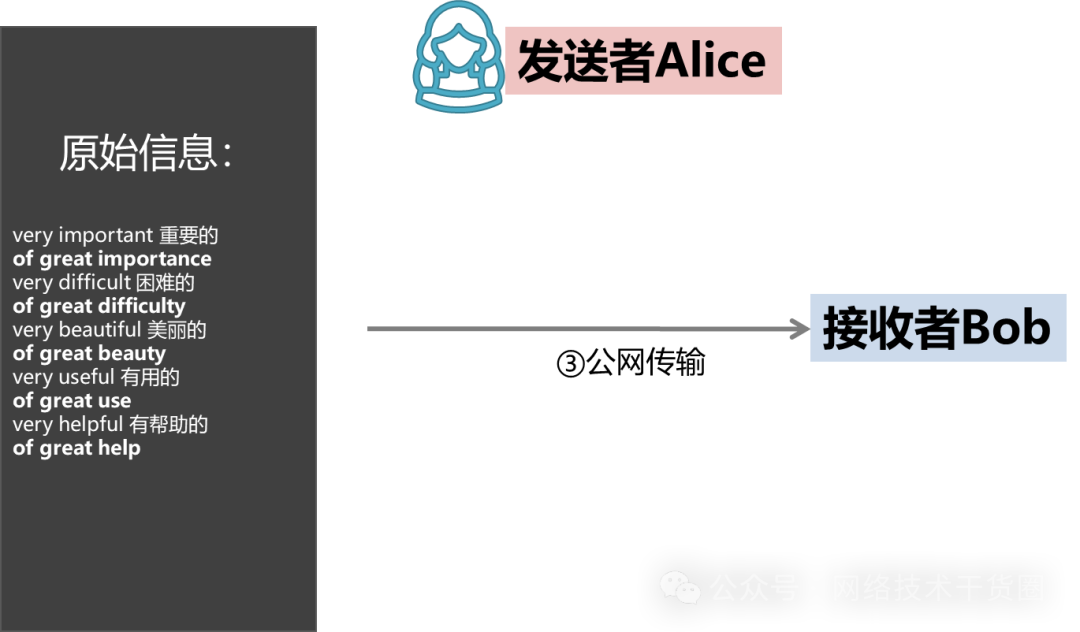

Alice将信息都发送给Bob

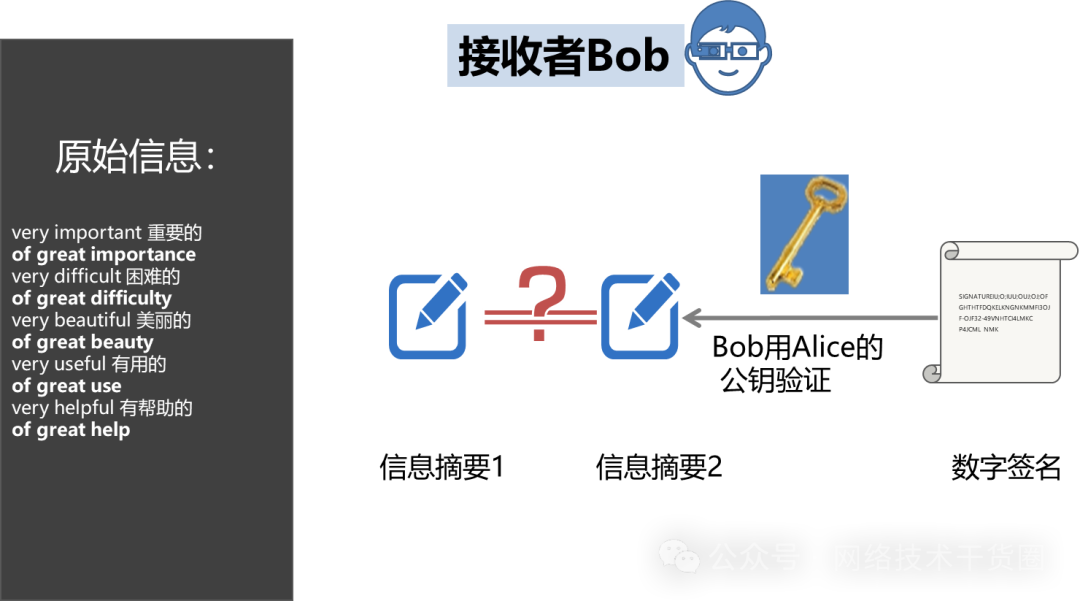

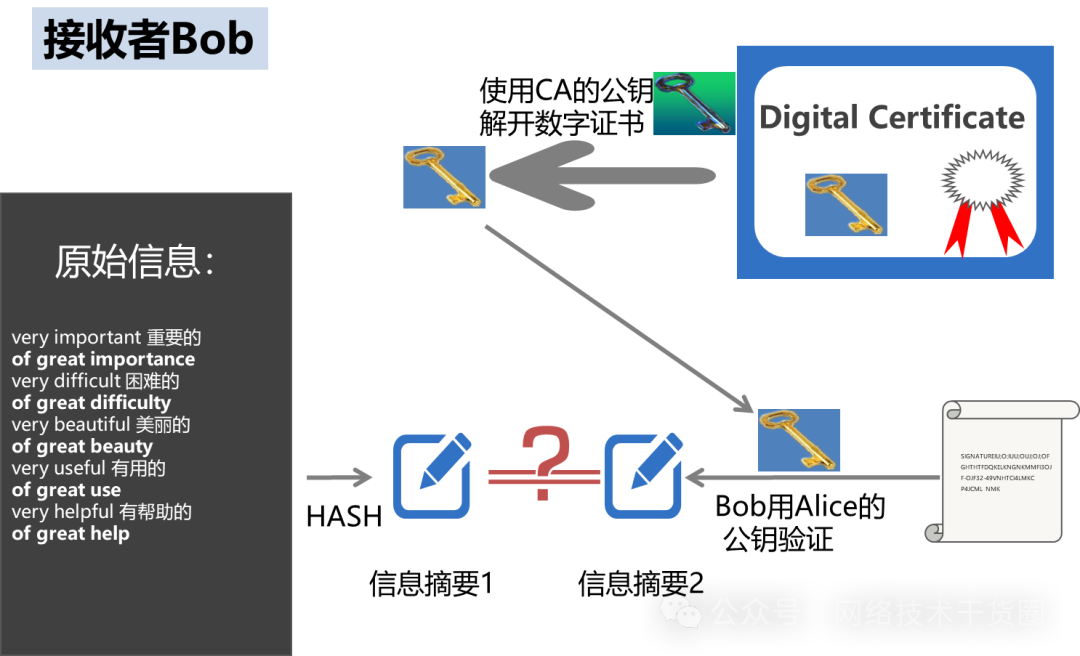

Bob验证数字签名

Bob验证数字签名

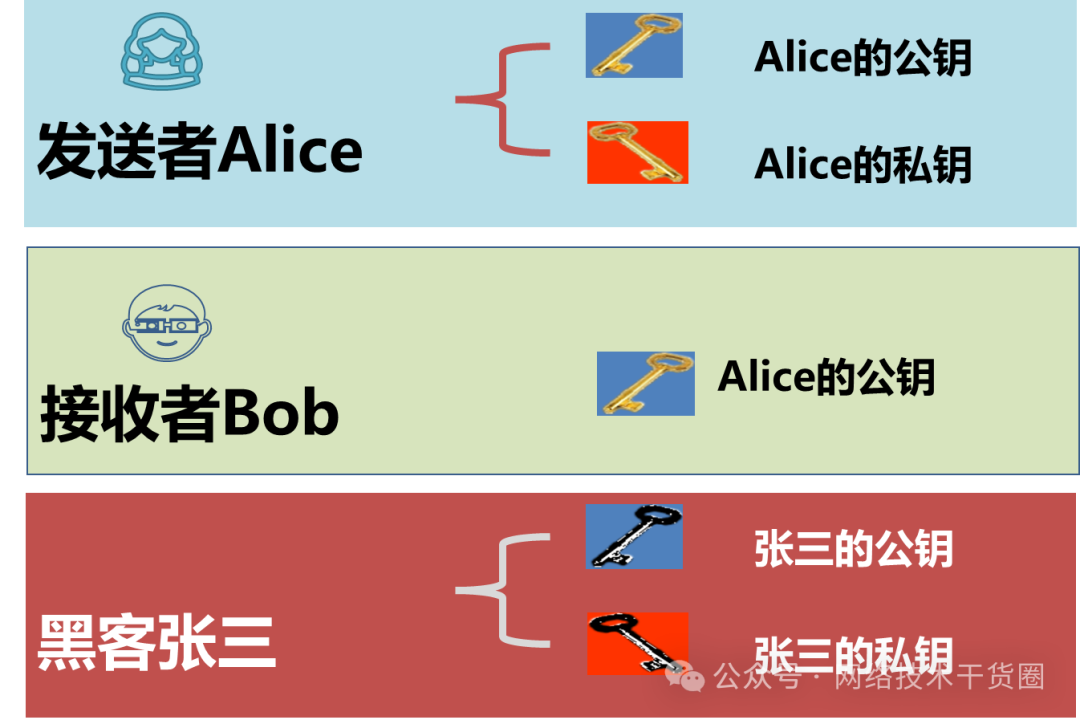

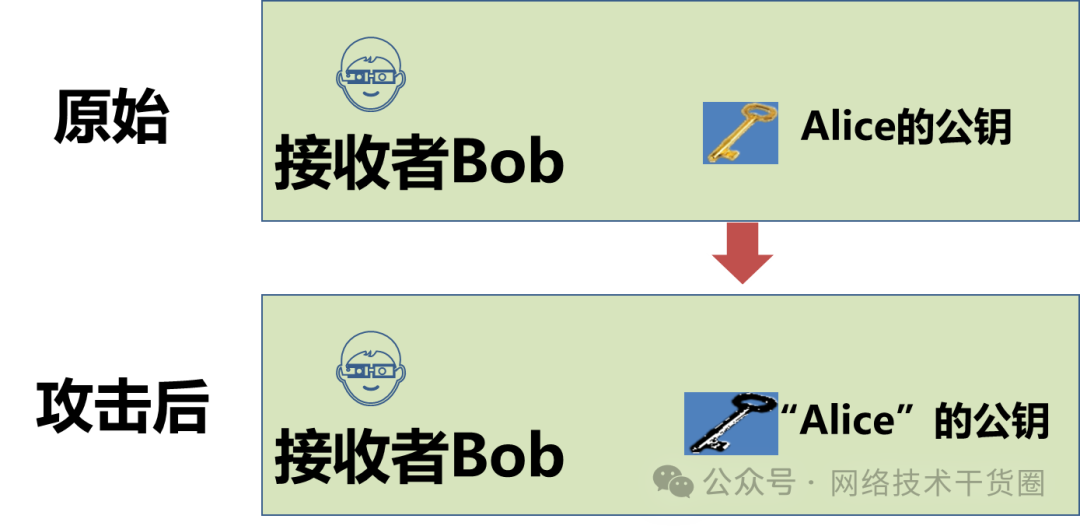

复杂的情况出现了!!!

黑客张三想欺骗Bob,他偷偷使用了Bob的电脑,用自己的公钥换走了Alice的公钥。

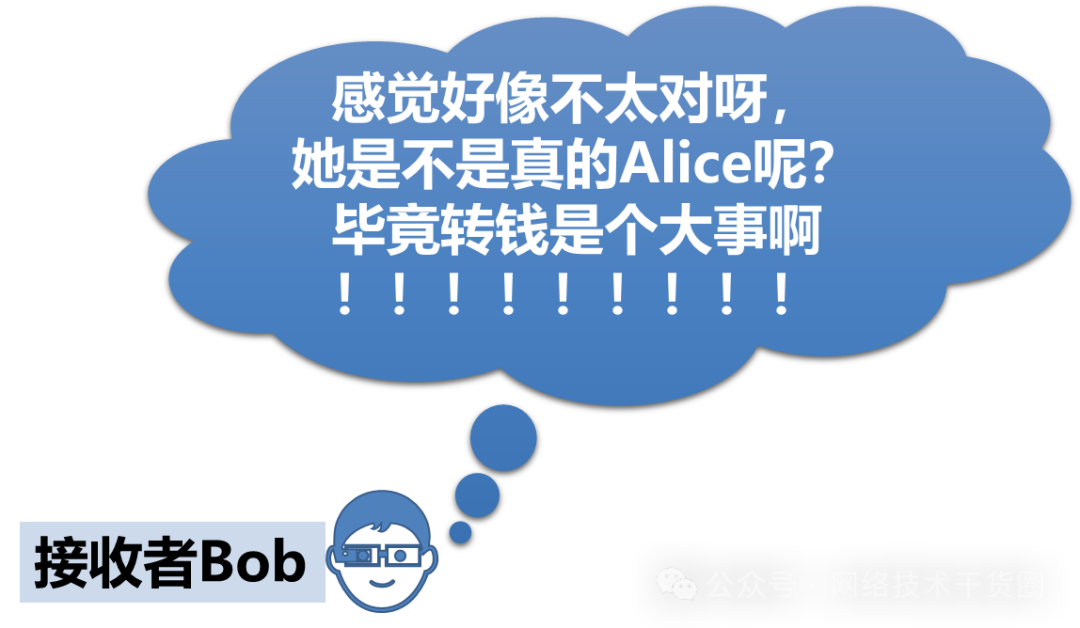

Bob无法确认公钥的真实性

Bob无法确认公钥的真实性

应用场景

应用场景

应用场景

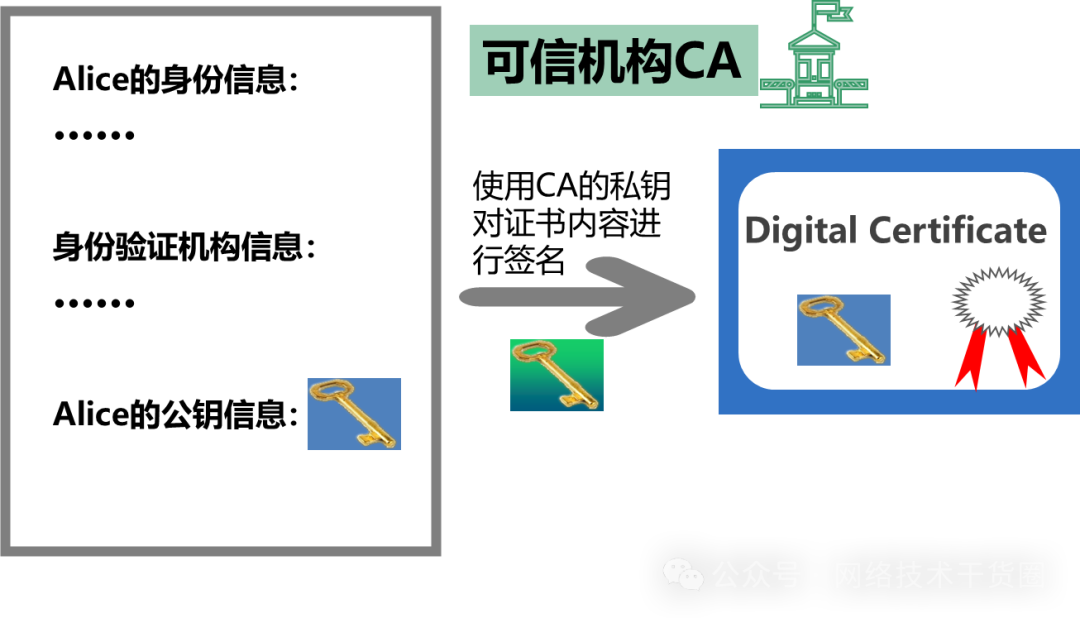

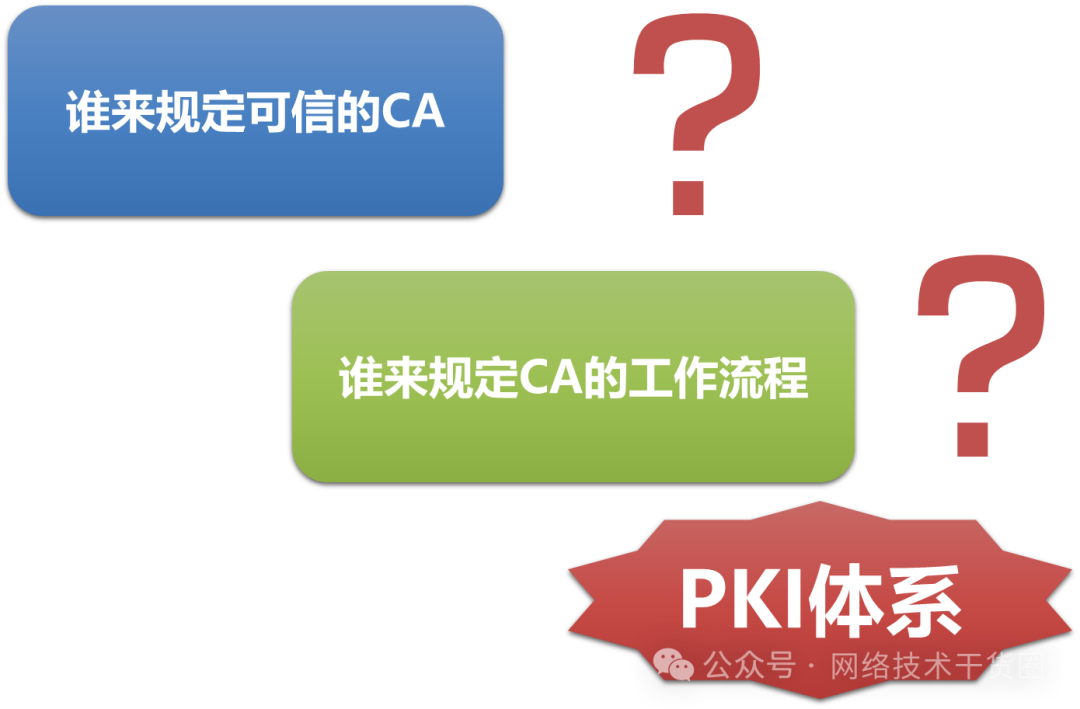

PKI体系

PKI(公开密钥体系,Public Key Infrastructure)是一种遵循标准的利用非对称加密技术为电子商务的开展提供一套安全基础平台的技术和规范。

简单来说,PKI就是利用公钥理论和技术建立的提供安全服务的基础设施。用户可利用PKI平台提供的服务进行安全的电子交易、通信和互联网上的各种活动。

PKI 技术采用证书管理公钥,通过第三方的可信任机构——CA认证中心把用户的公钥和用户的其他标识信息捆绑在一起放在用户证书中,在互联网上验证用户的身份。

目前,通用的办法是采用建立在PKI基础之上的数字证书,通过把要传输的数字信息进行加密和签名,保证信息传输的机密性、真实性、完整性和不可否认性,从而保证信息的安全传输。

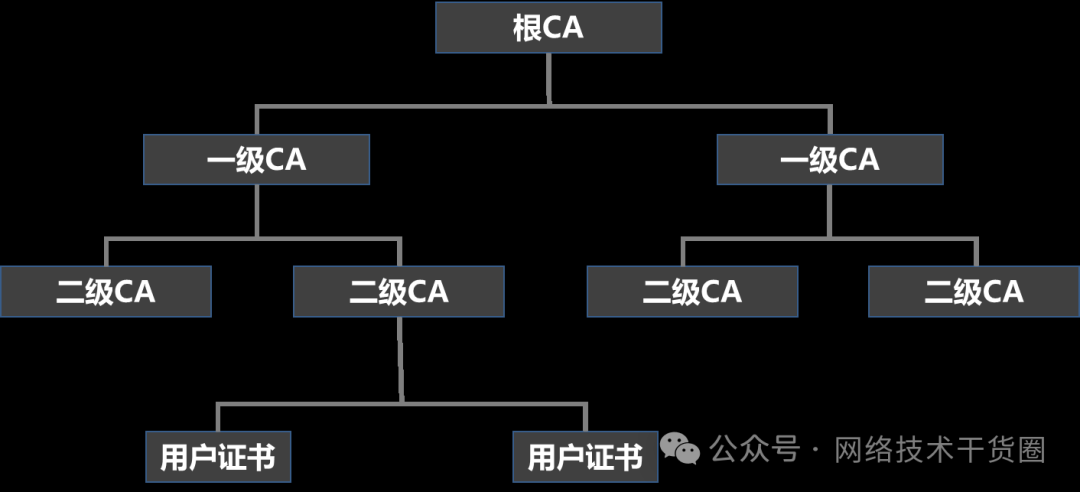

PKI体系组成

PKI是创建、颁发、管理、注销公钥证书所涉及到的所有软件、硬件的集合体。其核心元素是数字证书,核心执行者是CA认证机构。

CA中心

• CA 中心,即 证书授权中心 (Certificate Authority ) ,或称证书授权机构,作为电子商务交易中 受信任 的第三方。

• CA 中心 的作用:签发证书、规定证书的有效期和通过发布证书废除列表(CRL)确保必要时可以废除证书,以及对证书和密钥进行管理。

• CA 中心为每个使用公开密钥的用户发放一个数字证书,数字证书的作用是证明证书中列出的用户合法拥有证书中列出的公钥。

• CA 中心的数字签名使得攻击者不能伪造和篡改证书。

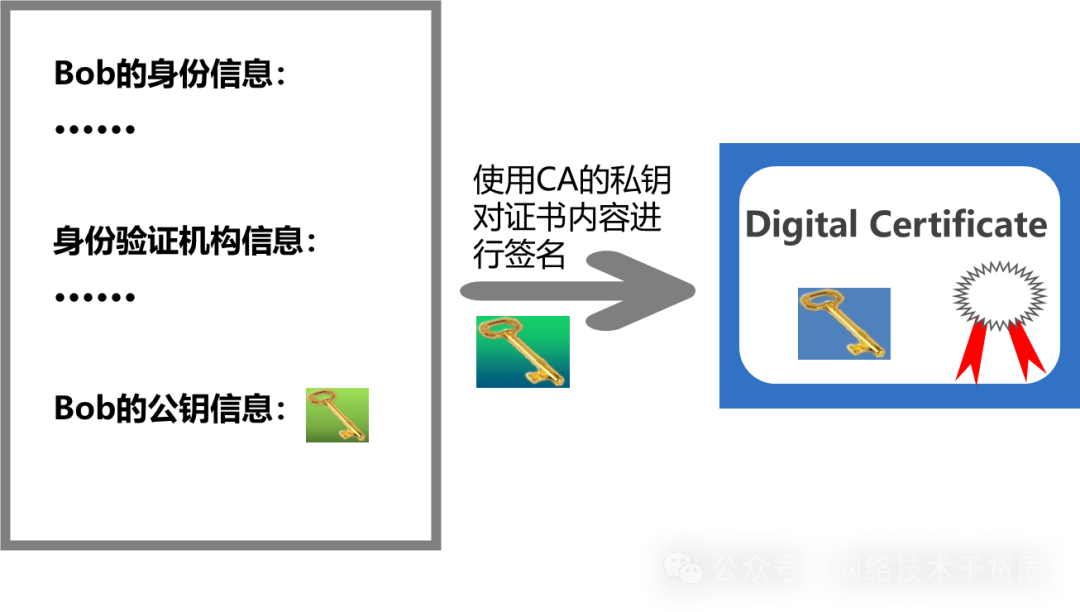

数字证书认证技术原理

数字证书

•一个经证书授权中心数字签名的包含公开密钥拥有者信息和公开密钥的文件

数字证书是一般包含:

• 用户身份信息

• 用户公钥信息

• 身份验证机构数字签名的数据

从证书用途来看,数字证书可分为签名证书和加密证书。

签名证书:主要用于对用户信息进行签名,以保证信息的真实性和不可否认性。

加密证书:主要用于对用户传送的信息进行加密,以保证信息的机密性和完整性。

常见证书类型

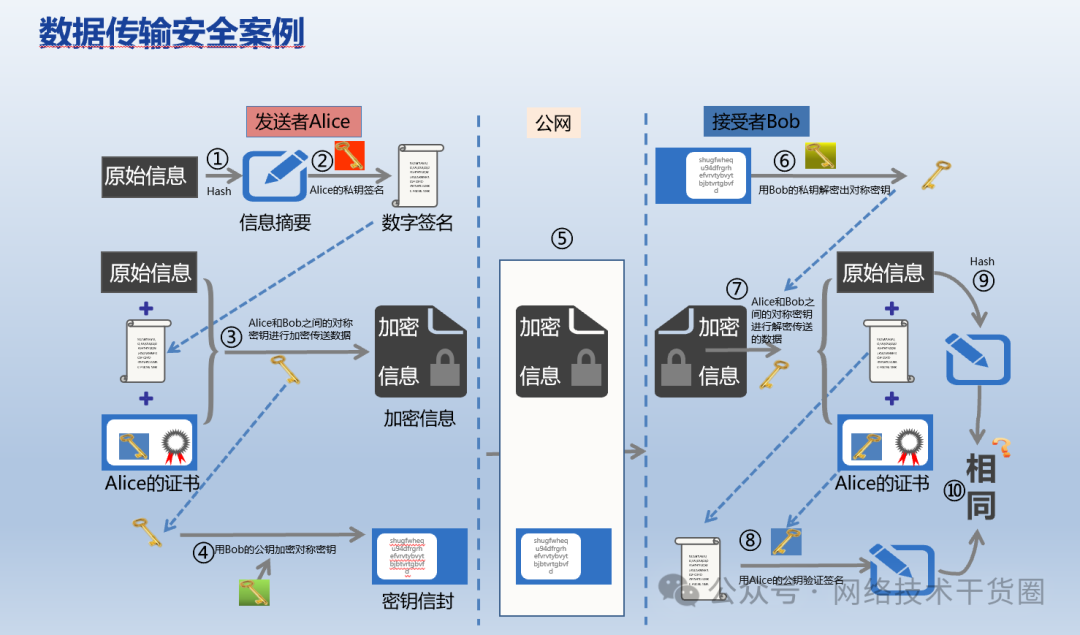

数据传输安全案例

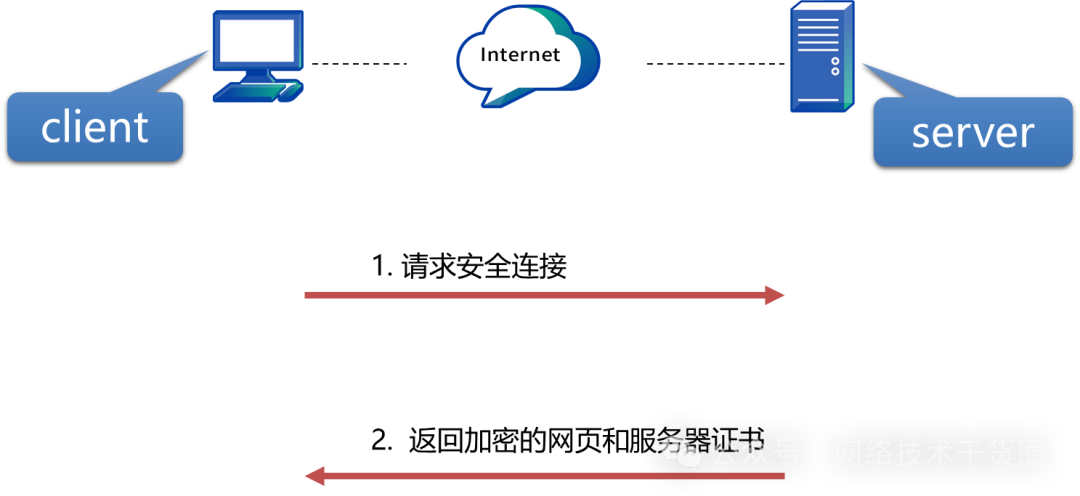

数字证书实例—HTTPS协议

HTTP是常用的web协议,用来交互网页数据。

由于HTTP是不加密的,在公网上明文传输,缺少保密性。所以出现了安全加密的HTTP协议---HTTPS协议。

HTTPS是在SSL协议基础上的HTTP协议。

SSL协议的握手过程需要传输服务器的证书,并验证证书的可靠性。

证书请求和发送

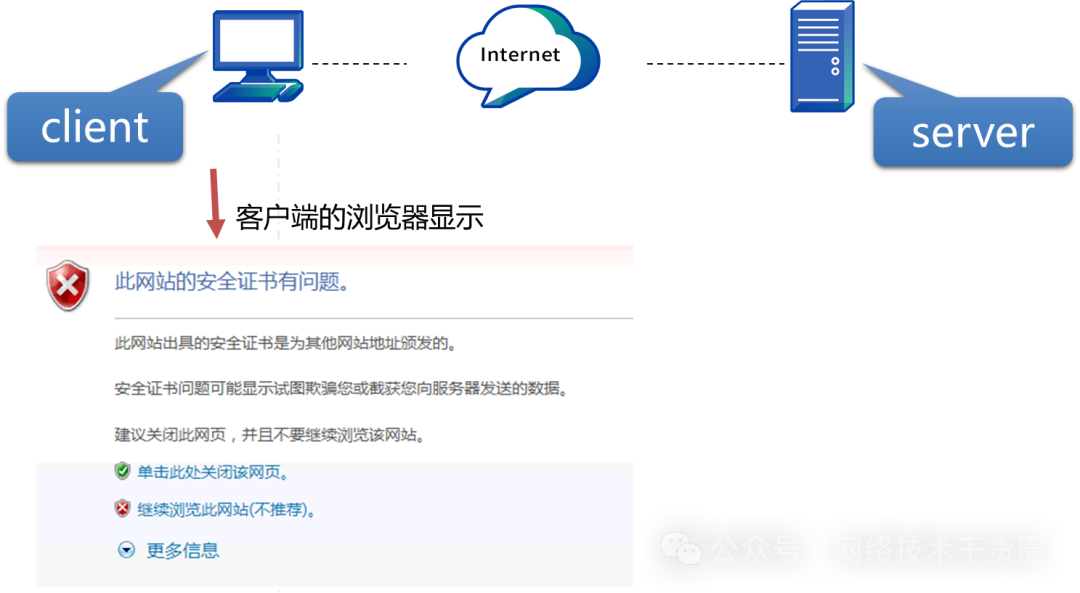

证书不可信

证书可信

审核编辑:刘清

-

虚拟专用网(VPN)知识详解2011-02-22 1301

-

IPSecVPN + PPTP VPN Demo搭建配置说明2024-07-26 626

-

基于TD-LTE VPN的无线超宽带专属通道2019-07-10 2958

-

基于VPN技术的教育城域网设计与实现2009-07-30 800

-

什么是OVPN2010-02-23 1306

-

什么是VPN2010-02-24 3189

-

VPN技术详解(二)2010-04-01 1012

-

VPN的工作原理_好用的VPN有哪些(分类)2018-01-15 96702

-

基于BGP MPLS的以太网VPN技术概述2020-01-08 1342

-

5G承载网络中的EVPN技术详解2021-02-26 12405

-

VPN(虚拟专用网络)是什么,有哪些作用2021-07-15 50959

-

MPLS VPN是什么?2023-02-15 22652

-

虚拟专用网络-那些年你错过的“VPN 盲点”2023-02-27 1934

-

什么是VPN?工业VPN路由器优势解析2022-09-27 2021

-

什么是VPN协议,工业路由器的vpn协议有什么用2023-10-08 2442

全部0条评论

快来发表一下你的评论吧 !