确保完整性:SoC信息安全在当今数字世界中的作用

描述

在我们越来越依赖数字技术的时代,片上系统(SoC)设备的信息安全已成为一个重大关注点,尤其是在消费类和物联网(IoT)应用中。SoC将数字系统的所有核心组件集成到一个芯片中,为众多消费类和物联网应用提供了一个经济高效的解决方案。消费类和物联网应用几乎应用于现代生活的方方面面,从智能家居设备和可穿戴设备到工业自动化和医疗保健系统。尽管这些创新带来了便利、高效和互联互通的优点,但也让用户面临前所未有的风险。这些设备的互联特性使其容易受到网络威胁,包括数据泄露、身份盗窃、未经授权的访问和设备操纵等。保护SoC设备的信息安全对于保护敏感数据(如个人信息或付费内容)以及维护连接系统的完整性至关重要。SoC信息安全漏洞可能会产生深远的后果,不仅危及单个用户,甚至整个网络和基础设施也会遭受牵连。此外,物联网设备的普及放大了潜在的攻击面,每个互连设备都可能成为恶意行为者的潜在入口。鉴于SoC设备在消费类和物联网应用中的关键作用,应对信息安全问题需要采取多方位的方法。这包括在设计和开发过程中集成强大的信息安全机制,实施严格的访问控制和加密协议,并鼓励利益相关方之间的协作,共同建立行业标准和最佳实践。

SoC设计者采用各种信息安全机制来确保系统的完整性、保密性和可用性;这些机制会在硬件、固件和软件等多个层面实现。以下是SoC设计中常用的一些关键信息安全机制:

信认根

信任根(RoT)是建立和维护设备完整性的基础组件。它是设备信息安全机制和操作启动和验证的可靠起点。

通常作为一个物理隔离的实体,信认根通常包括硬件、固件和软件组件,专门用来执行关键的信息安全功能,如加密操作、信息安全启动和证明。它构成了构建更高层次信息安全特性及协议的基础,确保这些特性能够信息安全执行并免受篡改或未经授权访问的侵害。

通过建立可信基础并在底层实施信息安全措施,信任根在SoC设备的整体信息安全性中发挥着至关重要的作用。

信息安全启动

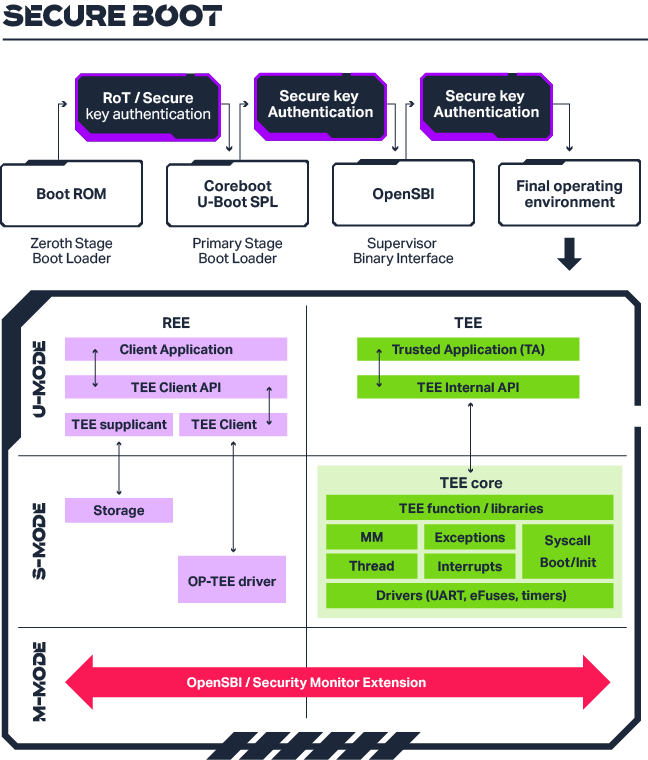

片上系统(SoC)中的信息安全启动过程是一项基本信息安全机制,旨在确保设备在启动前验证启动链中每个组件的完整性和真实性,从而实现信息安全启动。信息安全启动对于防范试图在启动过程中篡改设备固件或操作系统的各种威胁至关重要。

从不可改变的信息安全状态(如Boot Rom)开始,直到加载信息安全执行环境和用户应用程序结束,信息安全启动过程建立起信任链,逐一对启动过程的各个后续阶段进行完整性和真实性的验证。

可信执行环境

可信执行环境(TEE)是一个逻辑隔离的信息安全执行环境,在这个环境中可以对敏感操作进行处理,并对其完整性和保密性给予高度保证,例如生物识别、支付客户端、DRM客户端和用户身份管理。TEE通常通过结合硬件和软件信息安全机制来实现,创建一个逻辑保护的隔离区域,而不必依赖物理隔离的硬件。这些元素与其它功能(如真随机数发生器(TRNG)、加密加速器和信息安全调试)结合在一起构成了SoC信息安全系统的基石。下面展示了一个示例性的信息安全系统初始化过程。

通过整合这些基于硬件和软件的信息安全机制,SoC设计者旨在创建一个全面的信息安全架构,以保护设备免受各种潜在威胁和漏洞的侵害。

RISC-V架构

RISC-V特权架构定义了特定的执行模式,这些模式能够隔离操作系统(OS)与用户应用程序。配合监督域隔离机制,它能为特定软件域隔离内存区域和执行上下文,从而为信息安全执行提供基本原则。特权架构定义了不同的权限级别,如监管模式(S模式)、用户模式(U模式)和机器模式(M模式)。M模式包括陷阱和事件处理等功能,这些功能对于实现信息安全启动过程以及处理与信息安全相关的事件至关重要。监督域隔离确保了逻辑上隔离的软件域之间的执行状态和内存访问得以分离,使得RichOS环境与托管可信应用的可信执行环境(TEE)并行运行。这一特性由一系列扩展实现的,如中断管理(AIA)、细粒度外部和自托管调试功能,以及访问控制机制(PMP/PMA、Smsdid、Smsdia)。

此外,还包括了加密扩展,其中包括用于加速加密操作(如加密和哈希)的指令,这对保护数据和通信至关重要。这些扩展包括加速算法的指令,如AES(高级加密标准)和SHA(信息安全哈希算法),以及至关重要的一组常量时间指令集,用以抵御依赖数据时序的攻击。

确保完整性

Imagination公司的Catapult系列CPU系列建立在已批准的RISC-V配置文件以及上述扩展的基础上,创建了一种端到端的信息安全方法论,该方法论补充而非偏离现有的行业规范。作为RISC-V软件生态系统(RISE)的一部分工作,Imagination正在开发基础开源软件,以支撑RISC-V信息安全系统。

-

信号完整性测试基础知识2025-04-24 3448

-

逻辑分析仪探头在保持数字信号完整性中的作用2024-01-31 1032

-

如何确保PCB设计信号完整性的方法2022-12-22 1413

-

详解信号完整性与电源完整性2021-11-15 2422

-

信号完整性与电源完整性的详细分析2021-11-08 1481

-

信号完整性与电源完整性分析 第三版 pdf_电源完整性,信号完整性,你说哪个更重要一点?...2021-11-07 7533

-

有什么办法可以确保信号完整性?2019-08-02 2198

-

如何确保PADS设计信号的完整性2019-05-14 4354

-

什么是安全完整性等级?2018-10-30 6291

-

如何确保PCB设计信号完整性2018-07-31 2746

-

PCB信号完整性有哪几步_如何确保PCB设计信号完整性2018-05-23 11742

-

信号完整性:集成化数字与模拟2010-08-06 476

-

确保信号完整性的电路板设计准则2009-11-24 687

-

信号完整性原理分析2009-11-04 1196

全部0条评论

快来发表一下你的评论吧 !