NVIDIA助力打造5G安全的智能流量卸载

描述

保护边缘 5G 专网和应用的安全面临着诸多挑战。当面临基于 AI 和 ML 的复杂攻击活动时,应作出实时响应。

派拓网络的安全平台多年来一直在融合 ML 与 AI 技术突破,以确保实时 ML 能力和 AI 驱动的事件响应都是自主的。

NVIDIA 团队与派拓网络团队联合打造智能流量卸载(ITO)的目标非常明确——使任何企业都能在保证安全、性能和效率的前提下拥抱 5G。我们将该 ITO 创建为一个基础解决方案,帮助现代企业建立快速、安全的 5G 专网基础设施。

数据处理单元(DPU)是边缘计算 AI 和 ML 基础设施、超大规模电信云以及任何提供 IT、OT 或 IoT 网络与服务的云中的关键组件。企业客户可以使用 ITO 扩展安全功能并将防火墙总吞吐量提高至少 5 倍。

我们正在为 ITO 带来多项改进,进而提供更多的选择、部署的简易性和更高的性能。这些改进包括:

新增对 NVIDIA BlueField-3 DPU 的支持

具有第 3 层路由功能的扩展部署模式

基于网络地址转换(NAT)的卸载

静态和动态路由功能提供了更多部署选项,而基于 NAT 的卸载功能则可以帮助确保互联网周边的安全,以保护终端用户身份,同时卸载流量。

ITO 在 NVIDIA BlueField-3 上可用

除了集成至现有 NVIDIA BlueField-2 DPU,我们还将产品范围扩大至包括对 NVIDIA BlueField-3 DPU 的支持。

我们的 ITO 解决方案通过 NVIDA BlueField DPU 为派拓网络的 VM 系列新一代虚拟防火墙(NGFW)提供加速,可大幅提高吞吐量,同时显著降低基础设施成本。

ITO 增强选项:L3 支持

我们在推出 ITO 时,支持 vWire 防火墙插入模式。这意味着防火墙不执行任何交换或路由功能,而只是充当线缆中的块。这对于不需要路由或切换的特定环境,或者防火墙从单个 L3 域获取所有流量的情况很有帮助。

全新第 3 层模式真正扩展了在数据中心内利用安全解决方案的能力,可以依靠防火墙将流量交换、发送至网络域。

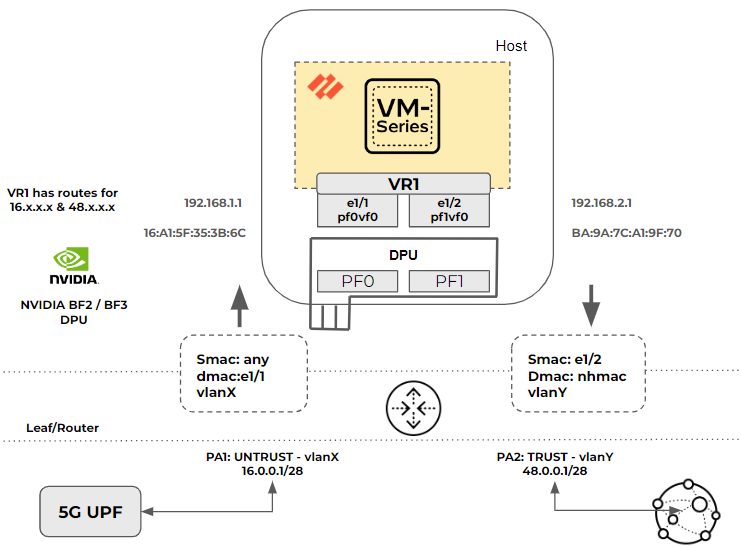

图 1 显示了数据包流在第 3 层模式下的工作原理。

图 1. L3 中的数据包流

在图 1 中,数据包流具有以下特征:

在 L3 模式配置接口 e1/1 和 e1/2。

VR1 配置了到 5G 第 3 层路由器或 UPF 以及到互联网对等路由器的静态或动态路由。

支持标记和未标记的流量。路由器和 DPU 或 NIC 支持 access 或 trunk 模式。

第 3 层模式的数据包流程如下:

数据包从 5G UPF(第 3 层路由器)发送至第 3 层 Leaf/路由器。

数据包到达连接到 DPU 和 SmartNIC PF0 的路由器端口 PA1 时,将被编程以在数据包中添加 vlanX 标记。

数据包到达 DPU 端口 pf0vf0,无论是否移除 VLAN,它们都会被传送到 VM 系列防火墙。

该防火墙在第 3 层模式下运行。它会找到数据包的下一跳及其 MAC 地址。

防火墙根据新的目标 MAC 地址和 vlanY(如需要),通过 gRPC 更新 DPU 和 SmartNIC。

带 vlanY 的标记数据包从 DPU 和 SmartNIC 端口 PF1 到达路由器端口 PA2。

如果数据包未标记,路由器端口 PA2 可添加 vlanY 标记。

数据包被发送至下一跳地址并传送至互联网对端设备。在使用动态路由的情况下,如果有任何路由更新,VM 系列防火墙都会用新的下一跳 MAC 地址更新 DPU。

ITO 增强选项:对 vWire 和 L3 的 NAT 支持

通常,在 5G 部署和某些超大规模企业环境中,PAN VM 系列虚拟 NGFW 可确保互联网边界或南北流量的安全。在此类部署中,您可以使用我们的 NAT 模式来确保终端用户设备不会暴露在互联网上。

我们在 vWire 和第 3 层部署模式中都提供具备 ITO 功能的 NAT 支持。现在,您可以通过 IPv4 配置多种 NAT 模式,例如带有动态 IP 地址和端口转换的源 NAT、目标 NAT 端口转换和转发。

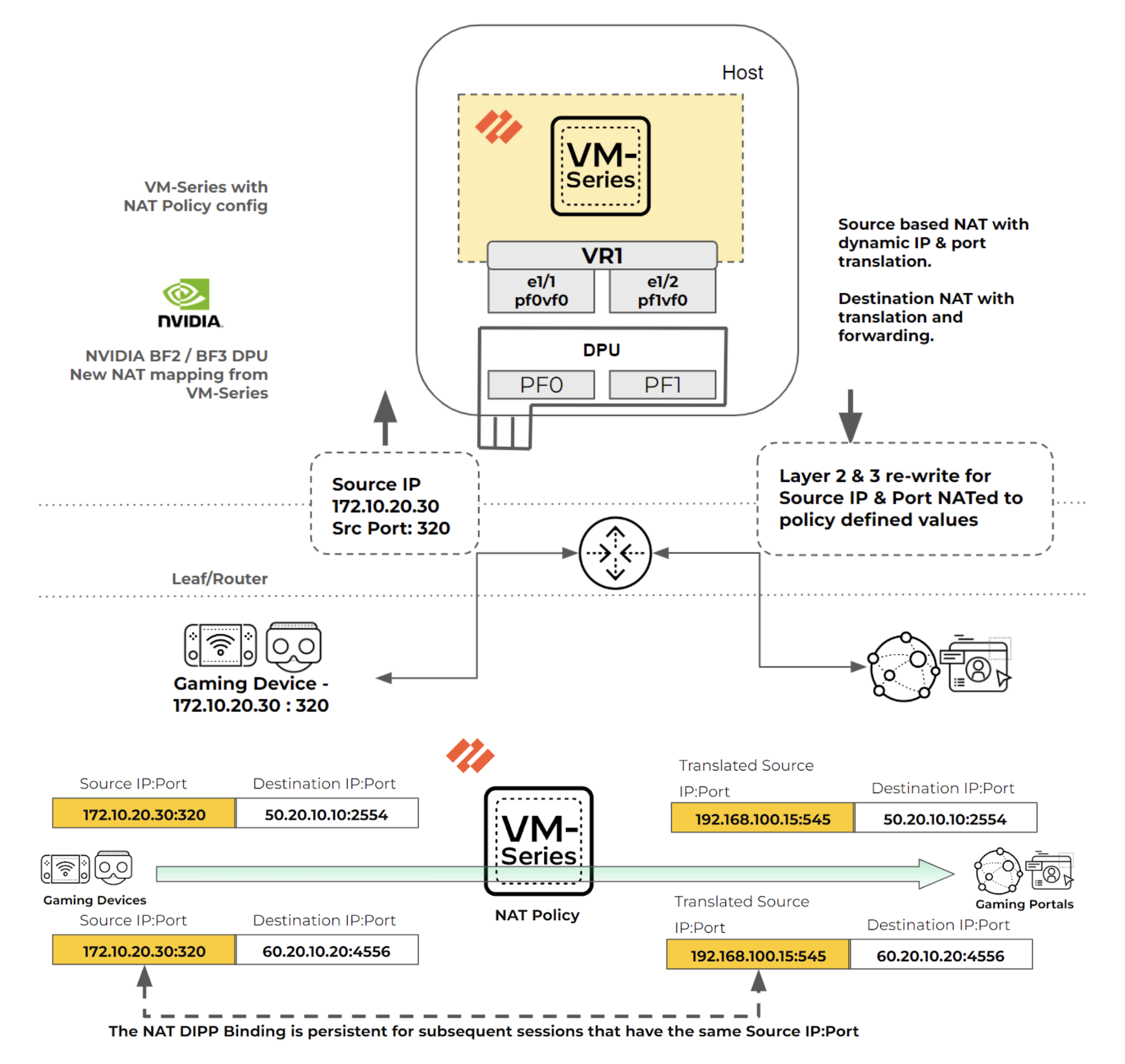

图 2 从数据包流的角度展示了其工作原理。

图 2. 配置 NAT 策略的数据包流

NAT 策略的配置方式如下:

VM 系列防火墙配置了 NAT 策略以执行 IP 和端口到动态 IP 和端口映射的源 NAT。

所定义的 NAT 策略还可以执行目标 IP 以及端口转换和转发。

以下是配置 NAT 策略时的数据包流程:

数据包从 5G 设备通过 5G UPF 或第 3 层路由器发送,源 IP 地址和端口为 172.10.20.30:320。

数据包到达 VM 系列防火墙,并在那里将 NAT 策略定义为执行源 NAT 到动态 IP 地址和端口的转换。源 IP:端口 172.10.20.30:320 将被转换成 192.168.100.15:545。

VM 系列防火墙根据定义的 NAT 策略对数据包进行第 2 层和第 3 层重写,而 NAT 策略可以是带有动态 IP 地址和端口转换的源 NAT,也可以是带有端口转换和转发的目标 NAT。

借助 NAT 转换,VM 系列防火墙通过 gRPC 更新 DPU 和 SmartNIC。

SNAT DIPP 通过保留私有源 IP 地址和端口对与特定公有(已转换)源 IP 地址和端口组合的绑定来保持持久性,以便用于具有相同原始源 IP 地址和端口组合的后续会话。在这种情况下,172.10.20.30:320 及其转换后的 192.168.100.15:545 地址对于多个目标 IP 地址端口都是持久的。

结论

通过利用 ITO 的增强特性,您现在可以获得扩展的选项,在 vWire 或第 3 层模式中部署 VM 系列 NGFW。您可以继续在配有 ITO 的 VM 系列上无缝使用 NAT 功能。您还可以在 NVIDIA BlueField-3 DPU 上使用这些特性,获得更高的吞吐量并将安全性能提高至少 5 倍。

派拓网络与 NVIDIA 携手在不影响性能和效率的情况下为企业带来零信任安全。现在就通过 ITO 部署指南开始在 BlueField DPU 上使用智能流量卸载。

-

5G数采网关助力工业“智改数转”,打造5G智能工厂2025-01-17 1005

-

【新闻】广和通+山源科技:5G智慧矿山,让井下作业更安全高效2023-10-16 755

-

5G智能网关助力打造5G移动医疗车2023-02-15 1324

-

5G 器件的设计与开发: 5G 性能范围2022-04-10 11761

-

5G智能网关WIFI功能的测试2021-12-23 2159

-

鼎桥5G CPE助力助力工厂实现5G高端制造场景应用2021-02-04 2714

-

5G的发展史2020-12-24 3361

-

5G是如何助力工业物联网?2020-09-01 2620

-

【活动预告】4月21日,5G Action!2020-04-17 1838

-

人人都在聊5G,5G真的安全吗?2020-01-02 2638

-

5G的背后技术揭秘2019-07-16 2440

-

安全至上,助力5G系统可信性的5个要素2018-06-29 1915

-

智能流量仪电源分析2013-08-23 2541

-

基于CAN总线的智能流量检测仪表与系统的研究开发-硕士学位论文2009-10-31 6684

全部0条评论

快来发表一下你的评论吧 !