基于恩智浦(NXP)防范新的钓鱼诈骗攻击

行业资讯

描述

随着攻击者与攻击计划变得日益缜密和成熟,加上消费者越来越能接纳新的技术,在推动物联网扩展的同时,也提高了接收物联网边缘节点“诱饵”的机率。如何做好准备以防范新的钓鱼诈骗攻击?

想像一下,在你的纪念日、生日或节日,有新的包裹指名递送给你。你满怀期待地打开包裹,发现里面是最新的物联网(IoT)科技小物,也许是活动纪录器,或甚至是可连网的洒水系统控制器,总之是你一直想要的东西。您(你)心想:“太棒了!”,但这到底是谁送的呢?把送件人这件事先放一旁,你迅速将装置安装好,并使用家中Wi-Fi网络的登入资料,将此装置与你的智慧型手机配对。砰!此刻,不知不觉中,你为攻击者制造了机会,让他能取得你宝贵的资料。

到现在,大部份的人都知道钓鱼诈骗(phishing)电子邮件是用来将恶意软体置入个人运算装置,但如果像上述情境,网络钓鱼攻击利用物联网的边缘节点做为诱饵呢?随着攻击者与攻击计划变得日益缜密和成熟,上述情况也变得越来越有可能发生。除了攻击者的专业知识不断增加之外,消费者越来越能接纳新的技术,推动物联网的扩展,也增加接收物联网边缘节点“诱饵”的机率。

所以,上述情境中,有哪些地方做错了?主角原本可以做些什么来防止事情发生?有许多情境可能造成此类攻击的成功,这些攻击将熟悉的产品改变用途,成为恶意攻击的工具。装置制造商并未适当地保护最初安装的韧体,以及装置部署后发布的韧体更新。

正如实现加密法的暗门功能,在制造和开发嵌入式装置的过程中,可以采取一些简单的步骤,让此类攻击特别难以在装置实际使用时进行。运用正确技术,即可将韧体置入内建记忆体中,并将其永久锁定。韧体更新也可以用加密方式来保护。

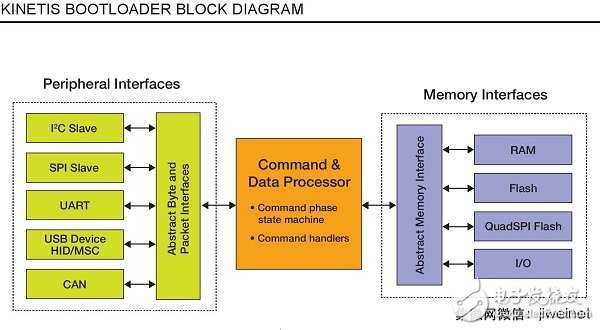

让我们来检视如何使用恩智浦(NXP)的安全技术防止此种攻击威胁。恩智浦的Kinetis微控制器(MCU)及启用的开机载入程式Kinetis Bootloader或KBOOT,整合软硬体功能,实现安全的韧体初始布建,并保护终端装置未来下载的韧体。KBOOT是安装于快闪记忆体或ROM中的开机载入程式,搭配其他内建工具,可在整个产品生命周期间,启动Kinetis MCU的程式设计作业。

这个KBOOT启动程式提供软体防火墙,并可使用加密的硬体加速功能,来处理将韧体编程至内建或外部记忆体的作业,进而运用Kinetis MCU的安全技术。KBOOT可辨识晶片层级的安全设定。在某些装置上,一旦进入安全模式,使用KBOOT进行韧体编程的唯一方式,就是利用加密的二进位(Binary)档案。任何试图更新韧体的动作都会失败。这代表只有安全二进位金钥(Secure Binary Key)的持有者所建立的档案,才能被接受,并使用KBOOT将韧体下载至Kinetis MCU。

KBOOT随附完整的原始程式码,具备高度可自订性,能够进行更多的客制化修改,来加强应用程式韧体的安全性。例如,Kinetis MCU可以设定将开机载入程式置于快闪记忆体中,并透过晶片的安全设定,来让此程式变得无法修改。有了这项保护机制,攻击者就必须完全移除和更换IC晶片,才能进行复制。由于KBOOT是开放原始码软体,因此可以加以修改,来量身打造终端使用者所要的加密和完整性检查演算法。建置超强大安全机制的一项可能做法,就是除了KBOOT之外,再另外使用嵌入式安全元件,利用安全伺服器来新增装置的验证机制,以强化整个产品生命周期的安全性。

身为消费者,对于此种针对式的网络钓鱼攻击,我们能做的实在不多。即使知道攻击发生的可能性,也无法确保我们能随时受到保护。但是,恩智浦提供因应此种威胁的解决方案,透过KBOOT软体和Kinetis MCU,将让嵌入式开发人员更轻松地整合所需的韧体保护功能,以确保这些攻击能够化解。

-

恩智浦(NXP)团队到访飞凌嵌入式总部2024-01-05 1149

-

恩智浦半导体遭黑客攻击,导致部分用户信息泄露2023-09-14 509

-

nxp恩智浦ic芯片与固态的涉及与功率要求2021-09-11 842

-

高通与恩智浦(NXP)之间的半导体史上最大并购案最终未能成行2019-05-04 8699

-

中国批准高通440亿美元收购NXP?为何高通坚持收购恩智浦2018-06-15 15739

-

74HC1G66GW NXP(恩智浦)双路模拟开关芯片2017-12-06 2036

-

NXP(恩智浦)V2X技术资料2017-03-10 1827

-

如何防范钓鱼wifi2012-03-19 5778

-

恩智浦半导体NXP推出新一代低VF肖特基整流器2012-02-09 1846

-

NXP(恩智浦)外围器件选型指南2010-01-06 828

-

恩智浦(NXP)携手大亚科技共拓市场,CX24485在国内被2009-08-12 698

-

恩智浦半导体(NXP Semiconductors)完成并购2008-08-18 685

全部0条评论

快来发表一下你的评论吧 !