3分钟即被远程控制!智驾安全如何保证?

描述

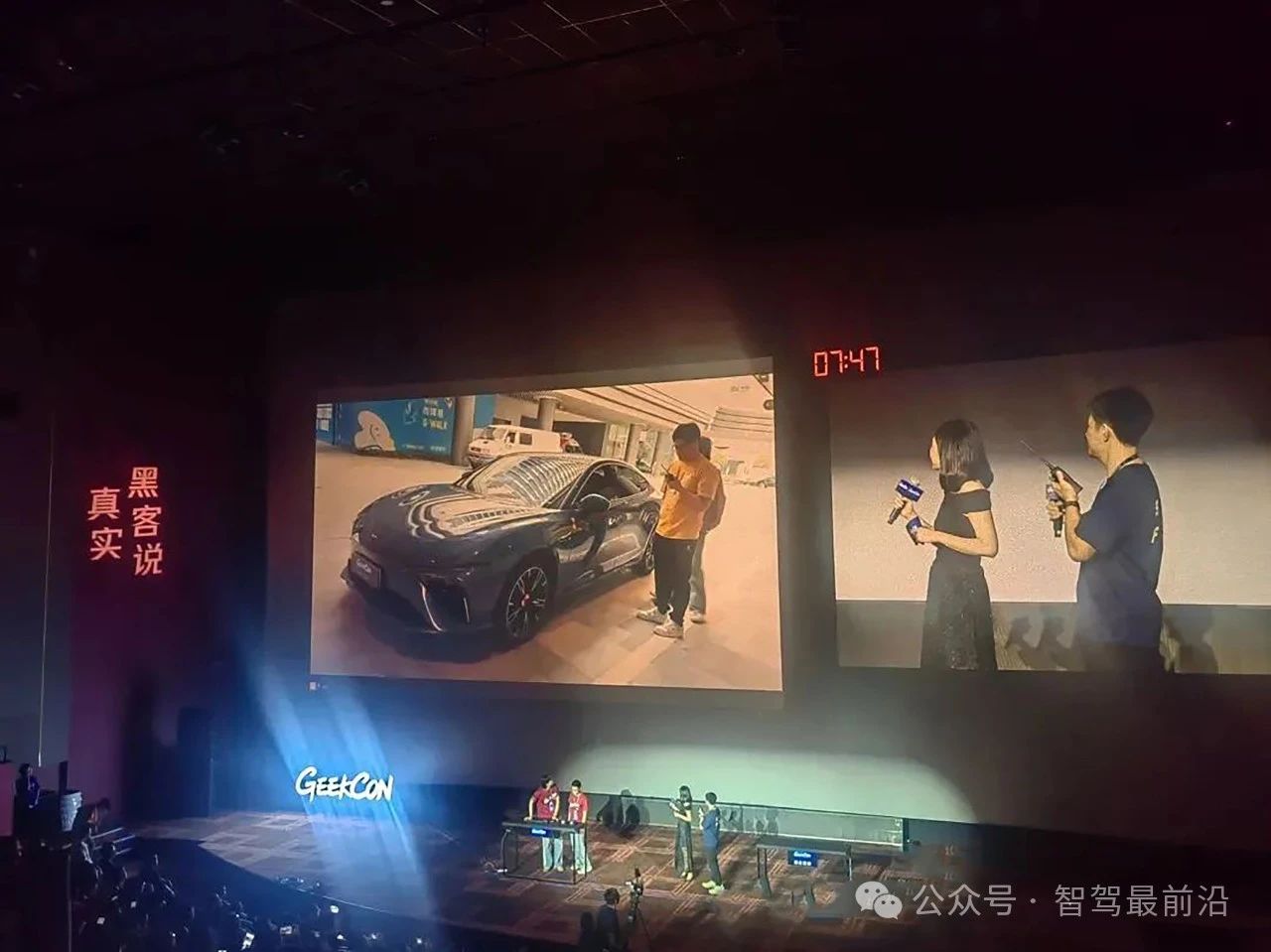

2024年10月24日,在GEEKCON大会上,一支安全团队通过现场演示的方式展示了如何破解一辆智能汽车的防护系统,利用远程控制手段解锁并启动了车辆。该演示揭示了智能汽车在车联网系统中潜在的网络安全隐患,并引发了业内外对智能汽车安全性的高度关注。事件所揭示的问题表明,随着智能汽车和车联网技术的迅猛发展,汽车的网络安全问题日趋严峻。

事件回顾:车联网安全漏洞曝光

在此次GEEKCON黑客大会上,主办方安排了一辆智能汽车进行现场演示。裁判首先对车辆进行了物理锁定,并将车辆的车架号(Vehicle Identification Number, VIN)发送给场内的黑客挑战者。车架号就如同汽车的身份证号,在多数车辆的挡风玻璃上便可轻易获取。短短三分钟内,黑客团队通过简单的电脑操作完成了远程解锁,甚至成功启动了该智能汽车。此过程暴露了智能汽车在网络安全方面的严重漏洞。

事件让人不禁质疑,作为关键的车辆身份信息,车架号居然被黑客团队利用作为入侵的关键。尽管车架号公开且易于获取,但其本身不应成为控制汽车的唯一身份标识。车企在车联网安全机制中,如果仅依靠这一公开信息而缺乏进一步的加密认证,将为黑客带来不容忽视的攻击入口。

智能汽车常见攻击手段分析:近场攻击威胁

本次黑客演示所暴露的远程控制问题,并不是智能汽车面临的唯一网络安全挑战。在智能汽车普及的过程中,黑客攻击手段也在不断推陈出新,近场攻击便是其中一种较为常见且风险较高的攻击方式。所谓近场攻击(Proximity Attack),指的是黑客利用无线通信技术在短距离内实施的攻击,通常包括蓝牙、Wi-Fi、红外线(IR)以及近场通信(NFC)等。

1. 蓝牙攻击

蓝牙作为智能汽车与智能手机、外部设备进行连接的重要工具,一旦黑客能够绕过蓝牙的加密认证,便可利用信号劫持技术,在车辆周围读取、操控或篡改车主与车辆之间的通信内容。某些车型的无钥匙进入系统或许会利用蓝牙进行验证,黑客便可能通过中继攻击截取并复制该信号,实现车辆解锁。

2. Wi-Fi劫持

许多智能汽车配备了车载Wi-Fi功能,方便用户在车内连接互联网。但这也带来了一定的安全隐患,特别是在公共场所,黑客可以通过钓鱼Wi-Fi热点、伪装成合法网络等方式,使车辆与其建立连接,从而潜入车内系统,盗取数据甚至发出恶意控制指令。

3. 近场通信(NFC)漏洞

近场通信技术被广泛用于智能汽车的支付系统和车内短距离连接,但其在未经授权的情况下极易遭受攻击。例如,黑客可以通过建立伪造的NFC连接,从而与车辆通信,将恶意程序传输至车辆系统,进而引发更为严重的安全问题。这些攻击手段展现出智能汽车在无线通信中的薄弱点:加密标准不足、协议验证松散、信号隔离不严密,导致黑客可以借助无线技术轻松突破防线。此次黑客演示也进一步表明,车联网系统中任何公开的车辆标识符都不应当作为控制信号的唯一来源,否则会为恶意攻击打开大门。

智能汽车车联网安全现状与行业挑战

智能汽车的发展如火如荼,车联网技术作为其核心支柱,连接起车辆、智能手机、家居设备甚至交通设施,然而安全性问题却始终成为智能汽车“通往未来”路上的障碍。

1.网络安全设计薄弱

目前,大部分智能汽车的网络安全体系依然停留在单层架构,车辆的内部控制系统与外部通信系统之间缺乏有效的隔离层。一旦黑客通过车联网获取到车辆的外部网络控制权限,便可以利用该权限操控车辆的核心控制系统,威胁驾驶员与乘客的安全。此外,车联网系统缺乏分层的安全协议,许多敏感指令如车辆解锁、启动等,依然以未加密或低加密的方式传输,给黑客提供了极大的攻击空间。

2.无人驾驶技术与网络安全问题的结合

随着无人驾驶技术的逐步落地,车辆对网络信号的依赖不断加深,若车辆对接收到的信号来源缺乏识别与过滤,将使无人驾驶面临巨大的安全风险。目前多数无人驾驶系统对外部信号(如导航、路况数据等)的依赖程度较高,且在系统中缺乏对恶意信号的检测与隔离机制。因此,一旦攻击者成功侵入无人驾驶系统,可能会直接干预车辆的行驶轨迹,严重威胁公共交通安全。

3.安全体系建设缺乏标准化指导

尽管各大车企逐步认识到车联网安全的重要性,但行业内尚未形成统一的安全标准。每个车企的车联网架构、加密措施、验证机制不同,导致在应对网络攻击时难以形成有效的统一防御。此外,部分车企的安全体系建设存在“形式主义”问题,即为满足某些测试或认证而进行简单堆砌,而非真正的全流程防护。这样的安全体系在实际应用中难以抵御复杂的网络攻击,甚至可能成为黑客的入侵渠道。

智能汽车车联网安全体系的构建建议

为了有效应对日益复杂的车联网安全威胁,车企需要建立一套全方位的、系统性的安全防护体系。

1.分层架构设计,实施分层防御

车企应采用分层防御理念,在车联网系统中建立“多道防线”,每一层次之间具备独立的身份验证和加密机制。具体来说,可将车联网系统划分为外部通信层、指令处理层和核心控制层。在外部通信层设置严格的认证过滤机制,确保所有进入车辆系统的指令均需通过多重身份验证,减少外部指令对核心控制系统的直接威胁。

2.加强加密和身份认证机制

提升车辆通信的加密标准,确保传输过程中的数据安全。可采用双因子验证、动态密钥等机制,以防止攻击者通过单一标识符(如车架号)便能获取到车辆控制权限。未来甚至可以通过生物识别、智能卡等多重身份验证手段,确保只有合法用户能够访问车辆的控制系统。

3.加强无线通信协议的安全性

智能汽车在蓝牙、Wi-Fi等无线通信协议的选择和实现过程中,需优先采用安全等级高、漏洞少的协议版本,同时在无线通信的各个阶段增加协议验证和加密措施,确保任何通信连接都经过严格认证。未来,车企可以考虑采用隔离信号通信的方式,即在关键指令传输时,自动屏蔽或中断其他非必要的信号连接,减少被黑客利用的可能性。

4.推进无人驾驶技术与安全防护技术的融合

无人驾驶技术的普及让智能汽车更依赖外部信号,车企需确保车辆具备智能自我检测功能。可在自动驾驶系统中引入“安全沙箱”概念,在识别到恶意信号后,将恶意指令隔离在沙箱内,确保核心系统不受影响。此外,可结合人工智能算法,利用机器学习模型来实时分析、识别外部信号,自动筛选并屏蔽潜在风险信号。

5.推动车联网安全标准化建设

为了实现车联网的普适安全性,建议由行业协会牵头,建立车联网安全的行业标准,涵盖从身份验证、加密机制到更新管理的全流程,形成标准化的实施指南。标准化建设的意义在于统一行业的安全技术要求,使得智能汽车在面对攻击时能形成协同防御,有效提高整体安全性。

6.建立持续更新的安全机制

黑客攻击手段日新月异,智能汽车安全系统的防护机制也需持续更新。车企可借助OTA(Over-the-Air)技术,通过云端对车辆进行定期升级和漏洞修复,同时建立健全的安全漏洞反馈机制,确保安全防护技术与时俱进,为用户提供更可靠的车联网安全保障。

总结

GEEKCON黑客大会为智能汽车车联网的安全问题敲响了警钟,暴露出车联网系统在身份认证、加密传输等方面存在的不足。智能汽车作为未来交通的重要组成部分,其安全性不仅关系到单车的运行,更关乎整个智能交通网络的健康发展。唯有通过构建全方位、系统化的安全防护体系,智能汽车方能真正实现安全、可靠的普及应用。

审核编辑 黄宇

-

远程控制设备2010-01-28 5575

-

基于电话远程控制家电设备系统的设计2012-12-03 6595

-

PLC远程控制模块的解读与应用 华杰智控2018-06-23 4112

-

DM182017-5,433.92 MHz无线安全远程控制开发套件2019-04-02 2070

-

西门子远程控制模块与华杰智控远程控制模块的区别2019-03-17 1933

-

手机如何才能远程控制电脑2020-02-13 8190

-

机智云基于ShineBlink10分钟内开发出APP远程控制Led灯2021-09-02 4748

-

多台远程控制器怎么一键开关?2022-01-09 1252

-

如何远程控制路灯开关2022-03-23 4731

-

四路远程控制开关怎么使用2022-09-17 2450

-

远程控制开关和380V用电器怎么接线?2022-10-10 3897

-

plc怎么远程控制?手机app远程控制plc如何实现?2023-03-28 3426

-

3分钟快速实现串口PLC远程下载程序操作说明2024-02-26 3176

-

android 远程控制如何实现2024-08-21 1924

-

普通空开怎样远程控制断电2024-10-17 3965

全部0条评论

快来发表一下你的评论吧 !