虚拟局域网配置实例详解

传输网/接入网/交换网

描述

虚拟局域网简介

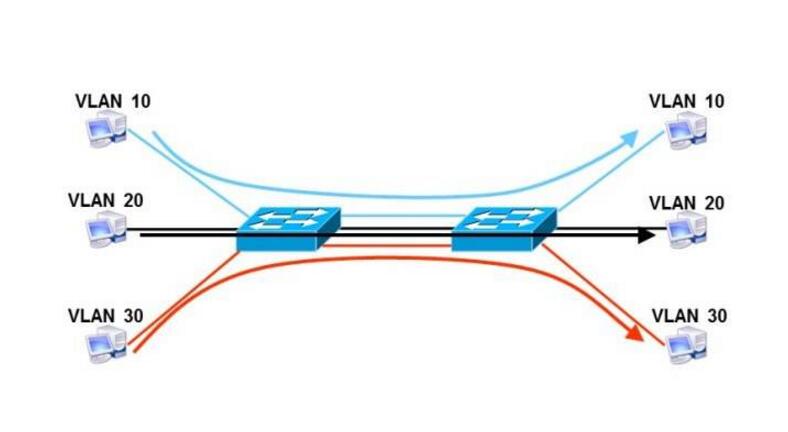

虚拟局域网(VLAN)是一组逻辑上的设备和用户,这些设备和用户并不受物理位置的限制,可以根据功能、部门及应用等因素将它们组织起来,相互之间的通信就好像它们在同一个网段中一样,由此得名虚拟局域网。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,一个VLAN就是一个广播域,VLAN之间的通信是通过第3层的路由器来完成的。

VLAN的划分

根据端口来划分VLAN

许多VLAN厂商都利用交换机的端口来划分VLAN成员。被设定的端口都在同一个广播域中。例如,一个交换机的1,2,3,4,5端口被定义为虚拟网AAA,同一交换机的6,7,8端口组成虚拟网BBB。这样做允许各端口之间的通讯,并允许共享型网络的升级。但是,这种划分模式将虚拟网限制在了一台交换机上。

第二代端口VLAN技术允许跨越多个交换机的多个不同端口划分VLAN,不同交换机上的若干个端口可以组成同一个虚拟网。

以交换机端口来划分网络成员,其配置过程简单明了。因此,从目前来看,这种根据端口来划分VLAN的方式仍然是最常用的一种方式。

根据MAC地址划分VLAN

这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置它属于哪个组。这种划分VLAN方法的最大优点就是当用户物理位置移动时,即从一个交换机换到其他的交换机时,VLAN不用重新配置,所以,可以认为这种根据MAC地址的划分方法是基于用户的VLAN,这种方法的缺点是初始化时,所有的用户都必须进行配置,如果有几百个甚至上千个用户的话,配置是非常累的。而且这种划分的方法也导致了交换机执行效率的降低,因为在每一个交换机的端口都可能存在很多个VLAN组的成员,这样就无法限制广播包了。另外,对于使用笔记本电脑的用户来说,他们的网卡可能经常更换,这样,VLAN就必须不停地配置。

根据网络层划分VLAN

这种划分VLAN的方法是根据每个主机的网络层地址或协议类型(如果支持多协议)划分的,虽然这种划分方法是根据网络地址,比如IP地址,但它不是路由,与网络层的路由毫无关系。

这种方法的优点是用户的物理位置改变了,不需要重新配置所属的VLAN,而且可以根据协议类型来划分VLAN,这对网络管理者来说很重要,还有,这种方法不需要附加的帧标签来识别VLAN,这样可以减少网络的通信量。

这种方法的缺点是效率低,因为检查每一个数据包的网络层地址是需要消耗处理时间的(相对于前面两种方法),一般的交换机芯片都可以自动检查网络上数据包的以太网帧头,但要让芯片能检查IP帧头,需要更高的技术,同时也更费时。当然,这与各个厂商的实现方法有关。

根据IP组播划分VLAN

IP组播实际上也是一种VLAN的定义,即认为一个组播组就是一个VLAN,这种划分的方法将VLAN扩大到了广域网,因此这种方法具有更大的灵活性,而且也很容易通过路由器进行扩展,当然这种方法不适合局域网,主要是效率不高。

基于规则的VLAN

也称为基于策略的VLAN。这是最灵活的VLAN划分方法,具有自动配置的能力,能够把相关的用户连成一体,在逻辑划分上称为“关系网络”。网络管理员只需在网管软件中确定划分VLAN的规则(或属性),那么当一个站点加入网络中时,将会被“感知”,并被自动地包含进正确的VLAN中。同时,对站点的移动和改变也可自动识别和跟踪。

采用这种方法,整个网络可以非常方便地通过路由器扩展网络规模。有的产品还支持一个端口上的主机分别属于不同的VLAN,这在交换机与共享式Hub共存的环境中显得尤为重要。自动配置VLAN时,交换机中软件自动检查进入交换机端口的广播信息的IP源地址,然后软件自动将这个端口分配给一个由IP子网映射成的VLAN。

按用户划分VLAN

基于用户定义、非用户授权来划分VLAN,是指为了适应特别的VLAN网络,根据具体的网络用户的特别要求来定义和设计VLAN,而且可以让非VLAN群体用户访问VLAN,但是需要提供用户密码,在得到VLAN管理的认证后才可以加入一个VLAN。

*以上划分VLAN的方式中,基于端口的VLAN端口方式建立在物理层上;MAC方式建立在数据链路层上;网络层和IP广播方式建立在第三层上。

VLAN的优点

广播风暴防范

限制网络上的广播,将网络划分为多个VLAN可减少参与广播风暴的设备数量。LAN分段可以防止广播风暴波及整个网络。VLAN可以提供建立防火墙的机制,防止交换网络的过量广播。使用VLAN,可以将某个交换端口或用户赋于某一个特定的VLAN组,该VLAN组可以在一个交换网中或跨接多个交换机,在一个VLAN中的广播不会送到VLAN之外。同样,相邻的端口不会收到其他VLAN产生的广播。这样可以减少广播流量,释放带宽给用户应用,减少广播的产生。

安全

增强局域网的安全性,含有敏感数据的用户组可与网络的其余部分隔离,从而降低泄露机密信息的可能性。不同VLAN内的报文在传输时是相互隔离的,即一个VLAN内的用户不能和其它VLAN内的用户直接通信,如果不同VLAN要进行通信,则需要通过路由器或三层交换机等三层设备。

成本降低

成本高昂的网络升级需求减少,现有带宽和上行链路的利用率更高,因此可节约成本。

性能提高

将第二层平面网络划分为多个逻辑工作组(广播域)可以减少网络上不必要的流量并提高性能。

提高IT员工效率

VLAN为网络管理带来了方便,因为有相似网络需求的用户将共享同一个VLAN。

应用管理

VLAN将用户和网络设备聚合到一起,以支持商业需求或地域上的需求。通过职能划分,项目管理或特殊应用的处理都变得十分方便,例如可以轻松管理教师的电子教学开发平台。此外,也很容易确定升级网络服务的影响范围。

增加网络连接的灵活性

借助VLAN技术,能将不同地点、不同网络、不同用户组合在一起,形成一个虚拟的网络环境,就像使用本地LAN一样方便、灵活、有效。VLAN可以降低移动或变更工作站地理位置的管理费用,特别是一些业务情况有经常性变动的公司使用了VLAN后,这部分管理费用大大降低。

组建VLAN的条件

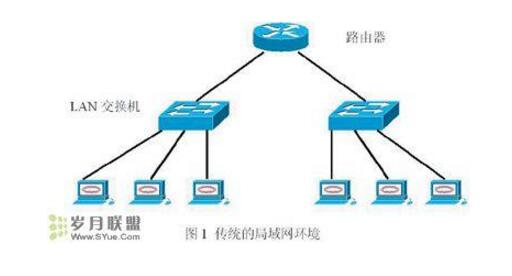

VLAN是建立在物理网络基础上的一种逻辑子网,因此建立VLAN需要相应的支持VLAN技术的网络设备。当网络中的不同VLAN间进行相互通信时,需要路由的支持,这时就需要增加路由设备——要实现路由功能,既可采用路由器,也可采用三层交换机来完成,同时还严格限制了用户数量。

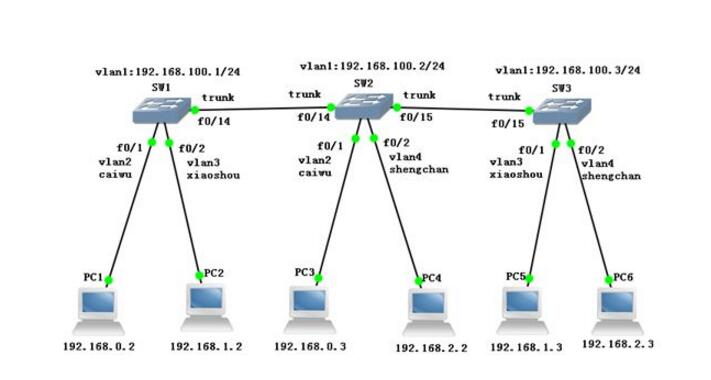

虚拟局域网(VLAN)配置实例

例一:

设备选用Catalyst5500交换机1台,安装WS-X5530-E3管理引擎,多块WS-X5225R及WS-X5302路由交换模块,WS-X5302被直接插入交换机,通过二个通道与系统背板上的VLAN相连,从用户角度看认为它是1个1接口的模块,此接口支持ISL。在交换机内划有3个虚拟网,分别名为default、qbw、rgw,通过WS-X5302实现虚拟网间路由。

以下加重下横线部分,如setsystemname5500C为需设置的命令。

设置如下:

Catalyst5500配置:

begin

setpassword$1$FMFQ$HfZR5DUszVHIRhrz4h6V70

setenablepass$1$FMFQ$HfZR5DUszVHIRhrz4h6V70

setpromptConsole》

setlength24default

setlogout20

setbannermotd^C^C

!

#system

setsystembaud9600

setsystemmodemdisable

setsystemname5500C

setsystemlocation

setsystemcontact

!

#ip

setinterfacesc0110.230.4.240255.255.255.010.230.4.255

setinterfacesc0up

setinterfacesl00.0.0.00.0.0.0

setinterfacesl0up

setarpagingtime1200

setipredirectenable

setipunreachableenable

setipfragmentationenable

setiproute0.0.0.010.230.4.151

setipaliasdefault0.0.0.0

!

#Commandalias

!

#vtp

setvtpdomainhne

setvtpmodeserver

setvtpv2disable

setvtppruningdisable

setvtppruneeligible2-1000

clearvtppruneeligible1001-1005

setvlan1namedefaulttypeethernetmtu1500said100001stateactive

setvlan777namergwtypeethernetmtu1500said100777stateactive

setvlan888nameqbwtypeethernetmtu1500said100888stateactive

setvlan1002namefddi-defaulttypefddimtu1500said101002stateactive

setvlan1004namefddinet-defaulttypefddinetmtu1500said101004stateactivebridge0x0stpieee

setvlan1005nametrnet-defaulttypetrbrfmtu1500said101005stateactivebridge0x0stpibm

setvlan1003nametoken-ring-defaulttypetrcrfmtu1500said101003stateactiveparent0ring0x0modesrbaremaxhop7stemaxhop7

!

#setbootcommand

setbootconfig-register0x102

setbootsystemflashbootflash:cat5000-sup3.4-3-1a.bin

!

#module1:2-port1000BaseLXSupervisor

setmodulename1

setvlan11/1-2

setportenable1/1-2

!

#module2:empty

!

#module3:24-port10/100BaseTXEthernet

setmodulename3

setmoduleenable3

setvlan13/1-22

setvlan7773/23

setvlan8883/24

settrunk3/1onisl1-1005

#module4empty

!

#module5empty

!

#module6:1-portRouteSwitch

setmodulename6

setportlevel6/1normal

setporttrap6/1disable

setportname6/1

setcdpenable6/1

setcdpinterval6/160

settrunk6/1onisl1-1005

!

#module7:24-port10/100BaseTXEthernet

setmodulename7

setmoduleenable7

setvlan17/1-22

setvlan8887/23-24

settrunk7/1onisl1-1005

settrunk7/2onisl1-1005

!

#module8empty

!

#module9empty

!

#module10:12-port100BaseFXMMEthernet

setmodulename10

setmoduleenable10

setvlan110/1-12

setportchannel10/1-4off

setportchannel10/5-8off

setportchannel10/9-12off

setportchannel10/1-2on

setportchannel10/3-4on

setportchannel10/5-6on

setportchannel10/7-8on

setportchannel10/9-10on

setportchannel10/11-12on

#module11empty

!

#module12empty

!

#module13empty

!

#switchportanalyzer

!setspan11/1bothinpktsdisable

setspandisable

!

#cam

setcamagingtime1-2,777,888,1003,1005300

end

5500C》(enable)

WS-X5302路由模块设置:

Router#writ

Buildingconfiguration.。。

Currentconfiguration:

!

version11.2

noservicepassword-encryption

noserviceudp-small-servers

noservicetcp-small-servers

!

hostnameRouter

!

enablesecret5$1$w1kK$AJK69fGOD7BqKhKcSNBf6.

!

ipsubnet-zero

!

interfaceVlan1

ipaddress10.230.2.56255.255.255.0

!

interfaceVlan777

ipaddress10.230.3.56255.255.255.0

!

interfaceVlan888

ipaddress10.230.4.56255.255.255.0

!

noipclassless

!

linecon0

lineaux0

linevty04

passwordrouter

login

!

end

Router#

例二:

交换设备仍选用Catalyst5500交换机1台,安装WS-X5530-E3管理引擎,多块WS-X5225R在交换机内划有3个虚拟网,分别名为default、qbw、rgw,通过Cisco3640路由器实现虚拟网间路由。交换机设置与例一类似。

路由器Cisco3640,配有一块NM-1FE-TX模块,此模块带有一个快速以太网接口可以支持ISL。Cisco3640快速以太网接口与交换机上的某一支持ISL的端口实现连接,如交换机第3槽第1个接口(3/1口)。

Router#writ

Buildingconfiguration.。。

Currentconfiguration:

!

version11.2

noservicepassword-encryption

noserviceudp-small-servers

noservicetcp-small-servers

!

hostnameRouter

!

enablesecret5$1$w1kK$AJK69fGOD7BqKhKcSNBf6.

!

ipsubnet-zero

!

interfaceFastEthernet1/0

!

interfaceFastEthernet1/0.1

encapsulationisl1

ipaddress10.230.2.56255.255.255.0

!

interfaceFastEthernet1/0.2

encapsulationisl777

ipaddress10.230.3.56255.255.255.0

!

interfaceFastEthernet1/0.3

encapsulationisl888

ipaddress10.230.4.56255.255.255.0

!

noipclassless

!

linecon0

lineaux0

linevty04

passwordrouter

login

!

end

Router#

- 相关推荐

- 热点推荐

- 虚拟局域网

-

虚拟局域网与传统局域网的主要区别2024-02-20 3728

-

虚拟局域网(VLAN)是什么?有什么功能?2023-06-30 4791

-

虚拟局域网搭建教程2019-02-28 25336

-

如何设置虚拟局域网_虚拟局域网的划分方式2018-02-11 15771

-

虚拟局域网什么意思_虚拟局域网有什么特点_如何组建虚拟局域网2018-02-10 25979

-

详解无线局域网测试方法2017-01-24 921

-

局域网的类型/局域网互连设备2010-04-06 2082

-

虚拟局域网(VLAN)路由配置手册2010-04-01 1502

-

虚拟局域网(VLAN)/VLAN的组成结构是什么?2010-03-22 3642

-

局域网虚拟服务器的工作模式有哪些?2010-01-29 1014

-

什么是VLAN/虚拟局域网2010-01-08 1986

全部0条评论

快来发表一下你的评论吧 !