堡垒机的功能、发展历程和技术架构

描述

堡垒机,又称运维审计系统、跳板机,是一种位于内部网络与外部网络之间的安全防护设备,它充当了一个“中间人”的角色,所有对内部网络资源的远程访问都必须通过堡垒机进行。这一设计的核心目的,在于严格控制和记录所有进出网络的访问行为,确保敏感信息资产的安全。简而言之,堡垒机是企业网络边界的一道坚固防线,为内部网络提供了一层额外的保护屏障。

堡垒机核心功能

访问控制:堡垒机基于严格的访问策略,只允许经过认证和授权的用户访问指定的内部资源,有效防止非法访问和越权操作。

操作审计:对所有通过堡垒机进行的操作进行详细记录和审计,包括登录时间、操作命令、操作结果等,为事后追踪和责任认定提供依据。

身份认证:采用多因素认证技术,如密码、密钥、生物特征等,确保只有合法用户能够登录堡垒机,大大增强了安全性。

安全隔离:通过代理机制,堡垒机能够隔绝直接的内外网连接,避免了内部网络架构的暴露,降低了被攻击的风险。

会话管理:实时监控和控制用户会话,必要时可强制断开异常或危险的会话,进一步减少安全威胁。

策略执行与合规性:帮助企业实施统一的安全策略,确保符合行业标准和法规要求,如SOX、PCI DSS等。

堡垒机的发展历程

堡垒机的起源可以追溯到上世纪90年代末至21世纪初,随着互联网的迅速普及和企业信息化建设的推进,网络安全问题日益凸显。最初,运维人员通常直接通过网络远程访问服务器进行管理和维护,这种方式虽然便捷,但缺乏有效的安全控制和审计手段,导致了一系列安全事件的发生。为了应对这一挑战,业界开始探索一种能够集中管理远程访问、增强安全审计的解决方案,堡垒机应运而生。

早期的堡垒机功能较为单一,主要集中在提供SSH、RDP等远程访问协议的代理服务上,随着技术的演进,堡垒机逐渐集成更多安全特性和管理功能,如多因素认证、细粒度访问控制、操作录像等。进入21世纪第二个十年,随着云计算、大数据、AI技术的兴起,堡垒机开始向智能化、自动化、云原生方向发展,支持更复杂的网络环境和更高的安全需求。

堡垒机关键技术

加密技术:堡垒机通常采用SSL/TLS等加密协议,确保数据在传输过程中的安全,防止数据被截取或篡改。这为敏感信息提供了坚实的保护层,特别是在跨越公网的远程运维场景中尤为重要。

访问控制协议:支持多种远程访问协议,如SSH、RDP、VNC、Telnet等,是堡垒机的基本要求。随着技术的发展,堡垒机还开始支持更安全、高效的访问协议,如HTTP/HTTPS、SFTP等,以满足不同场景下的需求。

身份认证机制:采用多因素认证(MFA),结合密码、数字证书、生物识别等多种验证方式,确保用户身份的真实性。此外,一些高级堡垒机还支持与LDAP、AD等身份管理系统集成,实现统一的身份认证和管理。

会话管理和审计技术:通过会话代理技术,堡垒机能够在不改变原有协议功能的前提下,捕获并记录所有操作细节,包括输入命令、屏幕快照、文件传输等,为安全审计和合规性检查提供详实的数据支持。

智能分析与预警:随着AI技术的应用,现代堡垒机开始具备智能分析日志、识别异常行为的能力,及时发出预警,帮助管理员快速响应潜在的安全威胁。

随着全球范围内网络安全法规的不断完善,堡垒机的使用越来越受到政策法规的约束。例如,支付卡行业数据安全标准(PCI DSS)要求对所有对持卡人数据环境的访问进行监控和记录;健康保险流通与责任法案(HIPAA)强调了对医疗信息的保护;欧盟的《通用数据保护条例》(GDPR)则对个人数据的处理和保护提出了严格要求。堡垒机的设计和实施必须符合这些标准和法规,以帮助企业或组织避免法律风险,确保数据处理活动的合法性与合规性。

堡垒机的技术架构

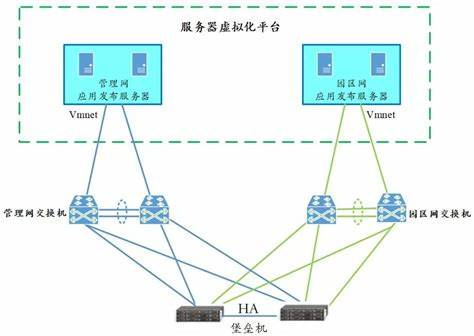

堡垒机的技术架构设计遵循安全性、稳定性和灵活性的原则,通常由以下几个核心部分组成:

接入层:这是用户与堡垒机交互的第一界面,负责身份认证、协议转换和加密解密。接入层通常支持多种访问协议,如SSH、RDP、VNC等,确保运维人员可以通过不同的终端设备安全地接入。

控制层:控制层是堡垒机的“大脑”,负责策略执行、访问控制和会话管理。它根据预设的规则对用户的访问请求进行鉴权,决定是否允许访问,并按照策略分配资源。此外,控制层还负责动态调整会话,如限制并发连接数,确保资源合理分配。

审计层:审计层负责记录和分析所有运维操作,包括登录日志、操作指令、屏幕录像等,形成完整的审计轨迹。审计数据需加密存储,并支持快速检索和分析,便于事后审查和合规审计。

数据存储层:存储层保存所有审计数据、配置信息和系统日志。为保证数据安全,该层需实现高可用性设计,如数据冗余备份、故障自动切换等,同时考虑数据的长期归档和合规存储需求。

接口与集成层:为与其他安全系统(如SIEM、IAM)集成,堡垒机提供API接口或SDK,实现数据交换、策略同步等功能,增强系统的整体安全性和管理效率。

堡垒机的工作流程大致可以分为以下几个步骤:

用户认证:运维人员通过客户端发起访问请求,堡垒机首先进行身份认证,这一步骤可能涉及用户名密码、数字证书、生物特征等多种验证方式。

权限校验:通过认证后,堡垒机会根据用户角色和预设策略判断其是否有权访问目标资源。权限校验包括资源访问列表、访问时间、操作权限等多重条件。

建立会话:一旦权限校验通过,堡垒机会在用户与目标服务器之间建立一个安全的代理会话。所有的数据传输都经过堡垒机,确保数据的加密和隔离。

操作审计:在会话期间,堡垒机记录所有操作行为,包括输入命令、屏幕截图、文件传输等,并实时分析是否存在异常行为。

会话结束与审计报告:会话结束后,审计数据被整理并存储在安全的数据库中。系统可自动生成审计报告,为安全审计和合规性检查提供依据。

为确保堡垒机服务的连续性和稳定性,通常采用以下高可用性和灾备策略:

集群部署:通过设置主备节点或多活节点,实现负载均衡和故障转移,即使单点出现故障也不会影响整体服务。

数据备份与恢复:定期备份审计数据和配置信息,确保在数据丢失或系统损坏时能够迅速恢复。

双活数据中心:在不同地理位置部署数据中心,通过实时数据同步,实现灾难发生时的服务无缝切换。

容错设计:在软件层面实现错误检测和自我修复机制,提高系统对异常情况的容忍度。

-

微型投影仪的发展历程2012-11-13 3270

-

封装天线技术发展历程回顾分析2019-07-17 3449

-

世界印制板发展历程分为哪些时期?2019-08-01 2086

-

麒麟开源堡垒机后台进程列表及DEBUG分享!2019-08-25 2310

-

麒麟开源堡垒机安装部署测试总结!2019-08-28 2172

-

DDR SDRAM的内存发展历程2021-01-06 2128

-

接收器技术的发展历程2021-01-21 1864

-

3G通信技术的发展历程,不看肯定后悔2021-05-25 2183

-

液晶显示技术40年发展历程回顾,不看肯定后悔2021-06-03 2212

-

单片机以及51系列单片机发展历程是怎样的?2021-09-30 2589

-

讲述Numonyx封装技术的发展历程2018-06-26 3890

-

什么是堡垒机2023-02-20 3670

-

堡垒机是什么? 堡垒机(运维审计系统)的基本原理2023-05-25 13096

-

什么是堡垒机?2023-06-06 4530

-

NAND闪存的发展历程2024-08-10 3329

全部0条评论

快来发表一下你的评论吧 !