一文详解英特尔CPU惊天漏洞事件

电子说

描述

媒体报道英特尔处理器芯片出现一个底层设计漏洞,主要存在于 Intel x86-64 硬件中,过去十年中生产的现代英特尔处理器都会受影响。漏洞导致 Linux 和 Windows 内核被迫更新设计,以解决芯片层的安全问题。Apple 的 64 位 macOS 等类似操作系统也在劫难逃。

今天1 月 4 日,谷歌则发布了另一则消息,他们的 Project Zero 研究员发现这个底层漏洞不止影响的是 Intel 芯片的设备,每一个1995 年后的处理器都会受到这个漏洞影响。

按照谷歌的说法,每个人以及每台设备都会收到影响。所有芯片厂商(Intel, AMD, ARM)和主要的操作系统(Windows, Linux, macOS, Android, ChromeOS)、云服务提供者 (Amazon, Google, Microsoft)都会受到影响。

亚马逊 AWS 回应这一事件时表示:“这是一个已经在英特尔、AMD、ARM 等现代处理器构架中存在 20 多年的漏洞,横跨服务器、台式机、移动设备。”

《福布斯》、WMPU 等撰文对此次事件进行了一次详细的披露和解释,整理如下:

1、哪些系统受影响?

Windows、Linux、macOS、亚马逊 AWS、谷歌安卓均中招。

2、除了 Intel 处理器,还波及哪些硬件?

ARM 的 Cortex-A 架构和 AMD 处理器。Cortex-A 目前广泛用于手机 SoC 平台,包括高通、联发科、三星等等。

虽然 AMD 称基于谷歌研究的三种攻击方式,自己的处理器基本免疫。但 Spectre(幽灵)漏洞的联合发现者 Daniel Gruss(奥地利格拉茨技术大学)称,他基于 AMD 处理器的 Spectre 代码攻击模拟相当成功,绝不能低估。

3、如何修复?

Intel 建议关注后续的芯片组更新、主板 BIOS 更新,但首先,应该把 OS 级别的补丁打上。

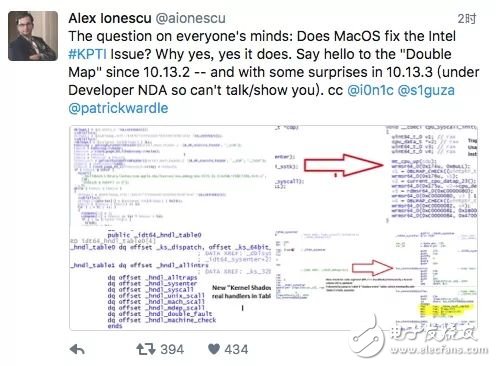

对于 Meltdown 漏洞:Linux 已经发布了 KAISER、macOS 从 10.13.2 予以了修复、谷歌号称已经修复,Win10 Insider 去年底修复、Win10 秋季创意者更新今晨发布了 KB4056892,将强制自动安装。

亚马逊也公布了指导方案。

对于难度更高的 Spectre 漏洞,目前仍在攻坚。

4、Windows 7/XP 受影响不?

微软承诺,将在下一个补丁日帮助 Win7 修复,但是否惠及 XP 没提。

5、打补丁性能受到影响?

研究者 Gruss 称对此,他无法给出确切结论,但从 Intel 声明的措辞中可以确认会有性能损失。

福布斯称,性能影响较大的是 Intel 1995 年到 2013 年的老处理器,最高可达 50%,从 Skylake 这一代之后就几乎察觉不到了。

6、那么这些漏洞造成什么损失了?

由于两个漏洞都是越级访问系统级内存,所以可能会造成受保护的密码、敏感信息泄露。

但福布斯了解到,目前,尚未有任何一起真实世界攻击,所有的推演都来自于本地代码模拟。

所以,看似很严重但其实也可以理解为一次安全研究的胜利。研究者称,漏洞要在个人电脑上激活需要依附与具体的进程等,比如通过钓鱼软件等方式植入。

7、杀毒软件有效吗?

可结合第 6 条来理解,真实世界攻击中,杀软的二进制文件比对法可能会提前发现,但尚无定论。

那么针对这次的芯片漏洞事件各家公司又都是如何回应的呢?

英特尔:

“英特尔和其他科技公司已经从新的安全研究中了解到了当软件分析方法被用于恶意目的时有可能会出现不恰当地从电脑设备中收集敏感数据的情况。英特尔相信这些漏洞不存在破坏、修改和删除数据的可能性。”

“最近关于这些漏洞由一个只存在于英特尔产品的 bug 或 flaw 引起的报道是错误的。基于迄今为止的分析显示,许多计算设备类型--包括来自许多不同厂家的处理器和操作系统--都非常容易受到这种攻击。”

微软:

微软今天已经更新了 Windows 10,与此同时,Windows 7 和 Windows 8 也都获得了对应的更新。

“我们意识到发生在整个行业的问题并已经跟芯片制造商展开密切合作以开发和测试缓解措施来保护我们的客户。我们正在为云服务部署缓解措施,另外还发布了能保护受英特尔、ARM、AMD 硬件漏洞影响的 Windows 客户的安全升级。我们还没有收到任何表明我们的客户遭到这些漏洞攻击的报告。”

谷歌:

谷歌 Project Zero 的研究人员实际上早在去年就已经发现了这些漏洞并在 2017 年 6 月将相关信息提供了英特尔、AMD、ARM。谷歌在一篇博文中披露了其对 Android、Crhome OS、Google Cloud 所采取的措施。这家公司表示,Chromecast 和 Chrome 浏览器都未在影响范围内。

亚马逊:

“这是一个已经在英特尔、AMD、ARM 等现代处理器构架中存在 20 多年的漏洞,它们横跨服务器、台式机、移动设备。目前亚马逊 EC2 机群只有极少数得到了保护,但其余的保护工作将在接下来的几个小时内完成。我们将随时让客户了解我们安全告示的最新动态,相关信息可以在这里找到。”

AMD:

“需要澄清的是,安全研究团队确定了 3 种针对预测执行的(漏洞)变体。这 3 种变体对各家微处理器公司的威胁和影响不尽相同,AMD 不受影响。由于 AMD 构架的不同,我们相信 AMD 处理器目前受到的风险为零。我们预计安全研究报告将会在今天晚些时候公布,届时将提供进一步的消息。”

ARM:

“ARM 已经为解决这个利用某些高端处理器所用的投机执行技术的旁路分析方法跟英特尔和 AMD 展开合作,这当中包括了我们的 Coretex-A 处理器。该方法能够让恶意软件在本地运行进而获得访问来自特权内存数据的权限。需要注意的是,我们现流行的低功率、IoT 设备连接 Cortex-M 处理器不在影响范围内。”

“我们建议我们的硅谷合作伙伴,如果其芯片受到影响,那么最好采取缓解措施。”

苹果:

截止到目前,这家公司未作出回应。

因为他们已经通过去年 12 月发布的 macOS 10.13.2,部分修正了这一问题,10.13.3 中将包含更多补丁软件。而 Linux 代码库维护人员和微软都在开发修正 Intel 处理器安全缺陷的补丁软件。

- 相关推荐

- 英特尔

-

#高通 #英特尔 #Elite 高通X Elite芯片或终结苹果、英特尔的芯片王朝深圳市浮思特科技有限公司 2023-10-27

-

高清图详解英特尔最新22nm_3D晶体管2012-08-02 0

-

高清图详解英特尔最新22nm 3D晶体管2012-08-05 0

-

英特尔多款平板电脑CPU将于明年推出2013-12-19 0

-

为什么选择加入英特尔?2019-07-25 0

-

英特尔CPU核心2009-12-17 347

-

英特尔移动CPU2009-12-18 461

-

英特尔处理器漏洞_英特尔CPU性能降低30%_英特尔漏洞检测工具推荐2018-01-04 604

-

英特尔cpu被漏洞团灭_intel处理器漏洞补丁能修复吗_英特尔处理器漏洞对cpu的影响2018-01-04 368

-

英特尔cpu爆惊天漏洞_英特尔cpu漏洞检测_英特尔cpu检测工具有哪些2018-01-04 1285

-

英特尔cpu命名规则_英特尔cpu分类有哪些_英特尔cpu性能排行榜2018-01-04 38844

-

英特尔cpu型号及分类_cpu分类及介绍_英特尔最新cpu系列2018-01-04 176335

-

英特尔“漏洞门”:芯片漏洞问题即将修复2018-03-12 5129

-

英特尔、苹果、高通、AMD的CPU有什么重大Bug吗?2018-10-03 5739

-

英特尔芯片有一个不可修复的安全漏洞2020-03-07 2708

全部0条评论

快来发表一下你的评论吧 !