mac地址理论知识与配置步骤

通信技术

描述

mac地址理论知识

1、基础知识

如今的网络是分层来实现的,就像是搭积木一样,先设计某个特定功能的模块,然后把模块拼起来组成整个网络。局域网也不例外,一般来说,在组网上我们使用的是IEEE802参考模型,从下至上分为:物理层、媒体接入控制层(MAC),逻辑链路控制层(LLC)。

标识网络中的一台计算机,一般至少有三种方法,最常用的是域名地址、IP地址和MAC地址,分别对应应用层、网络层、物理层。网络管理一般就是在网络层针对IP地址进行管理,但由于一台计算机的IP地址可以由用户自行设定,管理起来相对困难,MAC地址一般不可更改,所以把IP地址同MAC地址组合到一起管理就成为常见的管理方式。

2、什么是MAC地址

MAC地址就是在媒体接入层上使用的地址,也叫物理地址、硬件地址或链路地址,由网络设备制造商生产时写在硬件内部。MAC地址与网络无关,也即无论将带有这个地址的硬件(如网卡、集线器、路由器等)接入到网络的何处,都有相同的MAC地址,它由厂商写在网卡的BIOS里。MAC地址可采用6字节(48比特)或2字节(16比特)这两种中的任意一种。但随着局域网规模越来越大,一般都采用6字节的MAC地址。这个48比特都有其规定的意义,前24位是由生产网卡的厂商向IEEE申请的厂商地址,目前的价格是1000美元买一个地址块,后24位由厂商自行分配,这样的分配使得世界上任意一个拥有48位MAC地址的网卡都有唯一的标识。另外,2字节的MAC地址不用网卡厂商申请。

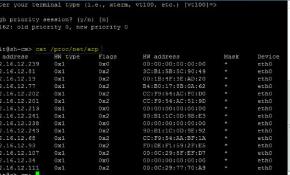

MAC地址通常表示为12个16进制数,每2个16进制数之间用冒号隔开,如:

08:00:20:0A:8C:6D就是一个MAC地址,其中前6位16进制数08:00:20代表网络硬件制造商的编号,它由IEEE分配,而后3位16进制数0A:8C:6D代表该制造商所制造的某个网络产品(如网卡)的系列号。每个网络制造商必须确保它所制造的每个以太网设备都具有相同的前三字节以及不同的后三个字节。这样就可保证世界上每个以太网设备都具有唯一的MAC地址。

MAC地址表基本功能配置

具体配置:

1、接口、vlan静态绑定MAC地址(添加MAC地址表项)

[Huawei]mac-address static 5489-98b9-6b46 GigabitEthernet 0/0/10 vlan 10

绑定后如果出现自动学习的MAC地址与绑定的冲突则丢弃自动学习的;防止一些关键设备(如服务器、上行设备)被非法恶意修改MAC攻击,因为静态MAC地址表项高于动态MAC地址表项。

2、使能黑洞MAC地址

[Huawei]mac-address blackhole 5489-98ee-3943 vlan 10

将Mac地址添加到黑洞地址后,收到含有这些地址的报文直接被丢弃

3、配置动态MAC地址老化时间(缺省300S)

[Huawei]mac-address aging-time 200

防止Mac地址表爆炸式增长

4、禁止MAC地址学习

[Huawei-GigabitEthernet0/0/2]mac-address learning disable action ?

discard Discard packets #与静态MAC地址表匹配则通过,否则丢弃

forward Forward packets #不与静态MAC地址表匹配,直接按照报文中的目的MAC地址转发(缺省配置)

[Huawei-vlan100]mac-address learning disable

有两种情况,一是禁止添加MAC地址表项(节省内存、防止攻击等),二是禁止不匹配MAC的数据通过

5、限制MAC地址学习数量(接口或vlan配置)

[Huawei-GigabitEthernet0/0/10]mac-limit maximum 2

[Huawei-GigabitEthernet0/0/10]mac-limit alarm enable # 使能告警功能(缺省使能)

配置后新MAC地址的报文继续转发但MAC地址表项不记录;防止变换MAC攻击,节省内存容量

端口安全

将设备端口学习到的MAC地址变成安全MAC地址(动态Mac地址和sticky Mac地址)以阻止除安全MAC和静态Mac之外(设置学习数量上限)备通信。

端口安全与以下配置冲突需先关闭以下功能:

1、VLAN功能基于端口的Mac学习限制功能;

2、MAC认证功能;

3、02.1X认证功能;

4、DHCP spooping的Mac安全功能;

5、MUX vlan功能。

1、安全动态MAC

security是将接口学习到的MAC地址转换为安全动态的Mac或sticky Mac地址,当学习到的MAC数量达到上限后不再学习【可在一定程度上提供安全性(因为非信任的MAC地址在学习到达上限前也可被学习到)】,只允许这些MAC和设备通信。

默认情况下安全动态MAC地址不会被老化(可配置老化时间);设备重启后安全动态MAC会丢失,需要重新学习。

具体配置:

1、使能端口安全功能(只有使能后才可配置安全保护动作、安全动态MAC学习数量等)

[Huawei-GigabitEthernet0/0/10]port-security en

2、配置端口安全动态学习MAC地址最大数量(默认为1)

[Huawei-Ethernet0/0/2]port-security max-mac-num ?

INTEGER《1-4096》 Maximum mac address can learn

3、配置端口的安全保护动作(默认为restrict)

[Huawei-Ethernet0/0/2]port-security protect-action ?

protect Discard packets #丢弃

restrict Discard packets and warning #丢弃并告警

shutdown Shutdown # 关闭接口,需要手动恢复

4、接口学习到的安全动态MAC老化时间(缺省不老化)

[Huawei-GigabitEthernet0/0/10]port-security aging-time 600 type ?

absolute Absolute time(绝对老化时间)

inactivity Inactivity time(相对老化时间

sticky MAC(粘性MAC)功能

与安全动态MAC地址一样,将接口学习到的MAC地址转换为安全动态的Mac或sticky Mac地址,当学习到的MAC数量达到上限后不再学习,只允许这些MAC地址和设备通信;

不同点:

一、永远不会被老化;

二、MAC地址表项设备重启后不会丢失,无需重新学习;

三、MAC地址表项既可动态学习获得,也可手工配置;适合于关键设备服务器或上行设备。

具体配置:

1、使能端口安全功能

[Huawei-GigabitEthernet0/0/10]port-security en

2、使能接口sticky MAC功能(将接口学习到的动态MAC转换为静态sticky MAC,相当于静态MAC)

[Huawei-GigabitEthernet0/0/11]port-security mac-address sticky

3、手动配置sticky MAC地址表项

[Huawei-GigabitEthernet0/0/11]port-security mac-address sticky 5489-982c-1632 vlan 20

4、其它参数与安全动态MAC配置一样

MAC地址防漂移

MAC漂移就是一个接口上学习到MAC地址在同一vlan中的另一个接口上也被学习到,这样后面学习到的MAC地址表项就会覆盖原来的表项。原因有这几个:

一是网络出现环网;二是仿冒合法MAC攻击

配置后可以保证一个MAC表项仅在一个正确的接口上学习到。有两种方式实现:

一是在接口上配置不同MAC学习优先级,高优先级表项会覆盖低优先级MAC表项;

二是配置不允许相同优先级(默认相同优先级)MAC表项发生漂移(覆盖),这样接口将不再学习相同的MAC地址。

但这样有个负面影响,一旦设备如服务器关机后,可能有个如伪造的相同MAC被学习到导致设备无法正常上线。

具体配置:

1、配置MAC地址学习优先级(数值越大优先级越高,默认为0)

[Huawei-GigabitEthernet0/0/15]mac-learning priority 3

2、配置MAC防漂移检测(基于全局或vlan)

Vlan下配置

[Huawei-vlan10]loop-detect eth-loop ?

alarm-only Only alarm when the loop occurs

block-mac Block the mac when the loop occurs

block-time Block time

全局配置(有些无法模拟)

[Huawei]mac-address flapping detection # 使能漂移检测功能

[Huawei]mac-address flapping detection exclude vlan 10 #排除需要检测的vlan

Huawei]mac-address flapping detection vlan 5 security-level [ high middle low ]#漂移检测安全级别

[Huawei]mac-address flapping action [quit-vlan ;error-down] #检测到发送漂移后的动作

MAC-spoofing-defend功能

MAC防欺骗保护功能与MAC防漂移一样,最终目的是在一个接口上学习的MAC地址不允许在其他接口上学习到,只是所采用的方法不一样而已。

将接口配置为信任接口,以使信任接口学习到的MAC在其他接口上不会在学习到。必须在全局和接口同时使能。

具体配置:

[Huawei]mac-spoofing-defend enable

[Huawei-GigabitEthernet0/0/12]mac-spoofing-defend enable

丢弃全零MAC报文功能

网络中的一些设备或主机发送故障时,往往会向交换机发送源MAC或目的MAC为0的全0报文

[Huawei]drop illegal-mac enable # 缺省为使能

[Huawei]drop illegal-mac alarm # 收到全0报文告警,只告警一次

MAC刷新ARP功能

设备连接接口发生变化后立即更新ARP表项,无需等待老化(老化时间内是错误的arp通信),默认为使能;只对动态arp生效,静态arp不生效

[Huawei]mac-address update arp

配置端口桥功能

缺省情况下设备收到同源同宿报文判断为非法报文直接丢弃。但有时又确实存在同源通宿的情况:

一、设备下挂有不具备二层转发能力的设备(如集线器),这时候需要将报文上送到二层设备进行转发

二、设备连接了启动多个虚拟机的服务器,如果在服务器内部完成数据转发会影响服务器性能和数据交换机速度,通常也是上送到二层设备进行交换。

[Huawei-GigabitEthernet0/0/12]port bridge enable

-

气动理论知识-SMC品质管理课培训教材2010-02-02 816

-

波导理论知识2009-11-03 3719

-

开关电源开发人员所需具备的理论知识实践技能和工程素质2011-11-24 19259

-

初学者需要具备哪些理论知识2013-09-27 2425

-

检测技术基础理论知识2016-11-27 3315

-

USB接口的基础理论知识2008-10-15 1138

-

网络与通信MAC地址详解2011-08-23 819

-

开关电源的理论知识2016-03-31 898

-

10-MAC地址表特性配置命令2016-12-17 652

-

控制仪表及计算机控制装置--执行器理论知识2016-12-15 953

-

维修电工中级理论知识试卷分享2017-10-11 1056

-

电信传输理论知识详解2017-11-16 734

-

学好电子技术关键是理论知识和实践动手能力2017-12-26 8139

-

变频器的故障分析和解决 实践检验、理论知识及维修水平2019-07-17 4874

-

时间序列分析和预测基础理论知识2022-03-16 3388

全部0条评论

快来发表一下你的评论吧 !