超过1亿台物联网设备容易受到“Z-Wave降级攻击”的影响

物联网

描述

专注于渗透测试和安全服务的英国网络安全公司Pen Test Partners在近日发出警告称,即使拥有先进的加密方案,由成千上万供应商提供的超过1亿台物联网设备也容易受到“Z-Wave降级攻击”的影响,从而导致攻击者能够在未经授权的情况下访问用户设备。

Z-Wave是一种用于结构简单、性能可靠、用于家庭自动化的无线通信协议,由位于丹麦哥本哈根的一家科技公司Zensys在2001年一手开发完成。美国公司Sigma Designs在Sigma Designs完成了对Z-Wave的收购,并在今年4与18日宣布将Z-Wave业务以2.4亿美元的价格出售给Silicon Labs公司(也称“芯科科技”)。

基于Z-Wave技术构建的无线网络通常被用于家用电器与设备之间的通信,允许用户通过本地网络设备或者互联网对家用电器和其他设备进行无线遥控,如照明系统、安全警报系统、恒温器、智能锁和车库大门开启装置等等。

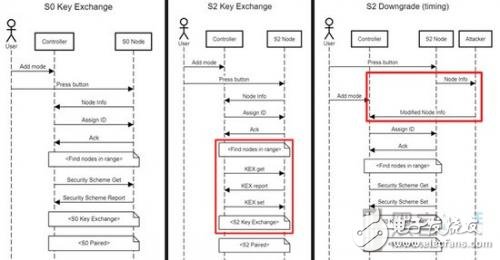

来自Pen Test Partners公司的两位安全研究员Ken Munro和Andrew Tierney指出,Z-Wave所使用的最新安全标准被称为S2框架,采用了一种先进的匿名密钥协议,即椭圆曲线密钥交换机制(Elliptic-CurveDiffie-Hellman,ECDH),在控制器和客户端设备之间共享唯一的网络密钥配对过程。

在Silicon Labs公司接手Z-Wave业务之后,他们强制要求认证的物联网设备使用最新的S2框架,因为之前的S0框架已经在2013年就被证实存在安全隐患。S0框架使用硬编码加密密钥(即0000000000000000)来保护网络密钥,这允许攻击者在目标设备范围内拦截通信而这个隐患在S2框架中得到了彻底解决。

Munro和Tierney发现,目前许多物联网设备仍然支持不安全的S0框架,其目的在于实现兼容性。但他们表示,同时支持两种框架的设备很可能会被迫使将配对过程从S2降级到S0,并将这种降级攻击技术命名为“Z-Shave”。

研究人员解释说,包含安全类的nodeinfo命令完全未加密且没有经过身份验证,允许攻击者允许截获或欺骗没有设置安全类节点的命令。这使得攻击者很容易能够拦截一定范围内处于配对过程中的密钥交换,并获得能够远程遥控设备的网络密钥。

两位研究人员在实验过程中对ConexisL1智能门锁进行了测试,这是一款由英国Yale公司生产的智能门锁,售价约为360美元。测试结果证实,他们完全能够窃取到密钥,并获得对该智能门锁的永久控制权。

研究人员强调,我们应该将注意力的重点放在不安全的S0框架以及Z-Shave降级攻击技术 上,而并不仅仅是ConexisL1智能门锁。根据相关资料显示,截至到今年4月18日,共有2400家供应商生产的物联网设备使用了Z-Wave芯片,涵盖门锁、照明、取暖器和家用警报器等一系列产品,而产品数量可能达到 1亿多台。

Silicon Labs公司在上周发表的一篇博文中肯定了Pen Test Partners公司的研究成果,但表示这种降级攻击想要在实际中实现几乎不可能。因为,发起攻击需要攻击者在配对过程中物理接近设备,而配对是在初始安装或重新安装期间完成的,需要由设备所有者或者安装专业人员来完成,这意味着在尝试攻击时设备所有者肯定会在现场。

Silicon Labs公司表示,尽管攻击在实际中难以实现,但他们仍然十分重视伙伴公司提交的报告。完全将S0框架替换为S2框架无法在短期内彻底实现,因为这需要解决兼容性问题。另外,该公司表示他们正在更新规范,以确保任何用户在降级到S0时不仅会收到警告,而且还必须选择“接收”,降级才会被执行。

-

【WisCore AVS套件申请】Z-Wave Voice Gateway2017-05-23 2476

-

智能家居z-wave协议_已量产产品2018-08-21 1632

-

ZigBee与Z-Wave为标准开战2012-03-08 3269

-

Z-Wave无线技术安装的安全性无虞2018-06-01 5074

-

Z-Wave技术在智能家居中运用越来越普遍,Z-Wave特点介绍2018-06-04 3984

-

什么是Z-Wave?如何快速构建经认证的可用Z-Wave网络2019-06-29 6370

-

Silicon Labs和Z-Wave Alliance宣布计划开放Z-Wave规范 将共同推动全面实现的智能家居标准2019-12-23 3775

-

Z-Wave Plus V2认证设备加速推广智能家居2020-07-01 2933

-

全球智能家居中有超过1亿个Z-Wave设备2020-09-09 2466

-

Z-Wave远程协议是什么 与现有标准有何不同2021-01-08 3282

-

Z-Wave为智能家居的理想无线解决方案2021-06-09 2885

-

如何开发Z-Wave终端设备2022-01-12 2058

-

为Z-Wave 800终端设备建立内部存储的引导加载程序2022-10-28 2149

-

ZigBee 与 Z-Wave:有何区别?2023-01-03 2618

-

芯科科技Z-Wave设备测试工具介绍2025-01-17 1117

全部0条评论

快来发表一下你的评论吧 !