开源工具 Made with KiCad(131):BomberCat 安全测试工具

开源工具 Made with KiCad(131):BomberCat 安全测试工具

描述

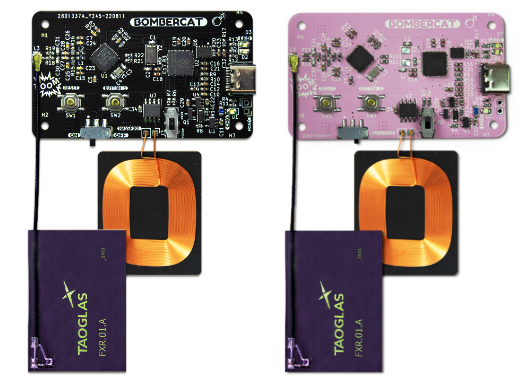

“ BomberCat 是一个结合硬件开发与安全测试的开源工具,主要面向电子工程和网络安全领域。用于检测银行终端、门禁系统等设备的漏洞。”

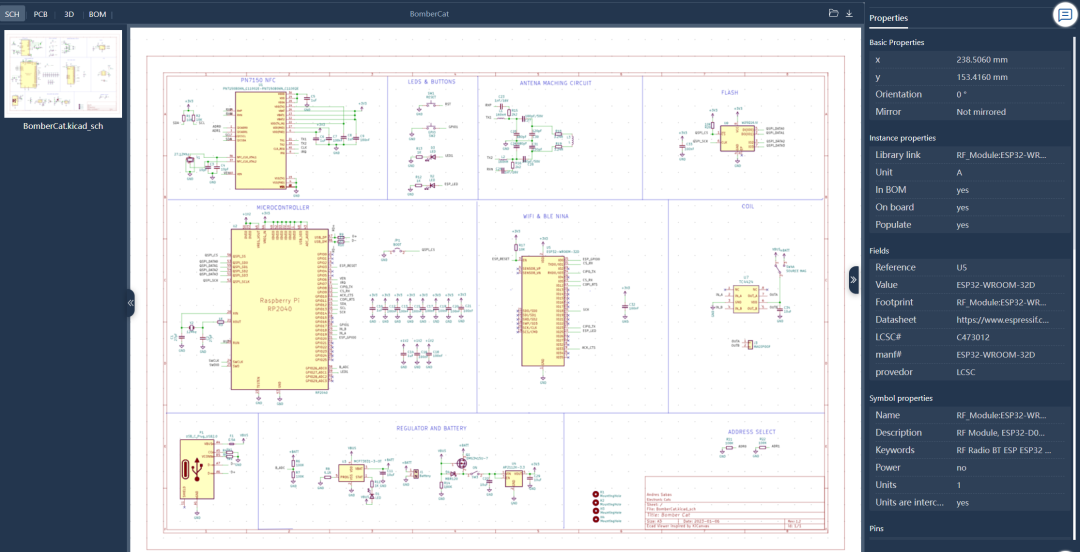

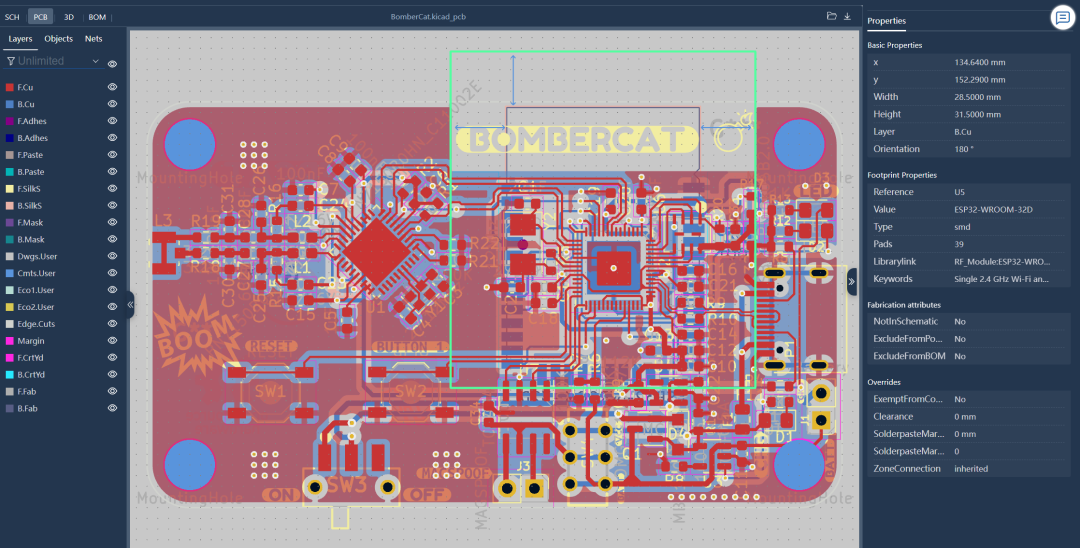

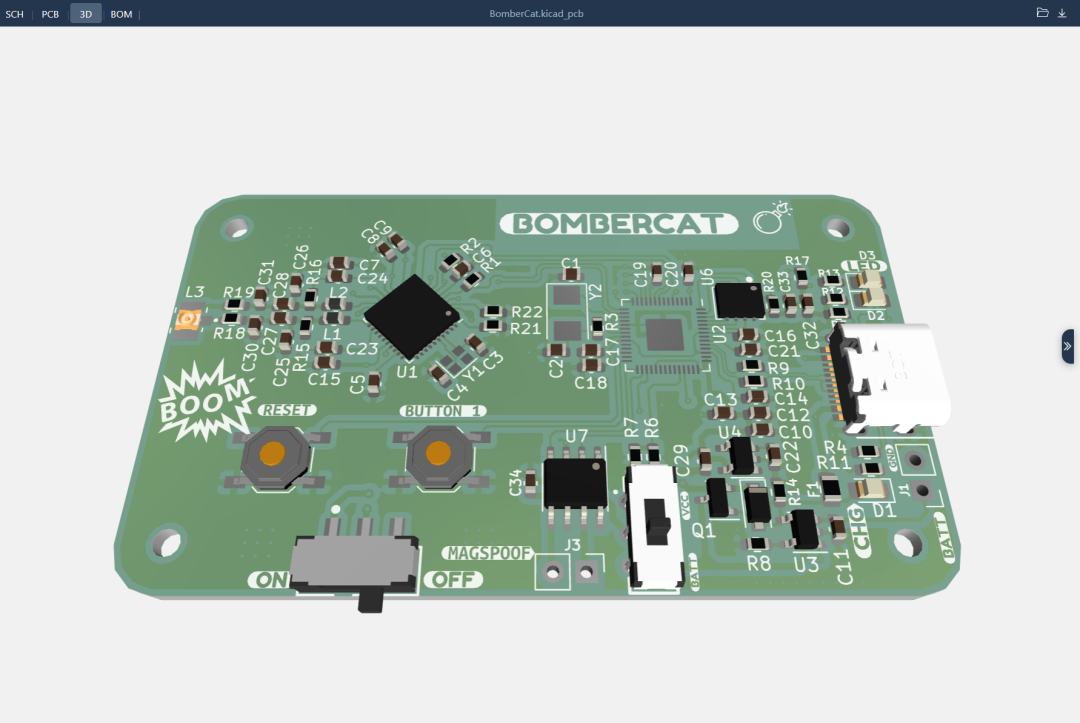

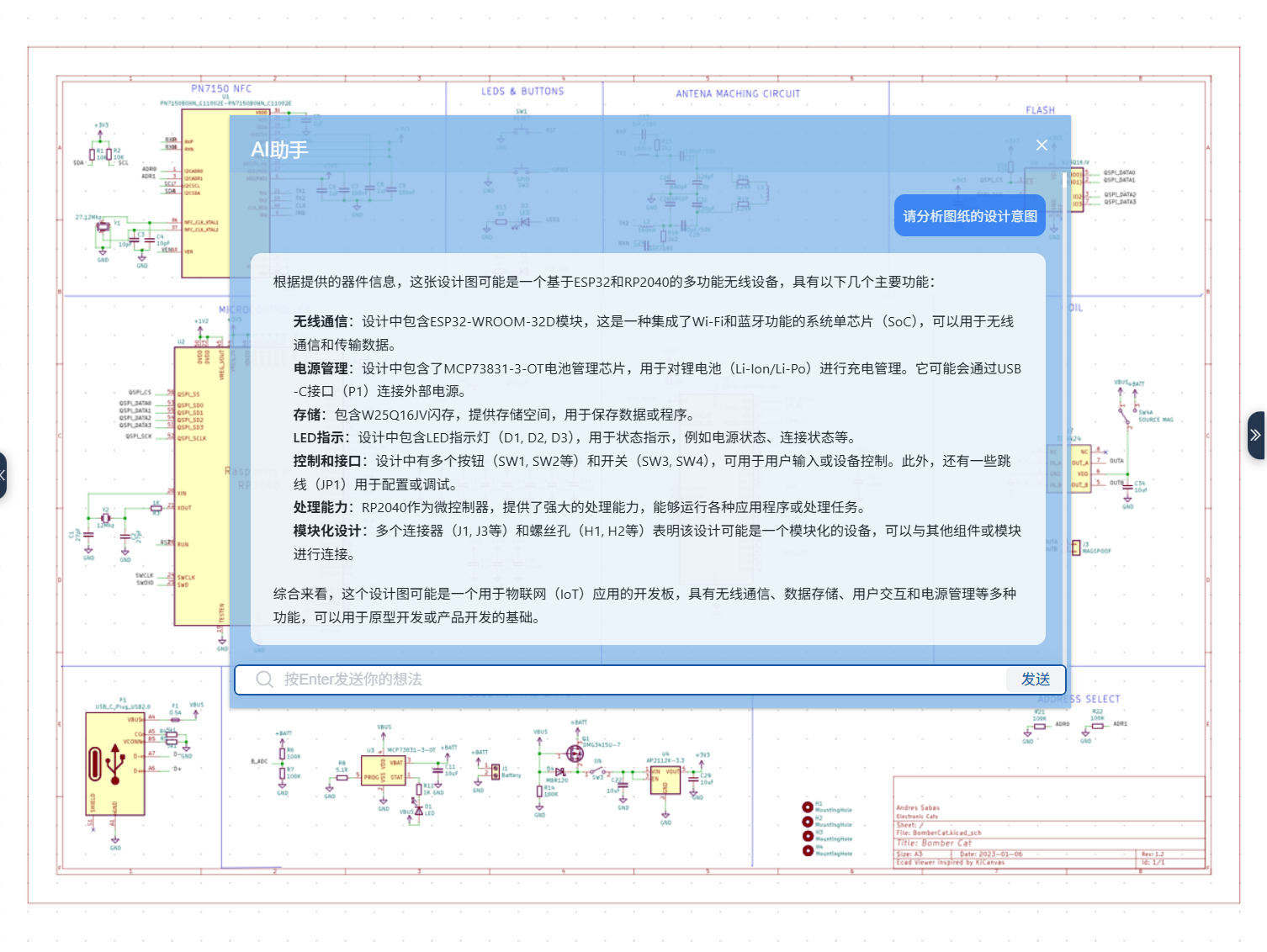

Made with KiCad 系列将支持新的展示方式。直接将以下链接复制到浏览器中(或点击“阅读原文”):https://www.eda.cn/ecadViewer/viewerPage?xmlId=3adfb54b-472a-4fc7-8948-24909b2cd002&fileZip=%2Fdata%2Fdesign%2Fdemo%2F3adfb54b-472a-4fc7-8948-24909b2cd002.zip即可动态查看设计的原理图、PCB、3D 及 BOM,查询设计中器件、走线、焊盘的属性详情。还可以在原理图中与AI小助手互动,帮您更高效地学习设计细节:

Made with KiCad 系列将支持新的展示方式。直接将以下链接复制到浏览器中(或点击“阅读原文”):https://www.eda.cn/ecadViewer/viewerPage?xmlId=3adfb54b-472a-4fc7-8948-24909b2cd002&fileZip=%2Fdata%2Fdesign%2Fdemo%2F3adfb54b-472a-4fc7-8948-24909b2cd002.zip即可动态查看设计的原理图、PCB、3D 及 BOM,查询设计中器件、走线、焊盘的属性详情。还可以在原理图中与AI小助手互动,帮您更高效地学习设计细节:

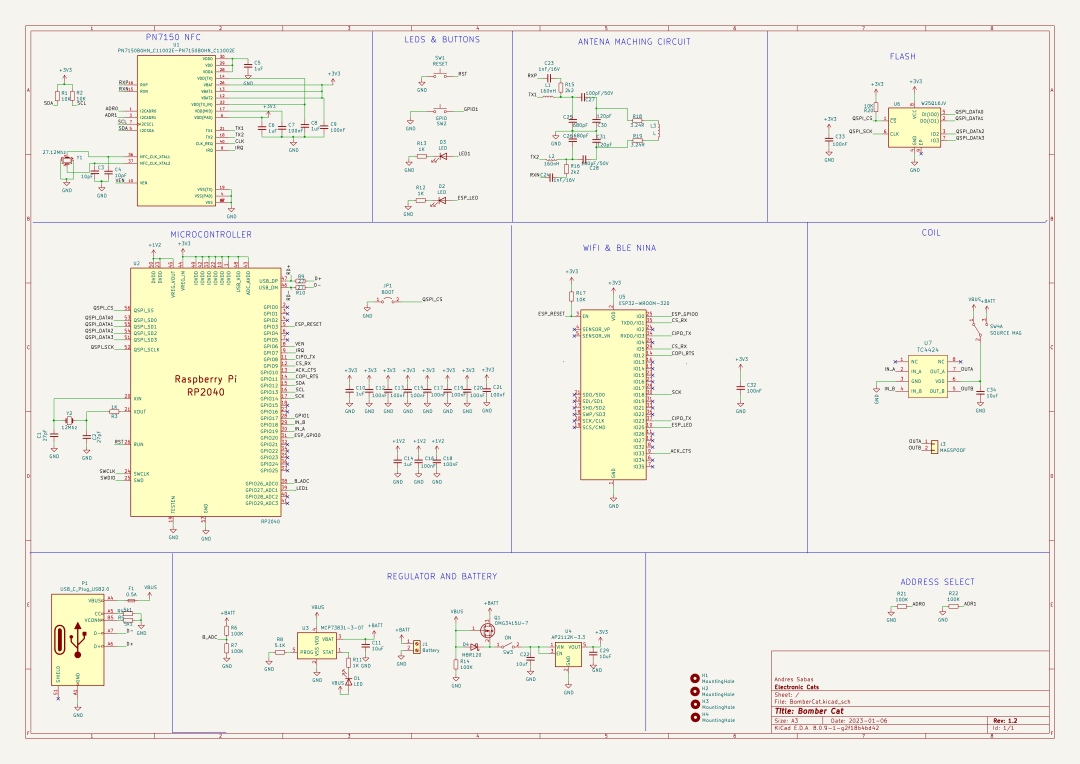

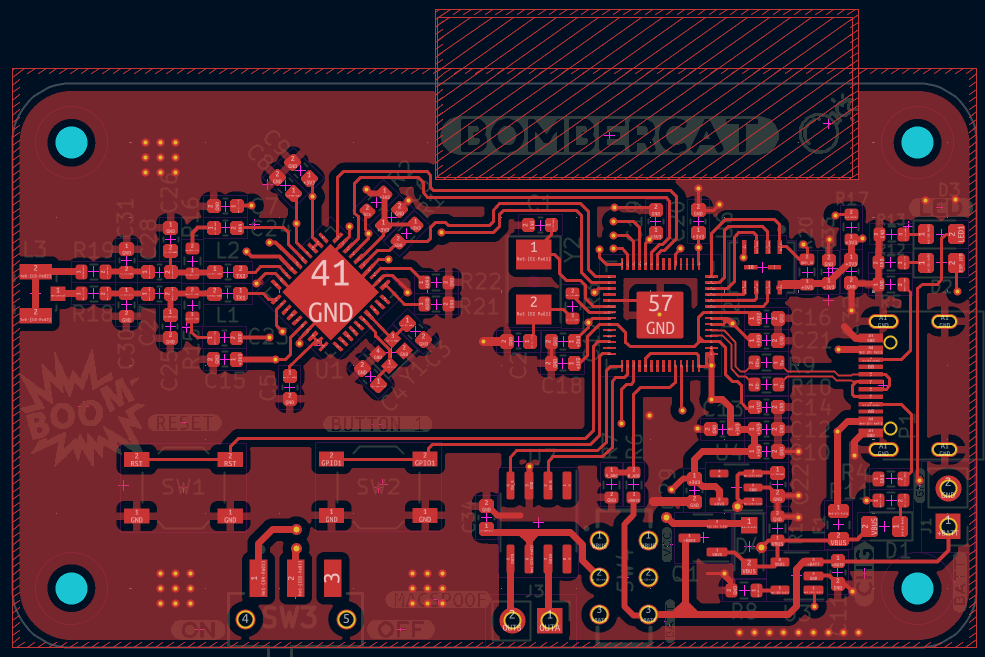

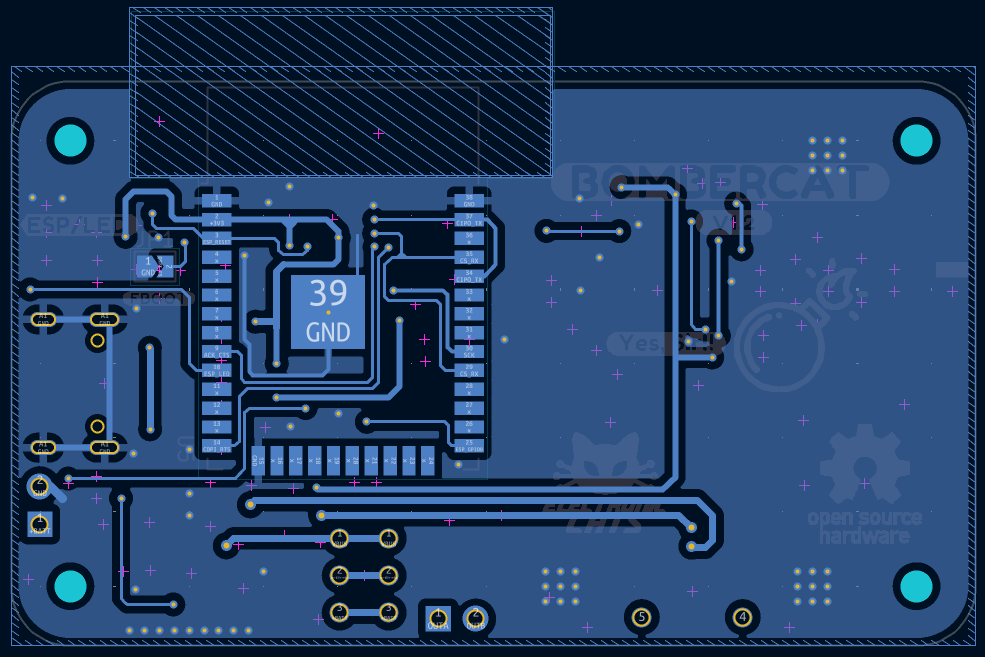

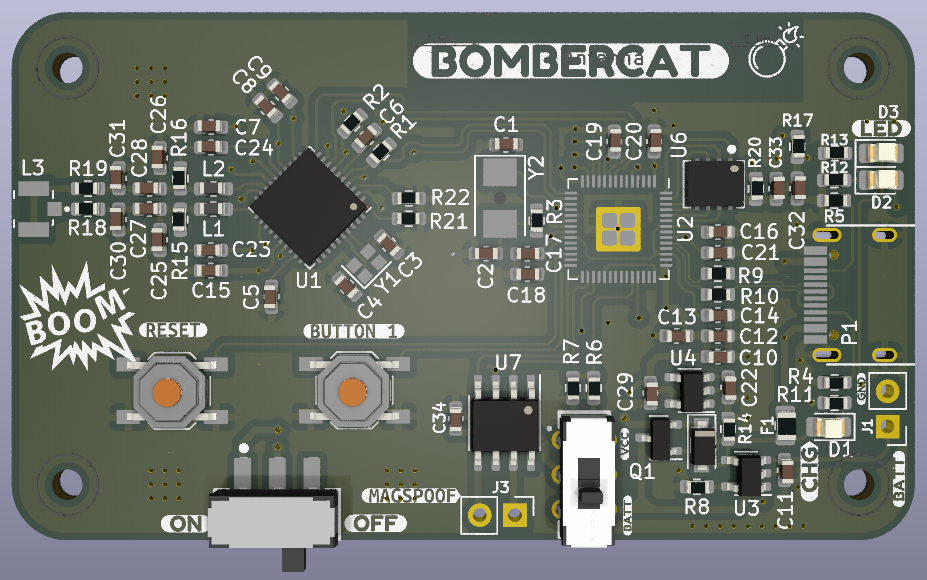

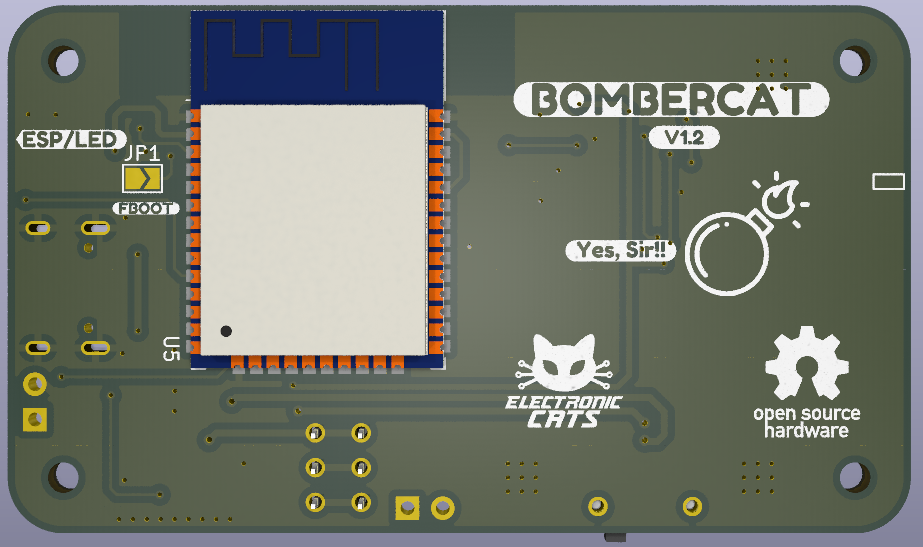

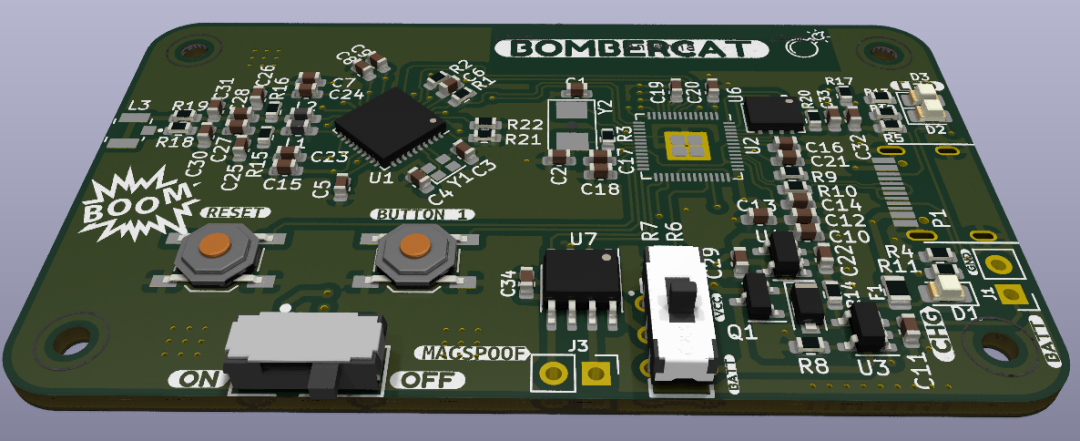

概览BomberCat 是一款结合了门禁卡/身份卡/银行卡领域最主流卡片技术的新型安全工具:近场通信(NFC)技术和磁条技术。专为审计银行终端、识别NFC读卡器和嗅探工具而设计,通过该工具可对磁条卡和NFC卡进行审计、读取或模拟。该设备还搭载了采用 WiFiNINA 固件的 ESP32 协处理器,支持通过 HTTP 或 MQTT 协议建立 WiFi 连接,能够在远距离或本地 Web 服务器上测试中继攻击与欺骗攻击。功能应用BomberCat 采用 RP2040 微控制器搭配 PN7150 芯片(新一代NFC芯片)。其中 RP2040 提供 USB 接口功能,PN7150 则负责 NFC功 能实现。本设备设计注重用户友好性,支持 Arduino、Circuitpython 和 Micropython 等开发框架快速编程。卡模拟模式:该模式下设备可模拟智能卡或标签。此时 BomberCat 表现为被动式 NFC 标签,不主动发起通信,仅响应 NFC 读卡器指令。典型应用场景如智能手机通过 NFC 功能集成多张卡片/门禁卡/标签(例如使用同一手机完成 RFID 门禁控制、非接支付等)。值得注意的是,卡模拟模式不仅适用于手机,任何便携设备均可受益于此功能。读写模式:该模式下设备作为 NFC 读卡器/写入器运行。此时 BomberCat 可与被动标签、NFC 智能卡或处于卡模拟模式的 NFC 设备进行交互。虽然理论上支持读写操作,但实际应用中由于标签常设写保护,读取功能更为常用。在此模式下,设备主动生成射频场,而标签/卡片仅进行场调制。Magspoof模式:专用于磁条卡交互。通过模拟磁条卡的电磁脉冲,该模式能够完美仿效磁条卡特性。

概览BomberCat 是一款结合了门禁卡/身份卡/银行卡领域最主流卡片技术的新型安全工具:近场通信(NFC)技术和磁条技术。专为审计银行终端、识别NFC读卡器和嗅探工具而设计,通过该工具可对磁条卡和NFC卡进行审计、读取或模拟。该设备还搭载了采用 WiFiNINA 固件的 ESP32 协处理器,支持通过 HTTP 或 MQTT 协议建立 WiFi 连接,能够在远距离或本地 Web 服务器上测试中继攻击与欺骗攻击。功能应用BomberCat 采用 RP2040 微控制器搭配 PN7150 芯片(新一代NFC芯片)。其中 RP2040 提供 USB 接口功能,PN7150 则负责 NFC功 能实现。本设备设计注重用户友好性,支持 Arduino、Circuitpython 和 Micropython 等开发框架快速编程。卡模拟模式:该模式下设备可模拟智能卡或标签。此时 BomberCat 表现为被动式 NFC 标签,不主动发起通信,仅响应 NFC 读卡器指令。典型应用场景如智能手机通过 NFC 功能集成多张卡片/门禁卡/标签(例如使用同一手机完成 RFID 门禁控制、非接支付等)。值得注意的是,卡模拟模式不仅适用于手机,任何便携设备均可受益于此功能。读写模式:该模式下设备作为 NFC 读卡器/写入器运行。此时 BomberCat 可与被动标签、NFC 智能卡或处于卡模拟模式的 NFC 设备进行交互。虽然理论上支持读写操作,但实际应用中由于标签常设写保护,读取功能更为常用。在此模式下,设备主动生成射频场,而标签/卡片仅进行场调制。Magspoof模式:专用于磁条卡交互。通过模拟磁条卡的电磁脉冲,该模式能够完美仿效磁条卡特性。- 多协议支持覆盖主流物联网通信协议(如LoRa、Zigbee、BLE),支持从 Sub-1GHz 到 2.4GHz 的多频段信号处理,可无缝切换于不同设备间的通信分析场景。

- 攻防一体功能集成流量嗅探、协议逆向与安全测试能力,支持重放攻击、中间人攻击等安全验证模式,适用于智能家居设备漏洞挖掘及工业物联网渗透测试

- 软硬件协同生态兼容开源框架(如 Wireshark、KillerBee)及自定义脚本开发,其模块化设计允许扩展射频前端或集成定制化固件。例如通过搭配 SavvyCAN 等工具,可实现车载 CAN 总线协议的深度解析

功能与规格

- Cortex M0+ 处理器

- USB Type-C 2.0 接口

- 支持NFC读卡器模式、卡模拟模式及NFC Forum标准

- 兼容Arduino开发环境

- 100%支持CircuitPython

- 内置UF2 Bootloader

- 支持WiFiNINA无线连接

- 集成低功耗蓝牙(BLE)功能

- 1颗LED状态指示灯

- 采用开源硬件设计

- 内置MagSpoof线圈

- 电池支持

-

支持射频协议:

- NFCIP-1、NFCIP-2协议

- ISO/IEC 14443A/B PICC,通过主机接口支持NFC Forum T4T模式

- 通过主机接口支持NFC Forum T3T模式

- 符合NFC Forum数字协议T4T平台和ISO-DEP标准的ISO/IEC 14443A/B PCD设计

- FeliCa PCD模式

- MIFARE Classic PCD加密机制(支持MIFARE Classic 1K/4K)

- NFC Forum标签类型1至5(含MIFARE Ultralight、Jewel、开放型FeliCa标签、MIFARE DESFire)

- ISO/IEC 15693/ICODE VCD模式

- 包含NXP的ISO/IEC14443-A和Innovatron的ISO/IEC14443-B知识产权许可授权

LicenseGPL 3.0

LicenseGPL 3.0仓库 & 下载

可以在Github中获取开源仓库:

https://github.com/ElectronicCats/BomberCat

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表电子发烧友网立场。文章及其配图仅供工程师学习之用,如有内容侵权或者其他违规问题,请联系本站处理。

举报投诉

-

基于模型的动态测试工具TPT2023-02-20 1673

-

开源 Made with KiCad(129):CatSniffer IoT 多协议工具2025-06-09 1780

-

单元测试工具有哪些2021-12-17 1957

-

TD-SCDMA测试工具体系及应用2010-08-02 862

-

汽车CAN/LIN总线测试流程和测试工具解析2010-03-19 8840

-

TCP/UDPDbg测试工具2015-10-26 2745

-

渗透测试工具开发2017-09-07 1185

-

常用的软件测试工具有哪些_10款常用的软件测试工具推荐2018-04-24 77009

-

基于SIP的VoIP网络攻击工具以及安全测试2020-01-30 10349

-

常用串口通信测试工具sscom2022-06-07 1820

-

一种开源渗透测试工具toxssin介绍2022-09-27 2146

-

渗透测试工具箱siusiu的特性及使用2022-10-08 3696

-

网络安全测试工具有哪些类型2023-12-25 2457

-

Web端TCP/UDP测试工具!小白必学~2025-01-08 2078

全部0条评论

快来发表一下你的评论吧 !