行业观察 | VMware ESXi 服务器暴露高危漏洞,中国1700余台面临勒索软件威胁

描述

网络安全研究人员发出紧急警告,VMware ESXi 虚拟化平台曝出一个严重漏洞 CVE-2025-41236(CVSS 评分9.3)。该漏洞存在于 ESXi 的 HTTP 管理接口中,影响 ESXi 7.x 及部分8.x 版本,允许未经身份验证的远程攻击者在虚拟环境中执行任意代码、提升权限或传播勒索软件等。

更令人担忧的是,该漏洞利用难度极低,且相关利用代码据信已在7月底于地下论坛流传。

当前风险状况

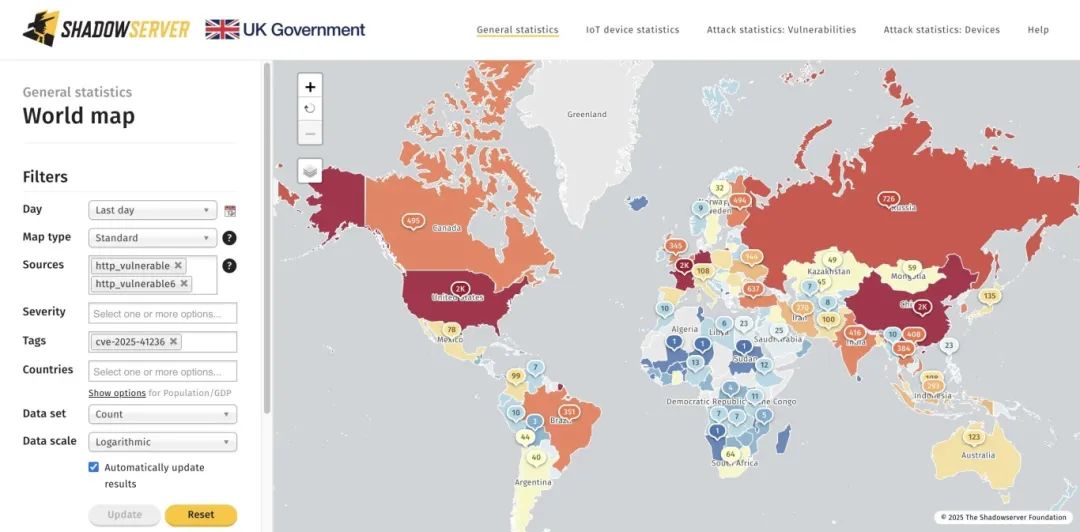

全球暴露量大:自漏洞于今年7月被发现并公开披露以来,全球修复进度严重滞后。根据 Shadowserver 基金会与英国政府合作的全球扫描数据显示,7月19日首次扫描时发现17238个运行易受攻击 ESXi 版本的唯一 IP 地址暴露在互联网上,而截至8月10日扫描发现未修复系统数量仅小幅降至16330台,仅修复不足5%,凸显修复速度的迟缓。专家分析,修复进展缓慢可能源于升级过程复杂、对系统停机时间的顾虑以及部分组织的安全意识不足。

中国影响显著:地理分布数据显示,中国是受影响最严重的国家之一,存在超过1700台暴露且未打补丁的 ESXi 服务器。其他高风险国家包括法国、美国、德国、俄罗斯、荷兰和巴西。

威胁加剧:攻击者利用此漏洞不仅可控制单台 ESXi 主机,还能借此在整个数据中心横向移动,对依赖 ESXi 进行虚拟化的企业、政府机构和云服务提供商构成极高风险。大量系统直接暴露于互联网,进一步放大了被大规模利用的威胁。

紧急应对措施

鉴于漏洞的严重性、公开的利用代码以及缓慢的修复现状,时间极为紧迫。所有使用 VMware ESXi 的组织应立即采取以下措施:

⒈立即更新:务必立即下载并安装 VMware 的官方安全更新。

⒉检查暴露风险:利用公开的扫描工具或厂商通告,确认自身环境中的 ESXi 主机是否暴露且易受攻击。

⒊限制网络访问:严格限制 ESXi 管理接口对互联网的直接暴露。确保访问控制策略到位,并强制执行强身份验证机制。

全球范围内成千上万台未修复且暴露的 ESXi 服务器,凸显了改善安全运维流程和加速漏洞响应的迫切需求。随着网络犯罪分子积极寻找并利用此高危漏洞,受影响的组织必须立即行动,避免成为大规模攻击的受害者。

-

用于VMware ESXi的Emulex驱动程序 ESXi 6.7 14.0.516.02023-08-14 1137

-

Elxflash VMware ESXi的效用2023-08-08 355

-

Emulex VMware ESXi的驱动程序版本说明 版本ESXi 6.7 14.0.326.12 ESXi 7.0 14.0.326.122023-08-03 898

-

Elxflash独立VMware ESXi效用2023-07-29 359

-

Elxflash效用VMware ESXi 8.02023-07-28 362

-

Elxflash独立VMware ESXi的效用2023-07-27 381

-

服务器有漏洞如何修复和解决?2023-05-24 2146

-

2020全球网络威胁全景报告2020-02-17 4215

-

因为Exim的安全漏洞数百万台服务器受到了影响2019-09-12 1248

-

Sodinokibi勒索软件或将成为下一个巨大威胁2019-07-08 4119

-

GRID 3.0使用M60 GPU在ESXI 6.0.2上成功安装但无法通过nvidia-smi进行验证2018-09-27 9029

-

ESXi和Horizon View上的VMware vDGA指南2018-09-04 2821

-

服务器虚拟化数字图书馆研究2012-02-27 820

全部0条评论

快来发表一下你的评论吧 !