明文存储的Signal Desktop 应用程序消息解密密钥

电子说

描述

逆向工程研究员纳撒尼尔·苏西(Nathaniel Suchy)发现,SignalDesktop应用程序明文储存消息解密密钥,将密钥暴露于黑客攻击之下。

信号桌面应用程序将消息解密密钥以明文方式存储,有可能暴露给攻击者。该问题由逆向工程研究员纳撒尼尔·苏西(Nathaniel Suchy)发现。

该漏洞可影响Signal Desktop应用程序加密本地存储消息进程。

Signal Desktop应用程序利用被称为“db.sqlite”的加密SQLite数据库储存用户信息。该加密数据库的加密密钥由该应用在安装过程产生。

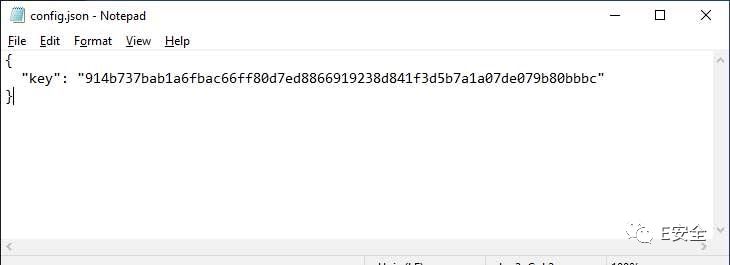

该密钥以明文形式储存在Windows PCs本地文件“ %AppData%\ Signal\ config.json”,以及Mac本地文件“~/ Library/ Application Support/ Signal/ config.json”中。

Signal Desktop应用程序每次访问该数据库都需使用该加密密钥。

Signal Desktop密钥

据Bleeping Computer在博客上发布的一条帖子可知:“为说明该问题,BleepingComputer安装了SignalDesktop应用程序,并发送了一些测试消息。如上图所示,首先,我们打开‘config.json’文件获取加密密钥”。

“接下来,我们利用SQLite数据库浏览器程序打开位于 ‘%AppData%\ Roaming\ Signal\ sql\ db.sqlite’ 的数据库”。

输入密码后,Bleeping Computer专家们便可读取该数据库内容。

修复该漏洞并不难,用户只需设置一个用于加密该数据库加密密钥的密码即可。

“用户只需设置一个加密该密钥的密码,便可轻松缓解该漏洞”。苏西如是告诉Bleeping Computer。

2018年8月,意大利网络安全狂热者莱昂纳多·波波拉(LeonardoPorpora)发现,成功恢复Signal版本1.12.3中过期消息并非不可能。

-

请问如何才能安全地存储加密密钥?2019-06-13 1844

-

caam-keygen如果密钥是用相同的明文生成的,那么在另一台设备上解密数据?2023-04-28 746

-

用于存储密钥的CSEc有什么作用?2023-05-09 829

-

是否可以使用HSE的“密钥导入”API从主机微控制器上运行的应用程序的上下文更新这些密钥?2023-06-09 937

-

Intel Desktop Utilities应用程序3.02010-01-23 484

-

什么是秘密密钥密码技术2010-03-20 3181

-

一种自主群组密钥管理方案2017-12-05 948

-

云存储下可追踪的外包解密属性加密方案2018-02-27 1306

-

如何设计网络传输信息加密解密系统2018-09-14 3969

-

新技能GET!把你的程序密文存储在芯片内!2019-03-08 4111

-

明文存密码成惯例? Facebook 的官方回应2019-04-01 2207

-

如何使用KMaaS应对多云密钥管理挑战2020-12-28 2627

-

存储密钥与文件加密密钥介绍2023-11-21 2379

全部0条评论

快来发表一下你的评论吧 !