RF系统与Wi-Fi网络的安全问题解决方案

描述

本文着眼于RF系统安全性的关键问题。虽然安全性正在成为推出物联网的重要因素,但它增加了设计和开发的复杂性。本文着眼于不同物联网实施的安全隐患,从ZigBee和Thread等低功耗ISM网络到更大规模的Wi-Fi网络。

物联网正在发展,有许多不同的无线技术和这凸显了对不同安全方法的需求。随着越来越多的设备被故意通过因特网访问,出现了针对不同协议的许多不同的安全方法。 Wi-Fi,ZigBee和蓝牙有不同的安全系统,以及具有自己的安全技术的专有无线网络,如Dust。所有这些都基于相同的密码要素,但在组件的实现和支持方面各不相同。

物联网的早期实施很少考虑安全性。虽然有人担心保护微控制器中的代码不被复制(或改变,这是一个安全问题),但对保护无线链路的关注较少。有些采取了“安全保障”的方法,开发人员相信黑客不会找到这些设备。最近无线摄像头易于访问的情况已被证明是乐观的,这种访问被收集到一个网站中以便于查看。

现在,从端到端保护无线物联网网络至关重要。结束以防止各种可能的攻击。然而,在这样的系统中存在许多不同的安全层,从用于防止未授权使用节点的访问控制到用加密保护节点和网关之间的数据流。整个系统配置和安全管理也必须受到保护(这与操作系统中的根模式基本相同)。

因为许多物联网设备都是针对家庭的,其中一个主要的无线技术是Wi-Fi。家庭宽带网络普遍存在,这可以提供现成的基础设施。然而,众所周知,Wi-Fi难以保护,并且依赖于用户输入更复杂的密码(或设置协议),这些密码使用起来更加复杂。

Wi-Fi无线链路的安全性多年来一直是系统设计师面临的挑战。尽管有线等效保密(WEP)是世界上使用最广泛的Wi-Fi安全算法,但它仍然不鼓励使用有线等效保密(WEP)等早期技术。这取决于它的年龄,向后兼容性,以及它首先出现在许多路由器控制面板的加密类型选择菜单中。 WEP于1999年批准,第一个64位版本受限于出口加密技术。这后来被提升为使用128位加密密钥,并且即使使用后来的256位密钥版本也是最常见的实现,并且它在2004年正式退役。

处理能力不断提高微控制器允许Wi-Fi保护访问(WPA)等新技术在WPA-PSK中使用预共享密钥。这增加了256位密钥和完整性检查,以防止黑客攻击或更改在接入点和客户端之间传递的数据包的“中间人”攻击。临时密钥完整性协议(TKIP)为每个分组使用新密钥。虽然这比WEP更安全,但它是固件升级,因此依赖于可能受到危害的WEP元素,并被用于WPA2的高级加密标准(AES)取代。

AES WPA2是强制性的,并导致AES引擎在许多微控制器中的集成。 WPA2还增加了CCMP(具有块链接消息认证码协议的计数器密码模式)作为TKIP的替代品,TKIP仍然用于向后兼容WPA系统。

使用密码来建立无线安全性系统无法与数百万台嵌入式设备一起扩展,虽然家庭是物联网的关键平台,但仍有不同的方式来保护网络。

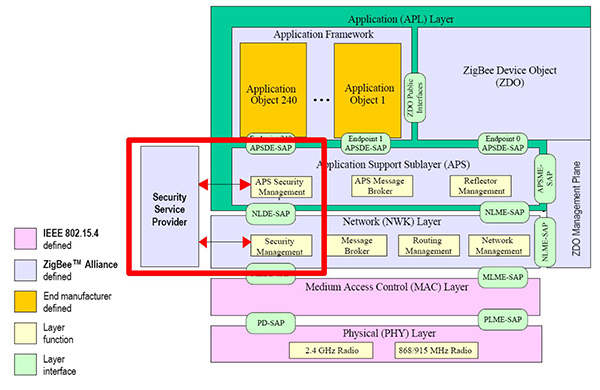

这是开发IEEE802.15.4,2.4 Hz标准的ZigBee实现的关键驱动因素之一。这也使用AES和128位密钥,用硬件而不是软件实现。它允许AES算法不仅加密正在传输的数据,还验证发送的数据。这由添加到消息中的消息完整性代码(MIC)(或消息验证代码(MAC))处理。这样可以保持标头和有效负载中数据的安全性。它是使用网络密钥从MAC帧创建的,因此可以由任何节点进行解码。如果消息来自不可信(欺骗)节点,则消息的MAC将与正版数据包的MAC不匹配,因此可以在任何恶意软件进入节点之前丢弃。

图1:802.15.4 ZigBee安全框架。

802.15.4 MAC帧中有三个安全字段。帧控制在MAC头中找到;和辅助安全控制一样,但只有在帧控制帧的安全启用子字段打开时才启用此功能。这有三个字段用于指定正在使用的安全类型,用于保护消息不被重放的帧计数器以及密钥标识符。

例如,Microchip的MRF24J40 RF收发器包含一个支持的安全引擎加密和解密在MAC子层和更高级别的802.15.4系统。

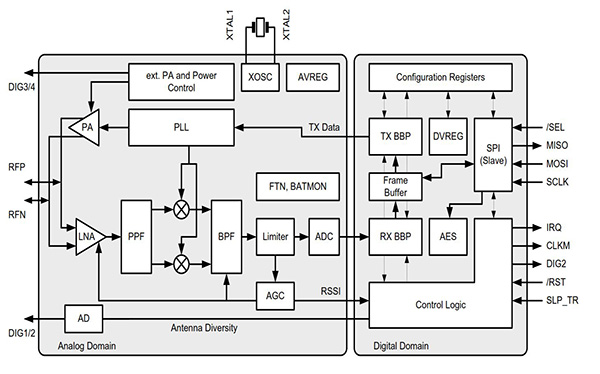

Atmel的AT86RF233 802.14.4 RF引擎还增加了硬件MAC支持,扩展操作模式和AES安全引擎,以改善整体系统功率效率和时间。除SLEEP和DEEP_SLEEP状态外,独立的128位AES引擎可以使用SPI接口并行访问所有PHY操作事务和状态。

图2:Atmel的AT86RF233显示了AES安全引擎,可以与SPI接口上的任何物理事务并行使用。

但是,在标准的更高级别,所有这些都可以增加固件的复杂性;因此,正在开发使用相同物理层的其他方法。

Dust Networks,现在是凌力尔特公司的一部分,为物联网应用开发了自己的802.15e网状网络实现。它与Eterna合作开发了一种FIPS-197验证加密方案,该方案包括节点认证和MAC和网络层数据加密,每个节点都有单独的密钥。这不仅会产生端到端的安全性,而且如果节点受到威胁,来自其他节点的通信仍然是安全的。用于安全密钥交换的机制允许刷新密钥并保持安全。为了防止对网络的物理攻击,Eterna支持以电子方式锁定设备并阻止访问存储密钥的闪存和RAM的功能。

图3:凌力尔特公司的LTP5901灰尘收发器模块。

Thread组正采取另一种方法。这是以与ZigBee相同的方式开发基于802.15.4的2.4 GHz物理层的协议,但在安全性所处的更高级别采用不同的方法。虽然细节仍然是粗略的,但Thread使用128位AES,并表示它可以避免Wi-Fi和ZigBee的漏洞,同时仍然易于配置。在Yale Security,Silicon Labs,三星电子,谷歌Nest实验室,飞思卡尔半导体,大屁股粉丝和ARM的支持下,这有很多硬件支持。

其他公司也一直在寻找层顶层实施安全的物理标准。例如,由ARM支持的一家名为Intercede的英国初创公司也在寻找保护物联网的方法。它已经取代了银行系统中的密码,现在正在研究如何保护汽车之间以及汽车与路边基础设施之间的无线通信链路。

结论

作为无线网络的成本已经下降,他们变得越来越普遍。随着物联网推动将各种设备连接到更广泛的互联网的兴趣,保护这些网络已成为任何设计的重要元素。网络安全已从WEP演变为WPA2,增加了AES等新功能,这些功能也被更多嵌入式网络采用。虽然这需要更多的开销和更高的复杂性,但其他无线设备开发人员已经提出了使网络安全的新方法。随着更新协议向更多合作伙伴推出更多应用程序,系统设计人员可以通过更多方式保护其网络并保护用户免受电子攻击。

-

Wi-Fi 定位服务2025-04-17 518

-

WiMAX与Wi-Fi的区别2012-12-03 2435

-

Wi-Fi智能插座解决方案分享2016-01-28 3002

-

物联网与SimpleLink Wi-Fi的简易连接解决方案2016-02-24 3080

-

Wi-Fi网状网络解决方案扩展连接边界2018-08-30 3308

-

如何改进基于Wi-Fi的系统的能耗2018-09-03 2623

-

基于Wi-Fi的RFID定位系统探讨2019-05-29 2045

-

Li-Fi比Wi-Fi快100倍吗?2019-06-18 2438

-

基于同频架构的Wi-Fi规模问题解决2019-07-12 1673

-

求首款单芯片低功耗Wi-Fi解决方案?2020-06-14 1447

-

Wi-Fi儿童故事机的解决方案2020-07-02 2395

-

Qorvo分布式Wi-Fi网格解决方案2020-11-02 2680

-

Microchip Wi-Fi通信演示板及解决方案2018-06-06 4776

-

康普携手Wi-Fi联盟,RUCKUS Wi-Fi 7系列接入点成Wi-Fi2024-01-23 1511

-

解读Nordic基于SSID的Wi-Fi定位解决方案2025-09-09 2994

全部0条评论

快来发表一下你的评论吧 !