智能仪表中的防篡改方法研究

描述

智能电表可以在优化能源使用方面提供极大的灵活性,但也可以通过篡改提供额外的窃电机会。除了容易受到旧形式的物理篡改之外,这些设备还面临着黑客攻击的更复杂形式。对于工程师而言,防篡改智能电表设计可以建立在广泛的设计方法和复杂设备之上,包括ADI公司,Atmel,飞思卡尔半导体,Maxim Integrated,恩智浦半导体,脉冲电子,意法半导体和德州仪器等制造商。

据行业分析师称,全球每年的电力盗窃数量接近900亿美元,其中一半以上发生在世界新兴市场,包括印度,巴西和俄罗斯。与此同时,电力盗窃与公用事业仪表本身一样古老,并利用各种方法改变仪表及其输入,以试图影响仪表的能量测量。

例如,众所周知,传统的模拟电表很容易受到相对简单的物理攻击(图1)。通常,能量窃贼会闯入仪表以影响测量机构本身或使用磁铁来混淆电流感应机制 - 通常导致测量使用量的伪造减少50%至75%。另一种常见的篡改形式包括简单地完全绕过仪表或在仪表的公用设施侧切换电线以使转子盘沿相反方向旋转 - 减少瓦数计数器以错误地指示较低的能量使用。在类似的篡改方法中,中性线将被移除以停止转子运动并完全停止计数器。通常,能量窃贼会在白天消除篡改的证据,以避免公用事业工作人员检测到。

图1:传统的模拟电能表易受磁篡改和电流篡改的影响,通常会导致测量使用量减少50%至75%。智能电表本身仍然容易受到相同问题的影响,但提供额外的机制来检测篡改。

智能电表

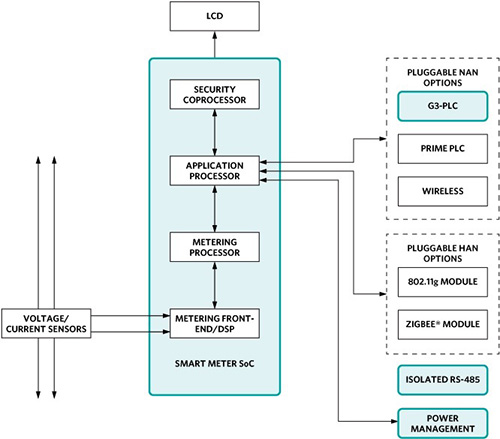

智能电表的出现既为盗窃创造了额外的机会,也启用了智能电表。更广泛的复杂的篡改检测机制。 ADI公司的ADE7763,Maxim Integrated 71M654xT和STMicroelectronics STPM01/10等专用电能计量片上系统(SoC)器件将能量测量和计量功能与单芯片上的附加功能集成在一起。使用这些设备,工程师可以使用少量附加组件创建复杂的计量设计(图2)。然而,如果没有特殊的预防措施,这些先进的智能电表设计与早期的机械设备相比,本身就不易受到篡改。

图2:工程师可利用高度集成的片上系统(SoC)设备构建具有复杂计量功能的智能电表,并通过近区域网络(NAN)和能源管理系统简化与智能电网的连接通过家庭网络(HAN)。 (由Maxim Integrated提供)

与早期的机械配件一样,智能电表仍然依赖外部传感器来测量能耗。特别是,通常用于计量应用的电流互感器(CT)传感器对使用强磁铁的攻击存在脆弱性。外部磁铁放置在电流传感器附近,通过使CT设备的磁芯饱和或者使其输出失真来引入测量误差。仪表设计人员可以通过使用磁屏蔽或额外的传感器来检测是否存在强大的外部磁场,从而减轻这种类型的篡改。或者,工程师可以根据分流电阻器或Rogowski线圈(如Pulse Electronics PA32XXNL系列)转向灵敏度较低的传感器。虽然这些替代方案之间的具体选择取决于计量要求,但这两种传感器类型都不受磁场影响,因此提供了一种有吸引力的方法来减轻这种类型的篡改。

然而,与传统的机械仪表一样,智能仪表仍然容易受到基于当前操纵的篡改方法的影响。通过这种类型的篡改,能量窃贼将移除中性线,交换带电线和中性线,或者使负载故障以减少通过仪表的返回电流。在过去,机械仪表最多可以采用相对简单的测量转子旋转和方向的权宜之计来检测电流篡改。然而,通过基于SoC的智能设计,工程师可以采用更复杂的方法来检查带电和中性线之间的电流平衡,并将任何不平衡标记为试图篡改。

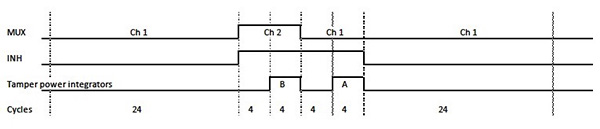

例如,STMicroelectronics STPM01/10智能电表IC提供内置的篡改检测功能。在正常操作期间,这些器件采用时域多路复用方法测量带电和中性线中的电流(图3)。在观察每个通道的时间内,设备计算活动能量使用。如果设备发现带电和中性线的有功电能测量值大于平均能量的某个百分比,则进入篡改状态。

图3:STMicroelectronics的STPM01和STPM10智能电表IC提供专用的篡改检测机制,使用实时和中性线的多路测量来查找目前的篡改企图。 (由STMicroelectronics提供)

事实上,如果每个通道的测量结果均为正或负,则此方法有效。如果两个通道的测量值具有不同的符号,则设备自动进入其篡改状态;但即使在这种情况下,对于其最终的能量计算,该设备使用具有较高绝对值的通道。工程师可以选择6.25%或12.5%的差异阈值,提供足够宽的余量以防止篡改事件的错误指示。此外,在单线模式下,器件使用视在能量而不是有效能量进行篡改检测。最后,为了防止用于修改校准参数的篡改尝试,设备将校准值存储在一次性可编程存储器中。

高级米

对于更高级的智能电表设计,工程师通常将单独的模拟前端(AFE)IC和MCU组合在一起,以提供更高的准确性,更高的性能,更多的功能或这些属性的组合。虽然AFE IC提供测量数据,但是诸如德州仪器(TI)的MSP430系列器件或飞思卡尔半导体的Kinetis系列等MCU可处理能量计算和应用程序执行。实际上,这些设计中经常使用Atmel SAM4C系列和NXP Semiconductors LPC43xx系列等多核MCU,以便将与收入相关的计算与应用程序执行分开 - 将计量计算划分为一个核心,将非收入相关的代码划分到另一个核心。

设计人员可以使用篡改检测功能来增强这些类型的设计。例如,STMicroelectronics M41ST87W等实时时钟可以记录篡改事件。这些设备能够保留其电池供电内容,提供相对简单的防篡改方法,相对不受意外或有目的的电源故障的影响。

除了通过使用加密技术保护数据本身外,安全的电表设计还需要确保整个智能电网的通信得到保护。在这里,保护用于加密的密钥至关重要。同样重要的是,需要安全协议来确保与经过身份验证的主机建立通信连接。对于密钥和身份验证安全性,Atmel的CryptoAuthentication EEPROM和ATECC508A IC等设备可以与主机MCU连接,以提供安全的密钥存储和基于硬件的身份验证机制。

结论

电力盗窃依赖于对公用事业仪表的攻击,以呈现伪造的能源使用记录。随着智能电表设计的发展,工程师需要采用一系列方法来检测篡改企图并抵制能源使用数据的修改。对于智能电表设计,工程师可以使用各种篡改检测和保护机制,使用可用的能量计量SoC,MCU和其他篡改保护和安全设备。

-

基于单片机的智能仪表扩展USB 接口的方法2023-10-19 404

-

请问怎样去设计一种汽车智能仪表?2021-05-11 1981

-

FPGA在智能仪表中有什么应用?2021-05-07 1349

-

使用电感式传感的篡改攻击低功耗检测新方法2018-12-26 2825

-

基于STM32的通用智能仪表设计与应用2015-11-02 960

-

我国的智能仪表行业的发展和现状2014-06-20 3412

-

智能仪表开发平台2014-05-06 4473

-

智能仪表需要哪些方面的知识?2013-09-28 3842

-

智能仪表2013-04-27 2700

-

智能仪表的可靠性设计2012-11-20 7411

-

智能仪表的USB接口设计2011-10-14 943

-

智能仪表组态操作方法评述2011-07-21 822

-

语音芯片在智能仪表中的应用2011-06-09 860

-

基于MSP430F149的智能仪表的设计2009-03-16 836

全部0条评论

快来发表一下你的评论吧 !