ThinkPHP5.0.远程代码执行漏洞预警

电子说

描述

安全公告

Thinkphp5.0.*存在远程代码执行漏洞。

漏洞描述

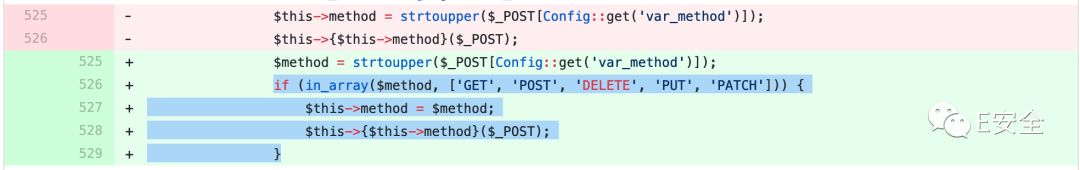

Thinkphp5.0.*存在远程代码执行漏洞。攻击者可以利用漏洞实现任意代码执行等高危操作。目前官方已经出了补丁(https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003),漏洞出现在处理请求的类中。攻击者可以控制类的属性及类方法的调用。

影响范围

影响以下版本:

ThinkPHP5.0 – 5.0.23

缓解措施

高危:目前网上已有该远程代码执行漏洞的POC,请尽快升级更新官方的补丁 。目前官方已经出了补丁(https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003)。漏洞出现在框架处理请求的类中。根据官方建议,可以通过git更新最新框架代码 https://github.com/top-think/framework。

手动修复可以在/thinkphp/library/think/Request.php中增加如下代码。

威胁推演:此漏洞为远程代码执行漏洞,基于全球使用该产品用户的数量和暴露在网上的端口情况,恶意攻击者可能会开发针对该漏洞的自动化攻击程序,实现漏洞利用成功后自动植入后门程序,并进一步释放矿工程序或是DDOS僵尸木马等恶意程序,从而影响到网站服务的正常提供。

安全运营建议:Thinkphp 历史上已经报过多个安全漏洞(其中也有远程代码执行漏洞),建议使用该产品的企业经常关注官方安全更新公告。

-

labview发邮件实现与远程预警2024-08-18 3121

-

苹果最新 MacOS 安全更新包中含有针对 USB 代码执行漏洞的补丁2017-11-27 552

-

微软Windows Defender出现漏洞 攻击者可利用漏洞对计算机进行控制2018-06-07 1310

-

Oracle发布季度补丁更新 修复远程代码执行漏洞2018-07-27 3435

-

ThinkPHP开发视频教程之使用ThinkPHP5.0开发微信小程序商场开发教程2018-08-28 1794

-

远程代码执行漏洞现身运行内嵌式系统的流行操作系统2018-10-28 4064

-

CVE漏洞—PHPCMS2008 /type.php代码注入高危漏洞预警2018-12-07 590

-

黑客利用远程代码执行漏洞,超过30万个网站易受到攻击2020-09-03 2196

-

关于嵌入式代码的致命漏洞2021-01-06 2247

-

思科升级远程命令执行等高危漏洞2021-01-20 2118

-

ThinkPHP 6.0完全开发手册资源下载2021-04-27 1056

-

基于神经网络和代码相似度的漏洞检测2021-05-24 991

-

thinkphp-social适用于thinkphp5.1 thinkphp6.0的社会化登录扩展2022-06-30 891

-

小米路由器任意文件读取及远程命令执行漏洞解析2023-03-01 5080

-

Adobe修复35项安全漏洞,主要涉及Acrobat和FrameMaker2024-05-16 1373

全部0条评论

快来发表一下你的评论吧 !