我们手中的智能手机到底安不安全

电子说

描述

前不久,很多国内外媒体都曝光了Android厂商涉及安装假安全补丁的消息,一时间闹得人人自危。那么,我们手中的智能手机到底安不安全,如何才能避免让其从“掌中宝”变成“掌心雷”呢?

因智能扮演“掌中宝”

智能手机的崛起,彻底改变了我们的生活。以往,查找资料、购物聊天、视频游戏都会被PC限制到写字台的一亩三分地上,如今通过智能手机可以实现90%以上的PC功能,随时随地解决各种生活、学习、娱乐和办公需求。

可以说,智能手机已然成为很多用户的“掌中宝”,借助丰富的APP,只有想不到的功能,没有办不到的功能。

安全风险异变“掌心雷”

随着移动支付的兴起,很多用户出门不再携带钱包,乘车、购物、理财、转账,都已习惯在手机端完成。在享受移动支付便利的同时,我们必然也将面临潜在的安全风险。

和PC与Windows系统一样,智能手机同样存在硬件和软件层面的安全漏洞,一旦有黑客借助漏洞发起攻击,智能手机就不再是掌中宝,而是掌心雷,一不留意就能炸开保护个人隐私和财产安全的大门。

系统漏洞的危害在哪里

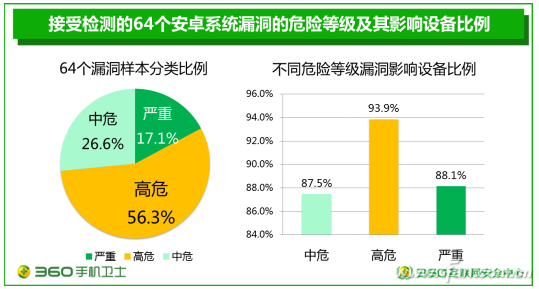

以普及度最高的Android为例,谷歌对该系统的漏洞危险评级标准分为严重、高危、中危三个级别,其中高危及严重漏洞对用户影响较大。

同时,Android系统的漏洞还可划分为本地漏洞和远程漏洞,其中远程攻击漏洞危险等级高、被利用风险最大,所以备受厂商关注。

不要以为Android系统漏洞与我们很遥远,360发布的《2017年安卓系统安全性生态环境研究报告》数据显示,受高危漏洞影响的Android设备数占比高达93.9%,存在远程攻击漏洞的手机占比92.3%,而漏洞最多的设备同时包含有49个安全漏洞!

那么,高危漏洞的威胁到底有多大?2018年1月腾讯安全玄武实验室与知道创宇404实验室就联合披露了攻击威胁模型——“应用克隆”:在Android手机上,“攻击者”向用户发送一条包含恶意链接的手机短信,用户一旦点击其账户一秒钟就会被“克隆”到“攻击者”的手机中,“攻击者”可任意查看用户信息并可直接操作该应用。

这个漏洞的原理,是将APP沙盒里的私有数据(/DATA/DATA/$PackgeName)复制到新手机里,而APP不会发现这个操作,在启动时也无需验证安全环境。利用WebView的问题,可通过网页上传其他APP沙盒里的私有数据

换句话说,我国超过90%的Android设备因远程攻击漏洞的存在而面临着被黑客远程控制的威胁:在无需系统级账户验证的情况下,黑客便能通过网络访问目标,进而利用漏洞实现对用户手机控制的目标。

此时,一旦用户手机数据缺口被打开,个人信息、私密文件、移动支付账号密码等都将暴露在外。通过***,各种验证码和扣费、交易提醒短信也不会发到机主手机上,最终被黑客在神不知鬼不觉中就“收入囊中”,用户的人身和财产安全便彻底失去了保障。

来自谷歌的亡羊补牢

对操作系统而言,存在漏洞并不稀奇,和Windows系统相比,Android系统的安全漏洞其实并不算多。但是,正是由于越来越多用户都将手机作为了钱包使用,其潜在的安全隐患就要比Windows来的更加猛烈了。

为了缓解Android系统的安全威胁,谷歌会不断强化新版本系统的抵御漏洞的能力,比如从Android 7.0开始就引入了隐私敏感权限动态管理功能,在一定程度上增强了用户手机隐私的安全性。然而,Android手机的最大特色就是碎片化,只有少数老机型可以实现从Android 6.x到Android 7.x的跨版本升级,这意味着绝大多数老款手机都无法享受最新版本的Android系统编制的安全网。

Android 8.x是最新的系统版本

所以,谷歌还准备了一个亡羊补牢的后招,那就是每个月都会发布Android系统安全补丁,供OEM厂商通过OTA升级推送给购买自家设备的消费者。没办法,国产Android手机的系统都不是原生Android,都是屏蔽了谷歌服务的深度定制化版本,只能通过手机厂商的系统更新方式为设备打上最新的安全补丁。

举个例子,曾经闹得沸沸扬扬的Meltdown(熔断)和Spectre(幽灵)漏洞,就被谷歌打包进了“Android安全补丁日期2018年1月1日”这个版本,大家可以进入手机的“系统设置→关于手机→Android安全补丁程序级别”,如果这个选项对应的日期是2018年1月1月或比其更新,才代表不怕Meltdown和Spectre的威胁。

满嘴跑火车的手机厂商

为了Android系统的安全,谷歌可谓是操碎了心,可惜并非所有手机厂商都买谷歌的帐。在4月初阿姆斯特丹举办的Hack in the Box安全大会上,来自安全研究实验室(SRL)的研究者Karsten Nohl和Jakob Lell曝光了一个惊人的结果:研究人员查看了近两年的数百款Android手机系统代码,其中绝大多数都存在安全隐患,缺少“一大堆”安全补丁的手机并不少见。

谷歌“亲儿子”Pixel 2系列手机

据悉,除了谷歌自家旗舰Pixel和Pixel 2按部就班地更新了所有的安全补丁,其他手机厂商,无论是三星、索尼这些国际品牌,还是华为、小米、一加、TCL等国产手机,全部存在漏掉谷歌提供的安全补丁的情况。而最令人感到震惊的是,部分手机厂商甚至故意歪曲事实,他们只是在推送时候改了个更新日期,压根儿就没有打补丁!

研究人员Nohl认为,这种假装打补丁的问题是最要命的,他们告诉用户有,但其实没有,从而产生了一种虚假的安全感,这些漏洞一旦被黑客盯上还是会“非死即伤”。

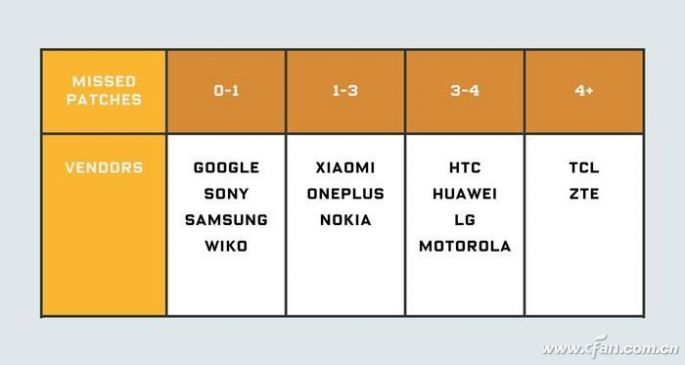

对Android手机安全补丁的修复问题,SRL专门制作了表格,其将制造商分为三个类别,评判标准就是它们2017年(10月及之后收到至少一个安全推送)修补漏洞的诚实指数。

从中可见,表现最好的是谷歌、索尼、三星和WIKO(深圳天珑移动控股的,在法国注册的生产手机的法国品牌);小米、一加和诺基亚则排在第二梯队;表现最差的则是中兴和TCL,他们都宣称完成了4次以上的安全更新,但其实是说了假话。

补丁之“锅”谁来背

就Android手机没有按时按量打补丁的问题,这个“锅”打底该谁来背,还是得具体问题具体分析,不能一棒子打死所有人。

Android系统的一些漏洞涉及到硬件,比如BlueBorne漏洞会攻击蓝牙协议、KRACK是看准了Wi-Fi WPA2中的漏洞,想修复它们和包括Meltdown和Spectre在内的很多漏洞,都需要与硬件供应商(如高通、联发科、三星、麒麟、博通、德州仪器等)合作,视该漏洞涉及诸如Wi-Fi、蓝牙、CPU或电源管理等硬件组件而定。

问题来了,这些涉及到硬件的漏洞,作为手机厂商的研发人员是无能为力的,需要相关硬件供应商给出解决方案之后,手机厂商再结合自家的产品和系统进行修复,最后通过OTA加以解决。如果硬件供应商的修复节奏慢了,自然也会影响到手机端的修复节奏。

此外,很多Android手机厂商会在原生系统的基础上进行定制精简,比如国产品牌都会阉割谷歌服务,有时候无形中就早已移除了可能存在漏洞的功能。一些低端机不支持蓝牙5.0,不支持NFC,不支持无线显示,所以自然也不需要为这些功能组件的漏洞打补丁了。

抛开这些因素外,剩下的问题就需要手机厂商来承担了。很多低端手机从上市到退市,可能只会经历1到2次系统更新,自然不可能打上其销售期间的所有安全补丁。哪怕是一些中高端型号,也会因研发精力的成本的原因漏掉一些安全补丁。能否最大限度避免这个问题,就完全取决于手机厂商的良心了。

缺少补丁就一定不安全吗

看到这里,可能很多Android手机用户都开始“肝颤”了:自己的手机貌似安全补丁日期还停留在2016年,这不意味着对黑客不设防吗?

请放心,Android系统并没有大家想象得那般脆弱。谷歌就SRL曝光的补丁事件做出了如此回应:现代的Android手机安全功能足够强大,它们为用户搭建了很多层防护网,即使不打补丁也很难被黑客攻破。

那么,现代Android手机到底安全在了哪里?

iOS系统之所以相对于Android系统更安全,就是因为苹果为其指定了“沙盒机制”,每个APP都有自己对应的沙盒,APP之间不能相互访问非本程序的沙盒。

实际上,Android系统也具备所谓的“沙盒机制”,并从Android 4.0以后还引入了随机定位布局的解决方案,应用在内存上的位置是随机的,防止恶意软件对手机进行完美入侵。

具体来说,Android的“沙盒机制”是靠权限控制来完成的,该系统安全架构的中心思想就是:应用程序在默认的情况下不可以执行任何对其他应用程序,系统或者用户带来负面影响的操作。

用户安装的第三方APP默认只能访问私有存储(/DATA/DATA/$PackgeName,独立的专属沙盒)和共享存储(/SDCARD,即存储卡空间)两个存储区域,无法读取其他APP的私有存储区域,从而实现了一个应用程序独享一个安全沙盒且无法影响到其他沙盒的目标。

同时,APP想要读取联系人、发短信、打开摄像头等操作时都需要系统弹出权限申请提醒窗口,也算是多上了一把安全锁。

但是,Android系统却存在两个后门,一个是ROOT,一个是USB调试模式。当手机被ROOT之后,任何第三方APP就都具备了访问私有存储区域之外其他沙盒的能力,对沙盒机制的破坏是毁灭性的。

而当手机开启USB调试模式后,与PC相连时也能通过ADB命令让第三方APP跳出沙盒机制的限制,获得类似ROOT系统后的能力。

如何确保手机安全

首先我们需要认清一个事实,相较于漏洞的存在,补丁修复永远处于滞后阶段,何况很多Android手机还存在漏打或假打补丁的情况,所以我们的手机实际上是始终都身处于危险之中。因此,与其寄希望于补丁,防患于未然才是值得我们遵循的手段。

具体来说,除非特别必要,大家千万不要ROOT自己的手机,USB调试模式(即开发者选项)平时必须处于关闭状态。涉及到账号、财产和余额的银行/理财短信通知要及时清理(防止被APP读取后恶意利用),一旦遇到收不到验证码(短信被劫持)或手机突然没有信号(号码被复制)时要保持警惕,第一时间联系当地运营商咨询,如有必要进行挂失处理。

短信外链是远程攻击的最主要漏洞入口

此外,在下载第三方APP时,要优先通过手机自带的应用商店下载,避免通过小广告或浏览器中不知名网站/论坛下载。最后,就是任何短信中的网络链接都不要点开,小心陌生人发来的微信红包其实是内涵外链的图片,尽量不要链接公共场所下的免费Wi-Fi(机场、火车站等地区的官方Wi-Fi除外)。

- 相关推荐

- 热点推荐

- 智能手机

-

使用电脑的USB端口对智能手机充电2021-09-14 3716

-

如何设计智能手机省电系统?2019-11-05 2636

-

智能手机怎么才能更加智能?2019-08-20 3978

-

自动对焦在智能手机的应用2019-07-16 3963

-

基于NFC技术的智能手机设计2019-06-19 3806

-

你怎么定义智能手机壳,觉得高科技+手机壳=智能手机壳吗?!2018-01-05 5754

-

模拟智能手机2016-09-26 3505

-

美国:我们为何羡慕中国的智能手机?2015-08-24 6666

-

智能手机如何判断人脸的贴近2013-09-30 5037

-

智能手机2013-06-23 5685

-

【转】智能手机如何“越狱”和ROOT?2013-06-08 4184

-

主流智能手机方案2012-12-16 2130

-

iPhone到底安全不安全?2010-02-02 1327

全部0条评论

快来发表一下你的评论吧 !