S32K3 HSE在信息安全中的应用有哪些呢?

描述

本文导读

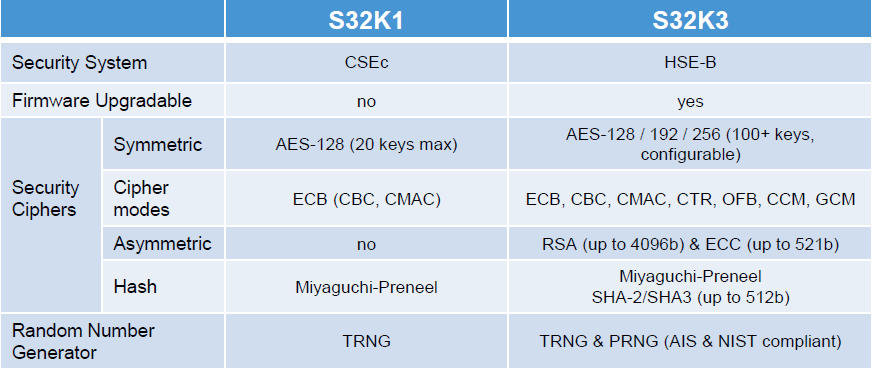

随着汽车技术的发展,车辆需要信息安全机制保护车辆中的电子系统免受未经授权的访问、使用和篡改的威胁。为此S32K3的HSE模块根据ISO21434提供了安全调试(ADKP)、固件资产保护、密钥管理等功能,此外HSE提供对称/非对称加密算法可以作为加密流程的模块进行调用。

ADKP调试保护

芯片提供的调试接口权限极高,既可以烧录程序也可以读取芯片内的固件,甚至可以通过边缘扫描技术直接控制芯片IO的状态。根据ISO21434的建议,应该通过物理方式防止未经授权人员访问此接口:例如使用BGA封装芯片并且不引出调试接口防止物理探针访问。

然而,并不是所有芯片都提供BGA封装,部分项目需要保留调试接口。因此针对无法实现物理屏蔽调试接口的场景HSE提供了调试接口加密功能,当芯片调用过一次加载ADKP并推进芯片生命周期之后,后续每次调试器访问都需要先写入对应的静态/动态密码。

固件资产保护

汽车芯片的Boot程序通常包含UDS,OTA过程需要UDS更新Flash的程序。根据ISO21434的解释,Boot作为信息安全中的重要资产容易受到损坏或者篡改,进而导致Boot提供的服务无法使用,严重情况下会导致恶意代码被写入芯片中。HSE提供三种安全启动方案来保证Boot代码正常工作。

基础安全启动(BSB)支持由固件向量表(IVT)指定的Boot所在区域,使用从ADK/P派生的密钥进行基于GMAC的身份验证。高级安全启动(ASB)支持多达8个安全内存区域(SMR),当其中一个Boot失效后可以转跳有效的Boot代码段。SHE安全启动(SSB)时ASB的特例,只支持1个SMR,但是SMR对应的CMAC会保存在HSE内而不是以明文形式保存在Flash内。

加密算法

在上述信息安全功能运行过程中,MCU需要保证对应功能是被正确调用的。ISO21434要求功能执行过程中实现签名—验签过程,为此HSE固件提供多种加密算法:

➢ AES支持ECB CBC CTR OFB CFB五种模式

➢ 哈希算法支持Miyaguchi-Preneel哈希函数和SHA-1、2、3

➢ MAC算法支持CMAC、HMAC、GMAC

➢ 非对称密钥加密支持RSA和ECC

➢ 提供通过AIS-31测试和FIPS140-2认证的随机数生成器

以安全启动的SSB为例,根据ISO21434建议,密钥加载过程需要按照密钥区域更新协议流程执行。其中就用到了密钥扩散算法和AES-CBC加密等算法,只有完整执行密钥区域更新协议流程,才能加载新的密钥。

审核编辑:刘清

-

如何实现NXP S32K3系列MCU安全调试2025-08-18 2774

-

S32K3系列汽车级MCU应用笔记2024-12-30 461

-

S32K3可以直连AWS云服务啦!2023-10-20 1333

-

基于S32K3的新一代IBCM解决方案2023-09-27 1736

-

请问flexio是否有模拟s32K3中sent相关例程?2023-05-09 606

-

是否可以在S32K3上实施IEC 60730软件B类?2023-05-06 702

-

S32K3系列的安全性能如何?2023-04-24 694

-

如何设置S32K3的调试密码?2023-04-18 660

-

S32DS和S32K3在软件下载页面中不再可用怎么解决?2023-04-03 575

-

如何在项目中编译S32K3 HSE FW?2023-03-24 1424

-

求助,如何设置S32K3_Host调试永久禁用?2023-03-21 639

-

详细展示S32K3在功能安全的方方面面2022-07-25 7822

-

立功科技携手恩智浦推出S32K3全国巡回研讨会2022-03-04 2178

-

如何搭配S32K3来实现不同系统功能安全要求2021-12-31 3214

全部0条评论

快来发表一下你的评论吧 !