Maltrail 是一个恶意流量检测系统,利用公开可用的(黑)名单,其中包含恶意和/或一般可疑的线索,以及从各种AV报告和自定义用户定义的名单中编制的静态线索,其中线索可以是任何域名(如zvpprsensinaix for Banjori malware)。 g. zvpprsensinaix.com用于Banjori恶意软件),URL(如hXXp:/109.162.38.120/harsh02.exe用于已知的恶意可执行文件),IP地址(如185.130.5.231用于已知的攻击者)或HTTP用户代理标头值(如sqlmap用于自动SQL注入和数据库接管工具)。此外,它还使用(可选)先进的启发式机制,可以帮助发现未知威胁(如新的恶意软件)。

Maltrail是基于流量->传感器<->服务器<->客户端架构。传感器是一个独立的组件,运行在监控节点上(如Linux平台被动地连接到SPAN/镜像端口,或在Linux桥上透明地内联)或在独立的机器上(如Honeypot),它 "监测 "通过的流量的黑名单项目/跟踪(即域名、URL和/或IP)。如果是积极的匹配,它将事件的细节发送到(中央)服务器,它们被存储在适当的日志目录(即配置部分中描述的LOG_DIR)中。如果传感器与服务器在同一台机器上运行(默认配置),日志将直接存储到本地日志目录中。否则,它们将通过UDP消息被发送到远程服务器(即配置部分中描述的LOG_SERVER)。

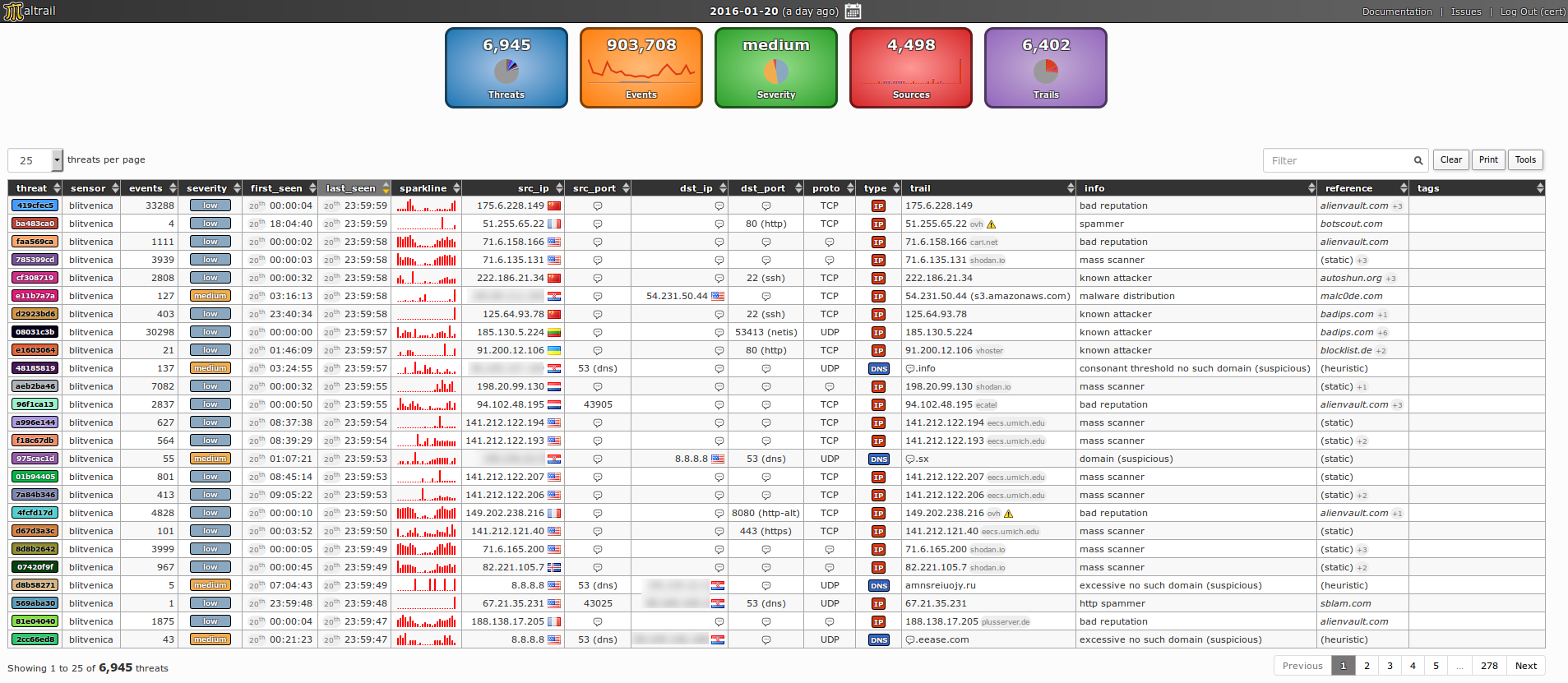

服务器的主要作用是存储事件细节,并为报告网络应用程序提供后端支持。在默认配置中,服务器和传感器将在同一台机器上运行。因此,为了防止传感器活动的潜在中断,前端报告部分是基于 "胖客户端 "架构的(即所有的数据后处理是在客户端的网络浏览器实例内完成的)。选择的(24小时)期间的事件(即日志条目)被传输到客户端,在那里报告的网络应用程序只负责展示部分。数据以压缩块的形式发送到客户端,在那里按顺序进行处理。最终的报告是以高度浓缩的形式创建的,实际上允许展示几乎无限数量的事件。

Note:可以完全跳过服务器组件,而只使用独立的传感器。在这种情况下,所有的事件将被存储在本地日志目录中,而日志条目可以通过手动或一些CSV读取应用程序来检查。