Vxscan 是一个 Python 3 编写的综合扫描工具,主要用来敏感文件探测(目录扫描与js泄露接口),WAF/CDN识别,端口扫描,指纹/服务识别,操作系统识别,弱口令探测,POC扫描,SQL注入,绕过CDN,查询旁站等功能,主要用来甲方自测或乙方授权测试,请勿用来搞破坏。

功能特性:

- 使用笛卡尔乘积方式生成字典列表,支持自定义字典列表

- 随机的UserAgent、XFF、X-Real-IP

- 自定义404页面识别,访问随机页面然后通过difflib对比相似度,识别自定义302跳转

- 扫描目录时先探测http端口,将一个主机多个http端口加入到扫描目标中

- 过滤无效Content-Type,无效状态吗

- WAF/CDN探测

- 使用socket发包探测常见端口,发送不同payload探测端口服务指纹

- 遇到全端口开放的主机(portspoof)自动跳过

- 调用wappalyzer.json与WebEye判断网站指纹

- 检测到CDN或者WAF网站自动跳过

- 调用nmap识别操作系统指纹

- 根据端口开放调用弱口令探测脚本(FTP/SSH/TELNET/Mysql/MSSQL...)

- 根据指纹识别或者端口调用POC扫描,或将IP开放的WEB端口上打一遍

- 分析js文件里面的敏感资产信息(域名、邮箱、apikey、password等)

- 抓取网站连接,测试SQL注入,LFI等

- 调用一些在线接口获取信息例如VT、www.yougetsignal.com等网站,通过VT pdns判断真实IP,通过www.yougetsignal.com、api.hackertarget.com查询网站旁站

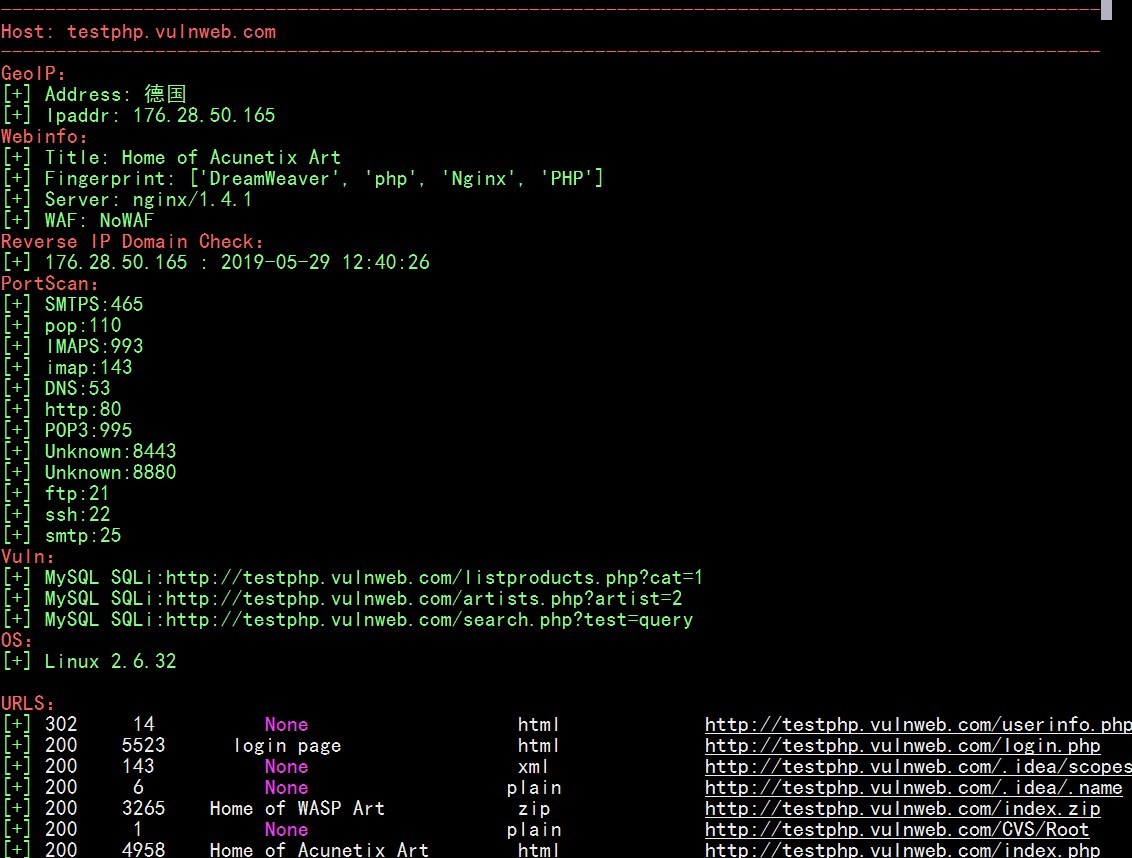

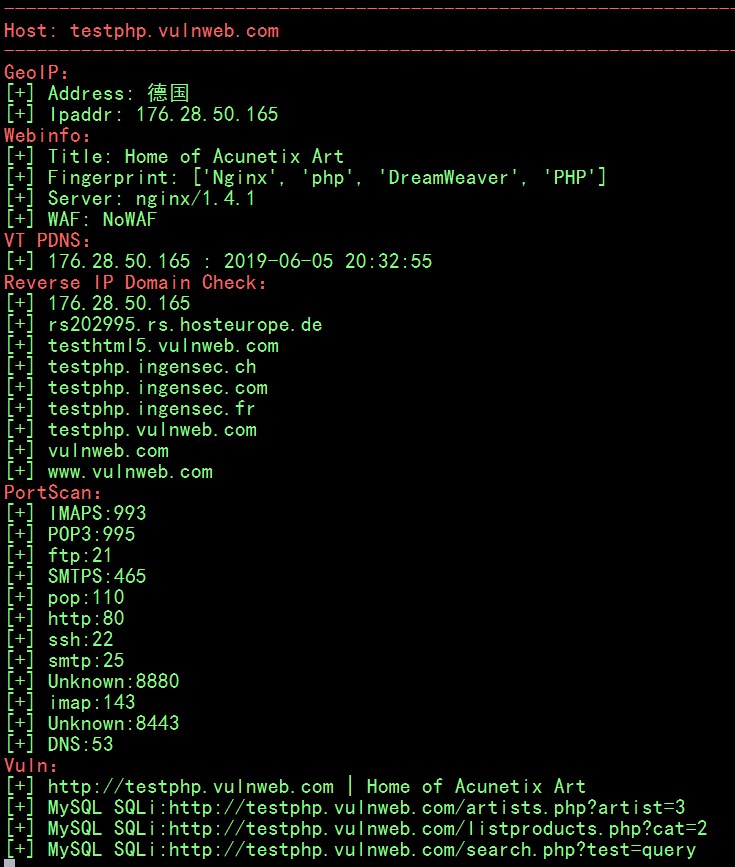

扫描结果:

以下是AWVS扫描器测试网站结果

使用方法:

python3 Vxscan.py -h

optional arguments:

-h, --help show this help message and exit

-u URL, --url URL Start scanning this url -u xxx.com

-i INET, --inet INET cidr eg. 1.1.1.1 or 1.1.1.0/24

-f FILE, --file FILE read the url from the file

-t THREADS, --threads THREADS

Set scan thread, default 150

-e EXT, --ext EXT Set scan suffix, -e php,asp

-w WORD, --word WORD Read the dict from the file

1. 扫描一个网站python3 vxscan.py -u http://www.xxx.com/

2. 从文件列表里扫描网站python3 vxscan.py -f hosts.txt

3. 扫描一个C段python3 vxscan.py -i 127.0.0.0/24

4. 设置线程100,组合只用php后缀,使用自定义字典python3 vxscan.py -u http://www.xxx.com -e php -t 100 -w ../dict.txt